日本企業組織自2022年遭遇MirrorFace攻擊行動鎖定,當地電腦緊急應變團隊暨協調中心JPCERT/CC持續追蹤相關動態,最近他們提出警告,這些駭客更換攻擊目標,同時也調整入侵的手段,並使用新的惡意程式NoopDoor。

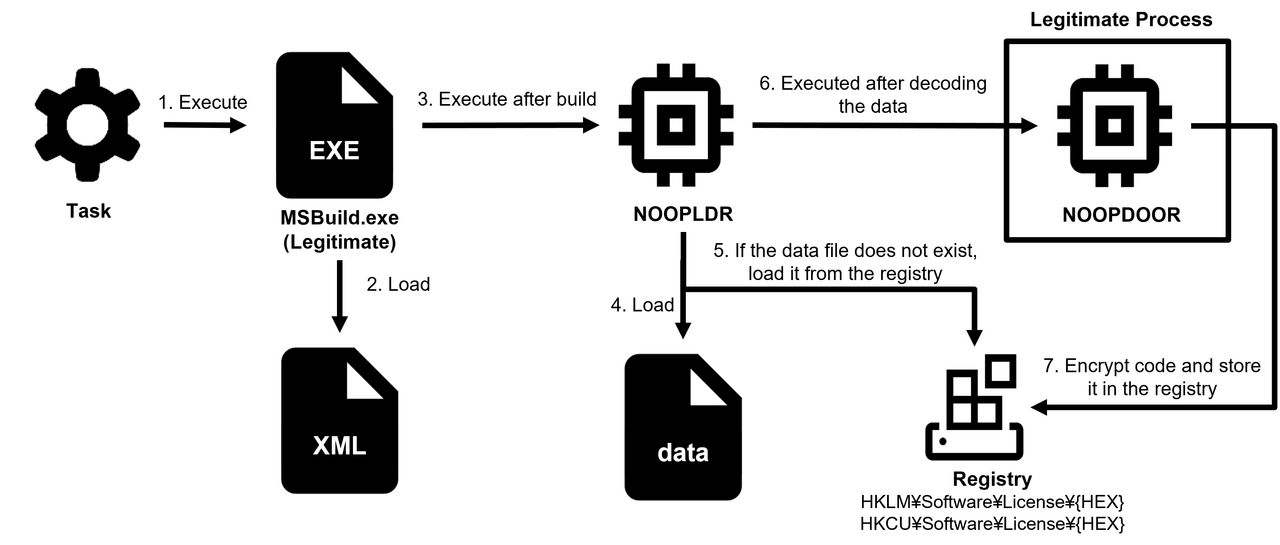

值得留意的是,在部分攻擊行動裡,對方使用了相當罕見的手法執行惡意程式,他們濫用MSBuild公用程式載入含有程式碼的XML檔案,從而產生相關作案工具。

【攻擊與威脅】

日本企業組織遭到攻擊行動MirrorFace鎖定,對方散布後門程式NoopDoor

2年前日本電腦緊急應變團隊暨協調中心(JPCERT/CC)開始追蹤名為MirrorFace的攻擊行動,攻擊者最初的目標是當地媒體、政治組織、智庫、大專院校,但從2023年開始,這些駭客轉移焦點,鎖定製造業和研究機構,現在研究人員公布新的發現。

JPCERT/CC指出,這些駭客原本的初始攻擊管道,主要是透過釣魚郵件,但現在針對可透過網際網路存取的Array AG遠端SSL VPN存取平臺、FortiGate防火牆而來,此外,研究人員也不排除對方鎖定檔案共用系統Proself下手的情況,最終在受害組織植入惡意軟體NoopDoor。

無論對方從那一款設備入侵受害組織,最終的目的都是要部署NoopDoor。研究人員總共看到兩種型態的惡意程式,主要差別在於,用來載入執行的檔案種類不同:其中一種是透過XML檔案執行,另一種則是使用DLL檔案側載NoopDoor。

中國駭客組織Smishing Triad鎖定印度發動大規模網釣簡訊攻擊

中國駭客組織自去年的發起的大規模網釣簡訊攻擊行動Smishing Triad,先是針對美國、歐洲、阿拉伯聯合大公國(UAE)下手,今年5月下旬目標轉向巴基斯坦,時隔不到一個月,這些駭客再度發起新的攻擊活動。

6月資安業者Resecurity得知印度用戶遭遇簡訊詐騙的情況,駭客假冒印度郵政,或是印度交通部郵政局的名義發送網釣簡訊。由於這類攻擊大幅增加,印度新聞資訊局(PIB)警告民眾對可疑簡訊提高警覺,以免上當。

而針對鎖定印度而來的網釣簡訊攻擊,研究人員看到7月8日開始擴大攻擊規模,過程中使用在6月註冊的網域來犯案,這些網域名稱多半假冒印度郵政而來,一旦使用者存取駭客設置的釣魚網站,對方就會透過地理位置柵欄及使用者代理字串(User Agent)進行過濾,確認用戶位於印度,並且使用安卓或iOS行動裝置存取。

駭客組織FIN7傳出兜售能迴避EDR偵測的工具給其他網路罪犯,並採用新型態手法讓受害電腦的端點防護機制失效

兩年前,勒索軟體攻擊團體Black Basta曾使用來自另一個駭客組織FIN7的惡意程式AuKill(或稱AvNeutralizer),以此迴避端點防護機制,當時資安業者SentinelOne認為,這兩組人馬很可能有緊密的合作關係,研究人員最近公布新的調查結果。

從去年1月開始,SentinelOne發現AvosLocker、MedusaLocker、BlackCat、Trigona、LockBit等多個勒索軟體駭客組織,也加入使用AuKill的行列,反倒是Black Basta在調查結果發表後,不再使用這款工具,並調整部分的策略、技術、流程(TTP)。這樣的現象,代表AuKill並非FIN7專為Black Basta打造的工具,研究人員後來也發現這些駭客在多個地下論壇兜售AuKill的情況。

持續演化至今,研究人員發現AuKill增加新的手段,那就是濫用Windows作業系統內建的ProcLaunchMon.sys,這是用來監督「時間歷程除錯(Time Travel Debugging,TTD)」的驅動程式,對方結合這種驅動程式與特定的作業流程,導致某些受保護處理程序的實作無法與子程序溝通而發生故障,最終造成阻斷服務(DoS)。他們濫用ProcLaunchMon.sys及特定版本的Process Explorer驅動程式,來達到上述目的。

PyPI套件共享平臺管理者不慎曝露的GitHub令牌恐波及Python、PyPI、Python軟體基金會的運作

開發安全的議題隨著資安意識擡頭浮上檯面,避免在開發過程曝露重要的系統帳密資料,是相當重要的一環,一旦這類資料曝光,有可能導致極為嚴重的後果。

例如,上週資安業者JFrog揭露不慎外洩的GitHub令牌(Token)事故,那就是PyPI套件共享平臺管理者不慎外洩GitHub使用者帳號的個人存取令牌,JFrog特地為此發文警告,表示差點發生史上最嚴重的供應鏈攻擊。因為一旦有人取得,就有機會得到Python、PyPI、Python軟體基金會(Python Software Foundation,PSF)的GitHub管理者權限。PyPI資安團隊接獲通報後,隨即註銷此令牌,並進一步進行檢查,確認尚未出現濫用的跡象。

這個令牌能存取91個Python持有的GitHub儲存庫、55個Python Packaging Authority(PyPA)的儲存庫、42個Python軟體基金會的儲存庫,以及21個PyPI的儲存庫。研究人員特別提及這個令牌曝光可能帶來的後果,有可能影響整個Python基礎設施,並導致供應鏈攻擊。

AT&T資料外洩事故傳出是在土耳其被捕的美國駭客所為,該公司低頭支付37萬美元贖金

上週末美國大型電信業者AT&T向當地證券交易委員會(SEC)呈交8-K表單,證實駭客在今年4月存取第三方雲端平臺的工作區,複製含有客戶通話及簡訊互動記錄的資料,該公司超過1億名的用戶幾乎都受到影響,外傳攻擊者攻入雲端大數據服務Snowflake,劫掠眾多未啟用多因素驗證(MFA)的帳號而得逞,本週這起事故傳出新的進展。

根據新聞網站Wired的報導,AT&T決定向駭客低頭,支付贖金給駭客組織ShinyHunters的其中一名成員,以此條件促使對方刪除所竊取到的資料。這名駭客向該媒體透露收款的加密貨幣錢包地址,以及向他付款的來源錢包地址。Wired使用區塊鏈追蹤工具進行驗證,上述兩個加密貨幣錢包在5月17日出現一筆約為5.7個比特幣的交易款項。加密貨幣追蹤業者TRM Labs也證實這筆交易,他們看到金額約為5.72個比特幣,當時交易金額相當於373,646美元。隨後駭客經由數個加密貨幣交易所及錢包洗錢,但錢包的所有者身分目前仍不得而知。

其他攻擊與威脅

◆伊朗駭客組織MuddyWatter鎖定以色列企業組織,散布後門程式BugSleep

◆上市營造業者宏盛證實部分資訊系統遭遇網路攻擊,旗下子公司助群營造也發生資安事故

【漏洞與修補】

思科緊急修補SSM On-Prem可被用來變更密碼的安全漏洞

思科(Cisco)周三(7月17日)緊急修補Smart Software Manager On-Prem(SSM On-Prem)上的一個安全漏洞,此漏洞編號為CVE-2024-20419,將允許未經身分驗證的駭客遠端變更任意SSM On-Prem用戶的密碼,包括具備管理權限的用戶。

該漏洞源自於密碼變更程序實施不當,使得駭客只要傳送特製的HTTP請求至受害裝置,便能觸發漏洞,允許駭客以用戶的權限來存取網頁介面或API,其CVSS風險評分高達10。

現階段思科尚未接獲漏洞遭到濫用的通報,但該公司強調,除了部署修補程式之外,並無其他緩解措施能因應,呼籲IT人員應儘速套用更新軟體。

其他攻擊與威脅

◆Oracle發布2024第3季例行更新,公布240個資安漏洞

◆Atlassian修補Bamboo、Confluence、Jira高風險漏洞

近期資安日報

【7月17日】專案管理工具Trello逾1,500萬名使用者個資流入地下論壇,對方聲稱是透過公開的API取得

【7月16日】駭客組織NullBulge聲稱入侵迪士尼,從近萬個Slack頻道竊得超過1 TB內部檔案,但真實性有待進一步確認

熱門新聞

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-06