7月19日資安業者CrowdStrike派送EDR系統Falcon的更新出錯,導致Windows電腦用戶面臨藍色當機(BSoD)的窘境,全球不少政府機關、企業組織傳出災情,估計約有850萬臺電腦、超過67.4萬個企業組織受到影響。然而,在這樣一片混亂的情勢之下,駭客利用這樣的機會,對於想要尋求排除當機方法的使用者發動攻擊。

隔日CrowdStrike的威脅情報團隊發出警告,他們發現當天事故發生同時,有人假借提供這起事故的解決方法為由,散布名為crowdstrike-hotfix.zip的壓縮檔案,內容含有惡意程式載入工具HijackLoader的有效酬載,一旦使用者依照指示執行,電腦就會載入惡意程式RemCos。

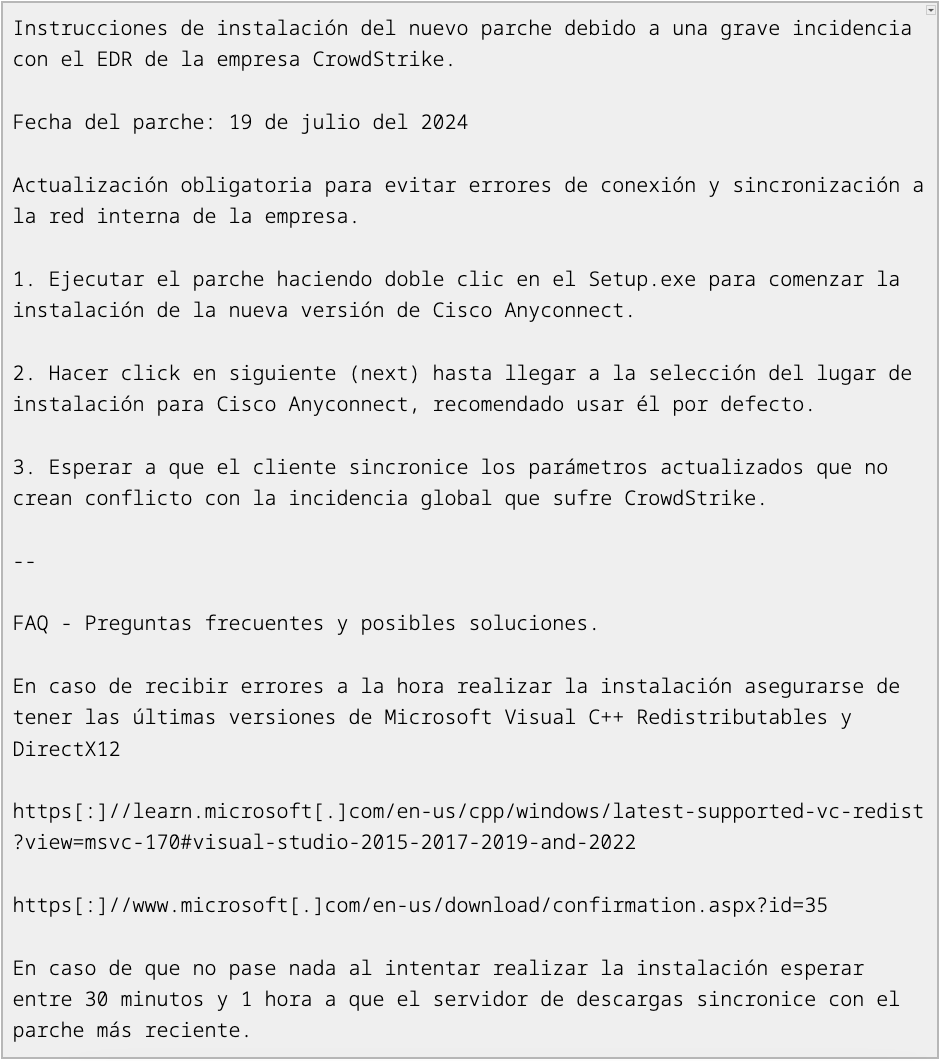

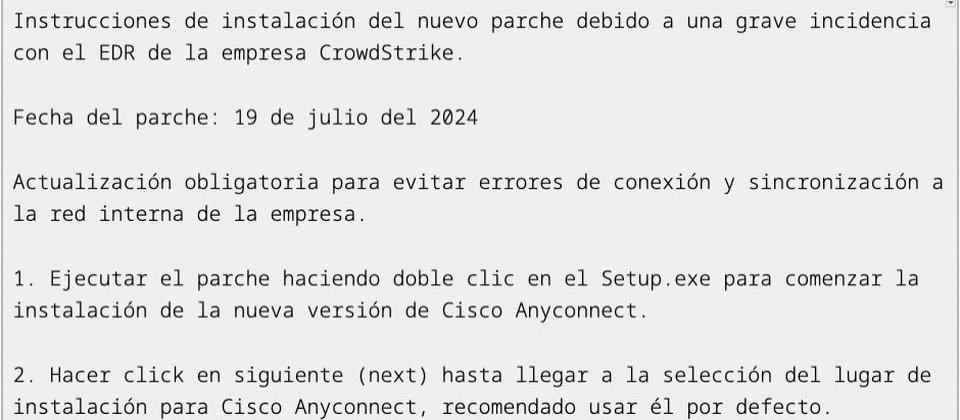

研究人員根據對方使用西班牙語命名檔案、編寫相關操作步驟的文件,認為這波攻擊行動很有可能是針對拉丁美洲(LATAM)的用戶而來。

對於察覺這起事故的緣由,是研究人員發現有墨西哥人士在惡意軟體掃描服務上傳前述的ZIP壓縮檔案,內含西班牙話的說明文件,聲稱使用壓縮檔內含的公用程式,能夠將電腦復原到CrowdStrike Falcon更新導致當機之前的狀態。

這份說明文件提及,使用者執行Setup.exe,將會在電腦安裝思科的VPN連線軟體AnyConnect,使用者只要一直點選下一步,而對於安裝連線軟體的程式資料夾位置,建議使用預設組態。

上述步驟若是完成,使用者只要等待端點代理程式同步,從而緩解CrowdStrike更新造成的異常情形。

然而實際上,一旦使用者依照這些步驟操作,Setup.exe便會使用DLL搜尋順序攻擊,從名為madBasic_.bpl的檔案裡,載入HijackLoader第一階段酬載,並讀取組態檔案maidenhair.cfg,以便最終載入及執行最終的RemCos惡意酬載,然後向C2伺服器進行通訊。

值得留意的是,駭客不光利用這起資安系統更新出錯的事故散布惡意程式,CrowdStrike也發現駭客佯裝該公司客服寄送釣魚郵件、撥打詐騙電話,或是聲稱是資安研究員,表明藍色當機問題與網路攻擊有關。

此外,也有駭客趁機兜售號稱能解決當機問題的指令碼。該公司也公布約30個被用於假冒他們的網域名稱,呼籲用戶提高警覺。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10