上週五臺灣時間下午約一點開始,全球各地傳出因EDR系統CrowdStrike Falcon更新造成藍色當機(BSoD)的情況,該資安業者雖然後續公開對社會大眾說明這起事故僅影響Windows用戶,卻並未透露有多少用戶的電腦因此當機。不過,他們也警告有人利用這起事故為誘餌,從事網路攻擊的現象。

雖然這起事故發生在週末,但後續效應仍在發酵。有資安業者估計有67.4萬企業用戶可能受到影響,稍早微軟曾公布至少有850萬臺電腦受到影響的數據,全球損害情形仍有待進一步追蹤。

【攻擊與威脅】

上週CrowdStrike更新造成大量Windows電腦無法運作的資安事故,微軟估計有850萬臺Windows電腦受到影響

資安業者CrowdStrike在世界協調時間(UTC)上周五(7月19日)上午4時09分(臺北時間同日中午12時09分),更新Windows系統上的EDR感應器配置,觸發了邏輯錯誤,導致受影響的系統崩潰並出現藍色當機畫面(BSoD),微軟隔日說明影響範圍,約莫波及850萬臺裝置,他們表示,受影響的Windows電腦占比低於1%。

值得留意的是,這樣的比例看似不高,數量還是很驚人,而且,CrowdStrike宣稱財星500大企業超過半數採用該廠牌的產品,有不少資安專家指出,這起因更新出錯造成的影響,規模更甚於網路攻擊。

專精物流業供應鏈風險管理的Interos提供另一份大當機電腦規模的數據,根據他們的調查,全球有674,476個企業組織受到影響,其中有280,760個位於美國,占全部41%。美洲、歐洲到亞洲的主要港口都因此而暫時關閉,也有數千個航空貨運的航班停飛或延誤,在全球需求與貨運價格上漲的情況下,此一事件加劇了現有的供應鏈挑戰,等同於再一次的全球貿易鏈中斷,因為複雜的航空貨運系統可能需要數天或數周的恢復期。

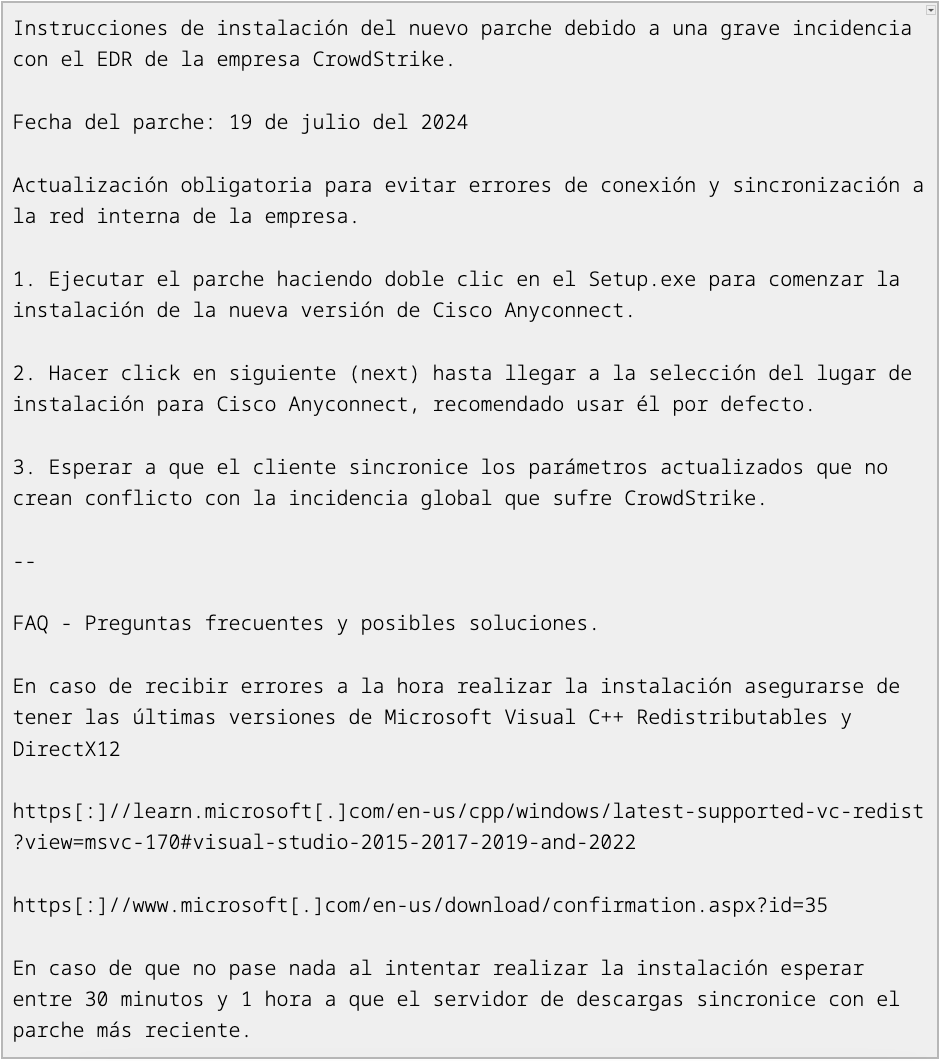

駭客鎖定CrowdStrike Falcon全球大當機事故,佯稱提供自動復原工具來散布惡意軟體

7月19日資安業者CrowdStrike派送EDR系統Falcon的更新出錯,導致Windows電腦用戶面臨藍色當機(BSoD)的窘境,全球不少政府機關、企業組織傳出災情,估計約有850萬臺電腦、超過67.4萬個企業組織受到影響。然而,在這樣一片混亂的情勢之下,駭客利用這樣的機會,對於想要尋求排除當機方法的使用者發動攻擊。

隔日CrowdStrike的威脅情報團隊發出警告,他們發現當天事故發生同時,有人假借提供這起事故的解決方法為由,散布名為crowdstrike-hotfix.zip的壓縮檔案,內容含有惡意程式載入工具HijackLoader的有效酬載,一旦使用者依照指示執行,電腦就會載入惡意程式RemCos。

研究人員根據對方使用西班牙語命名檔案、編寫相關操作步驟的文件,認為這波攻擊行動很有可能是針對拉丁美洲(LATAM)的用戶而來。

Adobe、CISA針對Commerce及Magento重大漏洞提出警告,並指出已被用於攻擊行動

今年6月Adobe修補電子商務平臺Commerce及Magento Open Source的重大漏洞CVE-2024-34102,如今傳出這項漏洞已被用於攻擊行動的現象。

上週三(7月18日)Adobe再度發布修補程式,並指出他們得知CVE-2024-34102已被用於攻擊行動的情況。對此,該公司呼籲IT人員,無論是否套用6月份推出的修補程式,都應該儘速套用他們這次發布的更新軟體,並且輪替加密金鑰。

值得留意的是,美國網路安全暨基礎設施安全局(CISA)也將CVE-2024-34102列入已被用於攻擊行動的漏洞(KEV)名冊,要求聯邦機構必須在8月7日前完成修補。

其他攻擊與威脅

◆駭客散布冒牌AWS軟體套件,並透過JPEG圖檔進行C2通訊

◆Kubelet API成為濫用的標的!駭客將其用於攻擊K8s環境

◆駭客組織Revolver Rabbit註冊50萬個網域用來散布惡意軟體

【漏洞與修補】

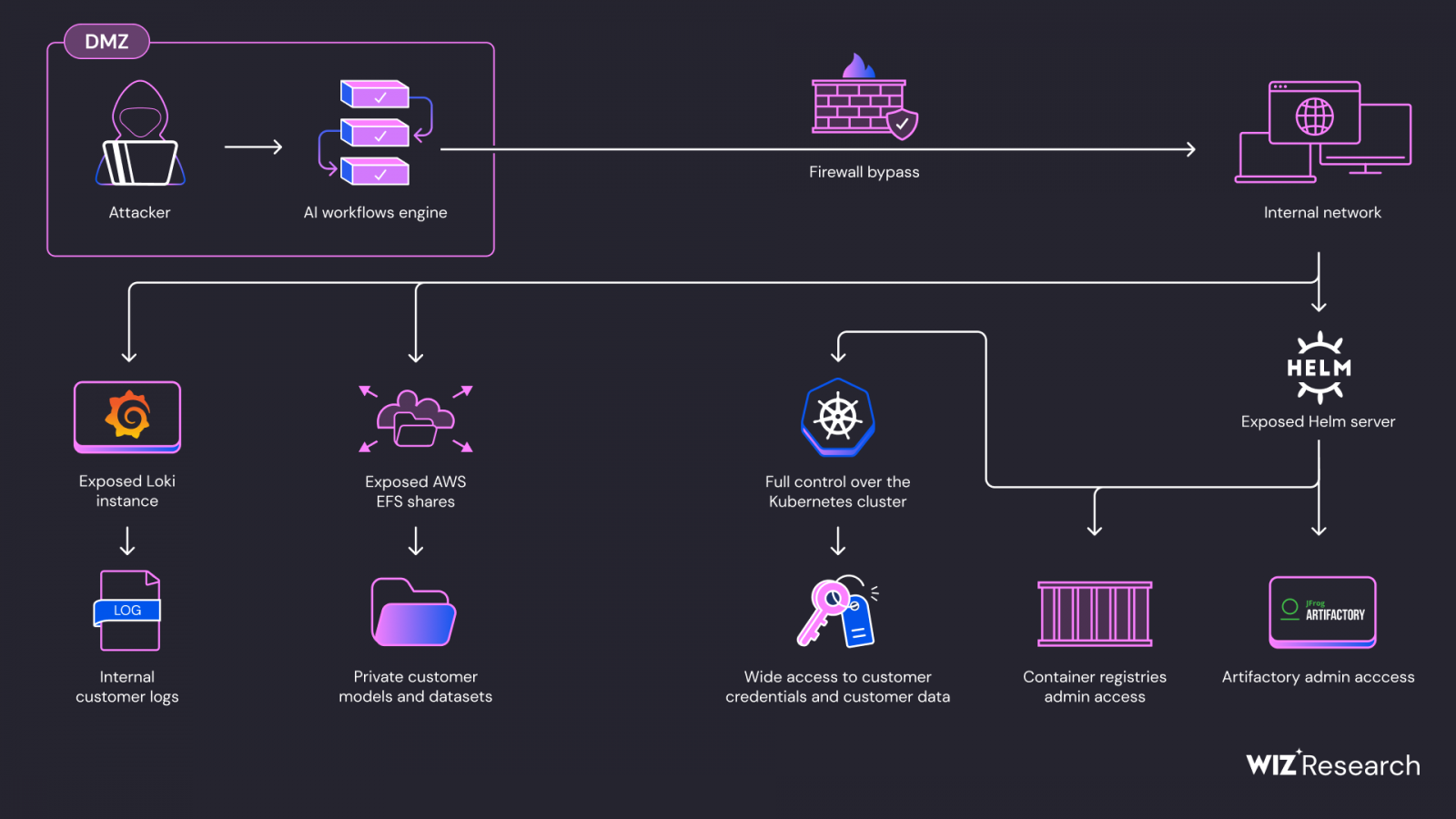

研究人員揭露人工智慧平臺SAP AI Core漏洞SAPwned,有可能被攻擊者存取帳密及客戶資料

資安業者Wiz揭露SAP AI Core的弱點SAPwned,並指出一旦有人觸發,就有機會讀取、竄改SAP系統容器儲存庫的Docker映像檔,或是Google容器儲存庫用於SAP系統的Docker映像檔,此外,攻擊者也能對於SAP內部建置的Artifactory伺服器,讀取或竄改元件,甚至還能取得SAP AI Core的Kubernetes叢集管理員權限,或是存取用戶的雲端帳密資料,以及專有的AI元件。

資安業者Wiz揭露SAP AI Core的弱點SAPwned,並指出一旦有人觸發,就有機會讀取、竄改SAP系統容器儲存庫的Docker映像檔,或是Google容器儲存庫用於SAP系統的Docker映像檔,此外,攻擊者也能對於SAP內部建置的Artifactory伺服器,讀取或竄改元件,甚至還能取得SAP AI Core的Kubernetes叢集管理員權限,或是存取用戶的雲端帳密資料,以及專有的AI元件。

針對弱點發生的根本原因,研究人員指出,主要是因為該漏洞能讓攻擊者執行惡意AI模型,或是對模型進行惡意訓練,這也突顯在執行AI模型的隔離及沙箱運作的重要性。這些漏洞研究人員在今年1月通報,SAP在5月予以修補。

SAPwned總共包含5項漏洞,分別能被用於繞過網路限制、洩露AWS憑證(Token)、曝露用戶的檔案、入侵Docker儲存庫及元件伺服器、曝露Google的存取憑證及用戶帳密資料。

其他漏洞與修補

◆思科修補郵件安全閘道系統重大漏洞,若不處理攻擊者可建立root權限用戶

【資安產業動態】

新加坡金融管理局(Monetary Authority of Singapore)及新加坡銀行公會(The Association of Banks in Singapore,ABS)近日宣布,新加坡主要銀行將會在未來3個月內,積極汰除客戶登入網銀帳號時的動態密碼(OTP),並認為此舉將有助於預防釣魚攻擊。值得留意的是,這次新加坡政府也呼籲銀行應淘汰硬體金鑰。

金融管理局指出,硬體令牌仍然可能遭到釣魚網站詐騙,但當地一些主要銀行,如星展、華僑、匯豐等,仍然基於客戶要求而持續提供硬體金鑰。對此,星國政府持續和這些銀行溝通,鼓勵其導入更安全的驗證機制。

Google宣布,自2010年建立抓漏獎勵計畫(Vulnerability Reward Program,VRP)以來,由於Google的作業系統與應用程式因此而變得更加安全,抓漏難度隨之提升,因而決定提高抓漏獎金,最高增幅達到5倍,而獎金最多的則是重要產品的遠端程式攻擊(RCE)漏洞,最高可獲得151,515美元。

值得留意的是,該公司除了提高原本的抓漏獎金,他們還將針對報告的品質祭出修正系數,倘若報告品質非常卓越,那麼獎金額度將會以1.5倍計算,若是品質差則會折半,這意謂著若提出安全漏洞的報告內容並未符合標準,獎金可能就會大幅縮水。

近期資安日報

【7月19日】CrowdStrike旗下EDR系統更新出錯釀禍,全球出現Windows電腦大量當機,影響機場、醫院等設施運作

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06