在這個網路威脅日益增長的時代,對於許多企業而言,資安防護強化往往顯得複雜且廣泛,讓人不知從何著手。然而,近年來,NIST網路安全框架(Cybersecurity Framework,CSF)的出現,成為既有資訊安全管理推動的全新重點,為何如此?該框架對於網路安全威脅的層面,有一套以風險為基礎並通盤考量網路安全的做法,提供系統化且易於遵循的指導方針。

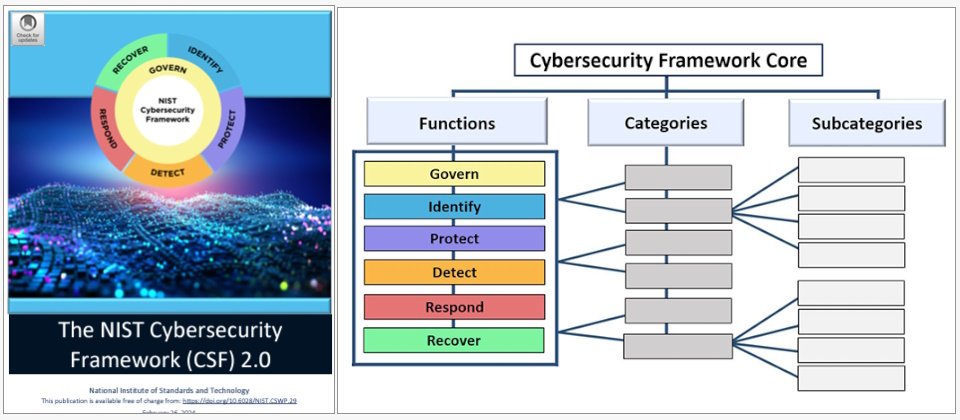

今年2月底CSF 2.0版推出,使得這個網路安全框架有了全新的演進,因為當中新增了「治理」功能,發展成6大功能、22個類別,以及106項子類別,但這背後還有哪些意義與重點,值得大家進一步關注?

網路安全治理牽扯跨部門管理,層級更高才推得動

關於CSF 2.0版框架的內容變化,「治理」功能的加入引發各界關注,意義更是深遠。

英國標準協會(BSI)台灣產品經理潘世鳴指出,過去沒有一個網路安全框架會如此看重治理,因此這樣的演變令BSI相當興奮。

他指出,NIST將CSF框架原有的5大功能(識別、保護、偵測、回應、復原),現在通通都視為管理,再將這些構面中需要治理的部分,全部集中到「治理」功能之下。

這麼做的好處在於,對於高階主管與老闆而言,關注的是企業組織環境的全景,也就是能從公司治理角度切入,重視網路安全風險策略。更重要的是,網路安全治理是跨部門管理的需求,一定需要高階的管理階層推動,才能有效進行。

潘世鳴從美國資安界的討論當中觀察,發現大家普遍對於「將治理功能獨立看待」這件事,給予高度肯定,因為這可以更容易幫助推動網路安全的人員跟老闆溝通,說明網路安全是必要做的事。

潘世鳴甚至斷言:網路安全治理、資安治理這樣的議題,會在接下來兩三年會變得相當熱門,這些名詞的熱門程度,甚至是會更高於CSF框架。也就是說,儘管企業不一定都會導入CSF 2.0,但網路安全治理的概念,會被加入、深入到企業思維。

不過,究竟什麼是治理?「治理」與「管理」之間的差異?潘世鳴指出,管理制度相當強調「精準」,而治理的概念則需要「彈性」。

以管理而言,公司會用一套制度、用同樣的方法來做事,這就是管理制度,並不會牽扯到公司策略營運的議題,只要所有人按照SOP執行,就可達到工作上的效率;以治理而言,涉及營運策略與方向,由於企業組織有多種不同型態,各自的運作與經營也都不同,因此,當企業老闆在面對網路安全議題時,如何帶領團隊降低遭受攻擊後具有韌性,讓組織能夠在風險中持續地前進,這更是策略性的議題,需將網路安全風險考量於公司整體營運策略。

這幾年經常在臺灣資安大會上針對NIST CSF發表演說的吳明璋,在2.0版推出之後的此刻,他特別強調,網路安全供應鏈風險管理在CSF 2.0的重要性,同時也指出供應鏈需要放在治理的高度去看待,否則根本無法推動,因此,放在治理之下是相當合理的一件事。

例如,在2022年更新的《網路安全供應鏈風險管理》(C-SCRM)文件,NIST指出:關於C-SCRM團隊的成員,應當是參與企業關鍵流程各個方面的人員,例如資訊安全、採購、企業風險管理、工程師、軟體開發RD、IT、法務與人力資源。

換言之,這同樣說明治理牽涉跨部門管理的需求。吳明璋強調,如果只是由IT、資安主管來推動,是叫不動這些人的,一定需要更高層級帶領。因此,要做CSF,一定是全組織進行。

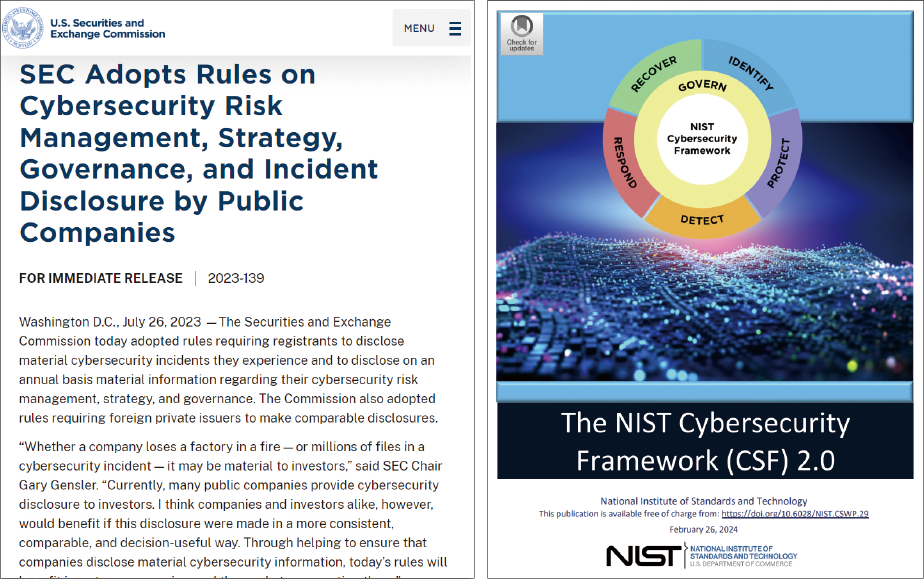

為何網路安全治理現在變得如此重要?其實是有跡可循的,多位專家們都特別提到2023年7月美國證券交易委員會(SEC)公布的新規範,當時SEC通過上市公司網路安全風險管理、策略、治理及事件披露規則。

當中就有規定,要詳述評估、識別、管理網路安全威脅風險的流程,也要求敘明董事會對網路安全威脅風險的監督。換言之,這些新規定的目的,就是要促使網路安全風險成為公司治理上的重要考量。

可惜的是,那時大家多將焦點放在SEC要求4天內披露重大資安事件,其實網路安全風險與治理的議題,同樣有重大轉變。

關於網路安全風險與治理的興起,美國證券交易委員會(SEC)從2022年就有針對上市公司的提案,並在2023年7月正式公布。此後許多資安框架都開始跟進這股潮流,NIST CSF 2.0框架更加重視網路安全治理,就是一例。

落實風險評估更顯重要,威脅建模是關鍵

下一個重要議題,就是網路安全風險的策略與管理。NIST很早就強調CSF是基於風險的架構,在1.1版的23個類別中,也已經提出風險評估、風險管理策略的類別。

但過去大家低估這方面工作的落實,如今CSF 2.0版出爐,相關議題已經變得更加明確。

潘世鳴指出,大家在看待CSF 2.0框架時,光從框架核心的數量來看,好像變動不大,但若進一步閱讀相關文件,從整體角度去看,其實意涵相當深遠。

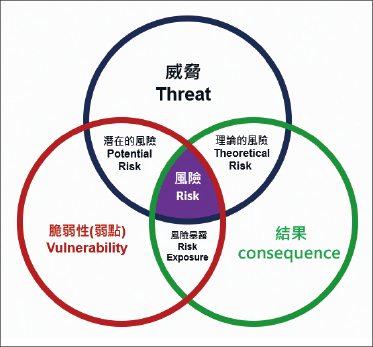

基本上,NIST CSF在治理層面強調要做風險評估,要有風險管理的策略,並且是整體性組織的風險評估,但這背後還有個重要觀念,那就是:企業在風險評估時需要做威脅建模(Threat modeling),需要確定組織遭受網路安全攻擊的威脅可能的路徑。畢竟,如果不知道威脅,又如何能看待相關風險?

在潘世鳴的經驗中,先前導入CSF框架的企業,雖然都知道要做威脅建模,但他們面臨的挑戰,在於這方面工作做得不夠確實,例如,只是小範圍地實施、沒有找出應用重點,又或是不夠精細與深入。

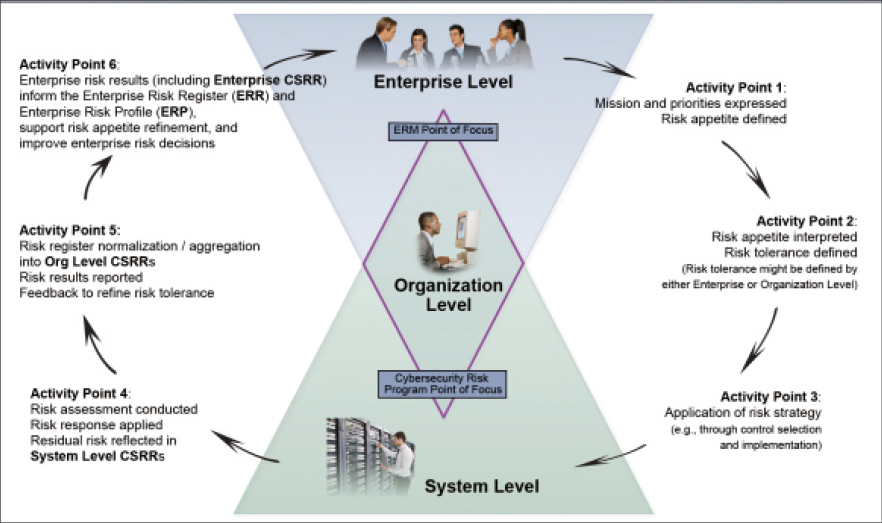

因此,在2018年CSF 1.1發布後,NIST從2020年10月開始,陸續發布一系列將網路安全與風險管理相結合的出版物,也就是NIST IR 8286系列,全名是「Integrating Cybersecurity and Enterprise Risk Management(ERM)」。

到了2024年發布的CSF 2.0,NIST花了更多篇幅說明如何改善風險管理計畫,同時提出更明確的建議,告訴企業可以參考NISTIR 8286(ERM),藉此幫助企業了解如何做風險評估,而威脅建模就是其中的重點之一。

潘世鳴進一步解釋這裡的關聯。他說,NISTIR 8286(ERM)這份手冊採納CSF框架的概念,將網路安全與企業風險管理整合得更好,當中不僅提供可依循的步驟,同時其內容也對應3款NIST風險管理文件,包括:SP 800-30r1、SP 800-37r2,以及SP 800-39,以及國際標準ISO 31000:2018的風險管理指南。

換言之,這些都有助於NIST CSF的實施,從定義風險到風險評鑑,接著決定風險的優先順序,以及要如何執行相關的監督或規畫。

換個角度來看,NIST表示,CSF 2.0可以作為整體企業風險管理(ERM)方法的一部分,因為這有助於企業決策。所以,CSF 2.0與企業風險管理其實是能夠相輔相成的。

而在CSF 2.0文件後半段,還談到網路安全風險與隱私風險的關聯,兩者其實存在部分交集的情形,因此,NIST指出CSF框架可結合使用NIST隱私框架(NIST Privacy Framework),而對於NIST隱私框架而言,也提供隱私風險評估方法(PRAM)。

關於網路安全風險管理在CSF 2.0的重要性,吳明璋也抱持同樣的看法,他強調,資安治理可從資安風險做起。

雖然CSF 1.1就有這方面的內容,但當時沒有將控制項突顯出來,他認為,現在的CSF框架已將6大核心功能,與4大風險策略選項相結合,也就融合了風險規避、風險移轉、風險抵減與風險承擔,彼此息息相關。而且,若從2.0版的實施範例的內容來看,關於合約方面的要求也相當豐富。

CSF 2.0版強調治理與網路安全風險管理的重要性,BSI台灣產品經理潘世鳴認為,風險是威脅跟弱點交互產生影響的結果,但大家在風險評估當下,往往忽略要將結果也一併納入考量。圖片來源/BSI

應找出關鍵業務流程與系統,而不是只有關鍵系統

除了強調威脅建模的重要性,潘世鳴在風險管理與評估的經驗中,認為企業必須執行許多工作,除了識別資產、產生資料流向圖,到分析網路安全威脅,因此他也從實務面與策略面提供建議,說明找出關鍵核心基礎架構的好處與必要性。

他強調,針對「關鍵的業務與系統」去識別盤點,比起全面盤點更有意義。

但他也特別提醒,對於關鍵基礎架構一詞,大家要有更精確的認識。一般而言,所謂關鍵核心基礎架構(CI),大家通常聯想的是油水電,又或是關鍵核心資訊系統。

但是,對於企業自身而言,所謂的關鍵核心基礎架構,指的應該是企業的生財工具,也就是:關鍵業務與流程,再加上支撐關鍵業務的資訊系統。

因此,在進行風險策略評鑑時,先找出關鍵業務,之後再進行威脅建模、資料流的建模,從中找出威脅與風險,思考關鍵業務或資訊流遭受攻擊會如何處理,才能做好CSF 2.0,甚至是做到零信任的網路安全策略。

潘世鳴強調,由於治理是更符合老闆語言的角度,從治理層面去談網路安全風險評估,並從關鍵的生財工具角度去切入,這對於背負企業營運賺錢壓力的老闆而言,將形成相當務實的溝通。

事實上,在NISTIR 8286(ERM)文件中,亦闡釋組織管理的運作方式,強調需從企業層級(Enterprise Level)、組織層級(Organization Level)、系統層級(System Level),需要從這三個層級分別與交互看待。

就潘世鳴的觀察,臺灣普遍企業組織存在的重大問題在於,只有重視系統層級,卻忽略了上面兩個階層。

吳明璋也點出國內企業可能存在一些不正確的觀念,需要調整。例如,有的臺灣老闆認為,風險管理只是Paper Work這樣的文書工作,這並沒有達到說、寫、做合一;有的老闆誤以為IT與資安部門做就好,但CSF推動是要全公司進行,並要有企業風險管理的概念。

關於NIST CSF框架的實施,風險策略評鑑時,企業要重視組織運作方式,因為在NISTIR 8286(ERM)文件,強調需從企業層級、組織層級、系統層級看待。BSI台灣產品經理潘世鳴指出,臺灣企業組織推動這項工作的最大問題,在於只重視系統層級。圖片來源/NIST

在治理層面之外,新版CSF有哪些企業必須重視的改變?

潘世鳴表示,在CSF 2.0的內容中,主要是將1.1版中重複且未能妥善連接運用的部分,重新進行整合與細化,但有一些部分值得企業重視。

例如,在識別方面,所有組織應該都要針對關鍵業務CI保護,沒有的話就是企業組織沒有識別出來;在保護方面,NIST現在使用平臺安全(Platform Security)一詞,來涵蓋硬體、軟體,以及實體或虛擬平臺的服務,這也是較為特別的差異。

在復原方面,NIST強調的是組織如何快速復原,但大家常誤以為系統快速復原。而且,從回應與復原的溝通對象與面向來看,回應是指內部針對相關攻擊事件回應,復原是指企業高層對外界的回應。

吳明璋也指出,保護方面的變化也很大,包括身分管理與身分驗證與存取控制、意識與培訓、資安安全等類別,其內容變動比例都有超過5成,並且還新增了平臺安全、技術基礎設施韌性。他認為,這方面很多內容可以參考國際標準ISO 27001,因此有許多的整併。

而在回應、復原方面,他認為CSF 2.0算是重新定義資安事件應變(IR),遭受攻擊後企業的改善,以及企業學到的教訓都需要提出,重新回到網路安全的識別。

Community Profiles是新進展,建議臺灣企業積極參與

至於CSF框架的輪廓(Profile)與實施層級(Tier)方面,兩者依然是重要的概念,但變化不大。

例如,以建立組織輪廓而言,1.1版原本提供7大實施步驟,2.0版簡化為5大步驟,實施層級依然分為4層。

較值得關注的新進展,令人意外的竟是近期一場工作坊活動,在6月下旬,NIST NCCoE舉辦CSF 2.0的Community Profiles Workshop。

Community Profiles能夠做什麼?吳明璋建議企業可設想為:建立產業供應鏈,因為有些領域是第二層供應鏈、複雜度高。因此NIST就是要幫助特定群體,量身打造不同的Profile設定檔,並且開放外界投票,以選出優先要制定的類型。

吳明璋在參與工作坊時發現,大家投票的項目,竟然是高效能運算、智慧家居,超乎他原先的設想,因此他認為,臺灣的供應鏈應該要積極參與,不僅幫助發展符合我們的項目,也可成為產業上的領先行動者。

越來越多企業導入NIST CSF框架

關於NIST CSF框架的採用,以臺灣而言,根據上市櫃公司的年報或ESG報告,已有一些企業導入,包括日月光、台積電、聯發科、緯創等,甚至有上市公司已經進一步取得CSF認證,那就是中菲行國際物流集團。

放眼全球,美國、歐洲、日本都有企業導入CSF。BSI潘世鳴表示,荷蘭半導體設備大廠ASML就是一例。根據該公司最新公布的2023年報,我們可以看到他們說明已實施相關流程,以識別與應對網路安全威脅,並指出這些流程符合ISO 27002、ISA/IEC 62443,以及NIST CSF所設定的標準。

吳明璋也舉例,日本NTT集團全球8百多家分公司,也用CSF框架做集團管理,該公司還會積極參與CSF 2.0版的修訂,提供回饋意見。

除了面對國際客戶的要求,有些集團之所以積極導入CSF,可能也是為了日後要輔導客戶,他們應該也是看重日後市場對於這方面規範的需求。

NIST CSF強調網路安全的回應

近期大家之所以特別關注CSF框架,除了2.0版的發布,另一原因是這幾年適逢ISO 27001:2022轉版,一些國內企業進行新的驗證之餘,也會思考如何進一步提升,NIST CSF自然成為關注焦點。

這是因為,ISO 27001:2022已將網路安全作為持續精進必要項目。潘世鳴更是指出,ISO 27001著重資訊安全(Information Security),強調內部會有資訊安全管理的控制措施,但不會涵蓋網路安全的攻防層面,CSF框架聚焦網路安全(cybersecurity),強調外部攻擊的整個回應機制,使用方式不同。

目前有哪些領域積極應用NIST CSF?潘世鳴提到,臺灣實施的資通安全管理法就與CSF的概念很像,而在金融領域,像是美國聯邦金融機構考試委員會(FFIEC)針對該產業的網路安全評估工具,也是以CSF為基礎。

特別的是,近年醫療領域也開始關注CSF資安框架,原因在於,美國食品藥物管理局(FDA)去年底提出一項要求,他們規範全球醫療器材廠商需交付網路安全計畫,也建議醫療機構可應用NIST CSF框架於組織之內,未來也將擴及食品安全業的領域。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10