7月24日資安業者Tenable揭露影響Google Cloud Platform(GCP)的權限提升漏洞ConfusedFunction,這項弱點發生在名為Cloud Functions的無伺服器運算服務,以及稱做Cloud Build的CI/CD管道服務。一旦遭到利用,攻擊者有機會以未經授權的狀態存取其他服務,或是敏感資料。他們通報此事,GCP已於部分的Cloud Build帳號著手採取緩解措施。

研究人員指出,ConfusedFunction這樣的弱點,突顯雲端服務的軟體架構極為複雜,導致服務之間的通訊可能衍生問題的情形。

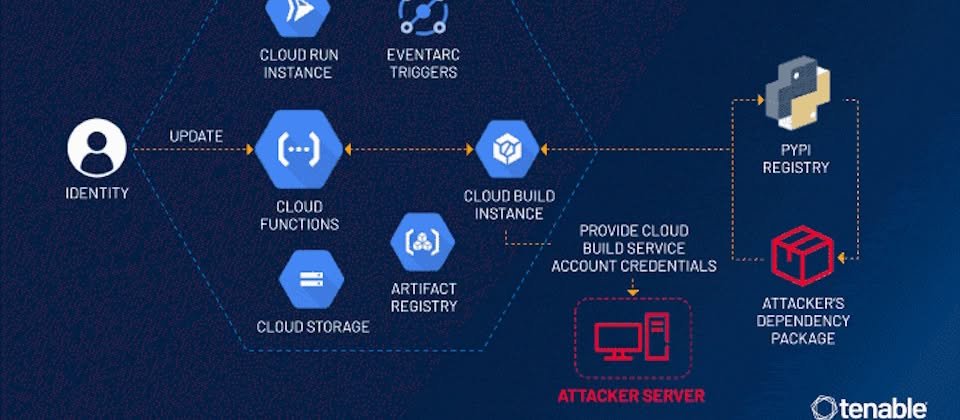

而對於這項漏洞發現的原因,是研究人員察覺當GCP使用者建立、更新Cloud Functions的過程中,會觸發後端多個步驟的流程,而且,還會預設將Cloud Build服務帳號加入相關功能函數配置,並用於建立Cloud Build實體。由於上述的過程都在後臺運作,一般使用者不會察覺有異。

然而,這個服務帳號具備過多權限,若是攻擊者設法成功取得建立或更新Cloud Functions的權限,將自己的權限提升至Cloud Build的服務帳號層級,並有機會藉由這種高權限存取其他GCP服務,例如:Cloud Storage、ArtifactRegistry、ContainerRegistry。

值得留意的是,為了兼顧相容性,GCP並未對套用修補程式之前建立的Cloud Build服務帳號調整權限,而使得這些用戶仍有可能曝露於ConfusedFunction的危險當中。

再者,對於GCP採取的措施,Tenable也表示並未完全消除漏洞帶來的影響,對此,他們也呼籲使用者,必須限縮Cloud Build服務帳號的權限,若是採用Cloud Functions,最好進行監控並採取相關的預防措施。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13