微軟在今年2月例行更新修補了網路捷徑檔案安全繞過漏洞CVE-2024-21412,不過近期有研究人員提出警告,駭客利用這項漏洞來散布多種惡意軟體的情況,並非最近才開始發生,而是1年多前。

資安業者Fortinet指出,包括Water Hydra在內的駭客組織,過去這一年內,已經利用這項漏洞散布Lumma Stealer、Meduza Stealer、ACR Stealer等多種竊資軟體,攻擊範圍涵蓋北美、西班牙、泰國。值得注意的是,先前通報這項零時差漏洞的資安業者趨勢科技,是在去年12月發現Water Hydra的漏洞利用攻擊行動,根據Fortinet的研究,此漏洞的濫用是更早之前發生,比趨勢的揭露早了大約5個月。

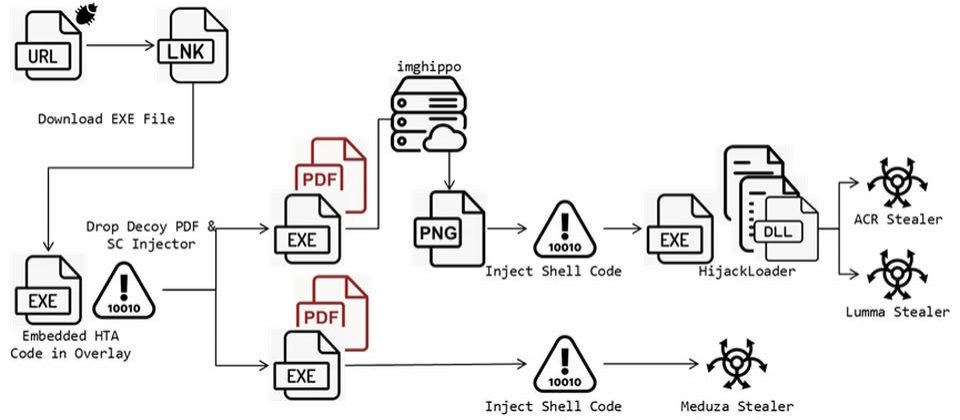

研究人員看到駭客先是引誘使用者點選特定的URL檔案,然後在受害電腦下載LNK檔案,而這個LNK檔內含能夠執行HTA指令碼的檔案,一旦執行,該指令碼就會解開PowerShell程式碼,從而取得最終的URL、誘餌PDF檔案,以及惡意Shell程式碼注入工具,最終將竊資軟體注入合法處理程序,從事惡意活動並將竊得資料回傳C2伺服器。

對於這項漏洞帶來的資安風險,微軟指出,未經身分驗證的攻擊者可對目標發送特製的檔案,從而繞過相關資安檢核,CVSS風險評為8.1分。他們也提及雖然攻擊者無法直接強迫使用者檢視特定內容,但還是可以誘騙使用者點選檔案連結來觸發整個攻擊鏈。

究竟駭客如何發起攻擊行動?Fortinet的研究人員指出,對方先是製作指向特定遠端伺服器的惡意URL檔案,其中連結指向的LNK檔案,不只使用雙重副檔名偽裝成PDF檔案(.PDF.LNK),也濫用Edge主程式的圖示資源,讓這個檔案看起來像是PDF文件。

一旦使用者執行URL檔案,取得LNK檔案並點選,這個檔案便會使用forfiles指令呼叫PowerShell,並執行mshta從另一臺伺服器取得可執行檔。根據研究人員取得的LNK檔案,這些檔案都會在受害電腦下載類似的可執行檔,並包含嵌入的HTA指令碼,這個指令碼設置的視窗最小化,並且不會顯示工具列,使得受害者不易察覺。攻擊者藉此執行額外的惡意程式碼,從而推進下個階段的攻擊,解開PowerShell程式碼。

而這些程式碼將誘餌PDF檔案和另一個可執行檔下載到受害電腦,其中的可執行檔會在下個階段注入Shell程式碼。

研究人員表示,對方使用的程式碼注入工具大致可分成兩種,其中一種是利用映像檔散布,在檢查受害電腦是否執行除錯模式後,電腦就會從圖片代管網站Imghippo下載特定圖檔,然後使用名為GdipBitmapGetPixel的API解出Shell Code,從而在受害電腦植入惡意程式載入工具HijackLoader。

另一種Shell Code注入工具的運作方式相當不同,它從特定資料解密程式碼,然後使用一系列Windows的API功能注入Shell Code。

但無論那一種Shell Code,最終都會在受害電腦植入竊資軟體。值得留意的是,研究人員提及透過HijackLoader載入的竊資軟體ACR Stealer,駭客特別濫用電玩市集Steam的社群網站,固定情報解析器作為(Dead Drop Resolver),意圖埋藏C2的來源。

熱門新聞

2026-02-16

2026-02-13

2026-02-16

2026-02-16