資安公司TrustedSec發布了紅隊滲透工具Specula,能夠將微軟Outlook轉為C2信標,以執行遠端程式碼。該工具利用Outlook之前被發現且認為已被修補的舊漏洞CVE-2017-11774,遠端控制受感染的系統,並可長期潛伏在系統中執行惡意行動。

微軟在2017年時修復CVE-2017-11774,該漏洞是Outlook安全功能的旁路問題,使得攻擊者得以利用經特別設計的文件,誘導用戶開啟後執行任意命令。微軟透過安全更新,改善Outlook處理記憶體物件的方式解決該漏洞。

用戶在安裝修補程式之後,雖然與Outlook主頁相關的介面元素會消失,但是註冊表值仍然可以被濫用,攻擊者透過修改非特權的註冊表鍵來建立C2通道,使得攻擊向量仍然有效。即便用戶使用的是Office 365,Outlook還是可能會讀取並使用已遭刪除的介面元素註冊表值。

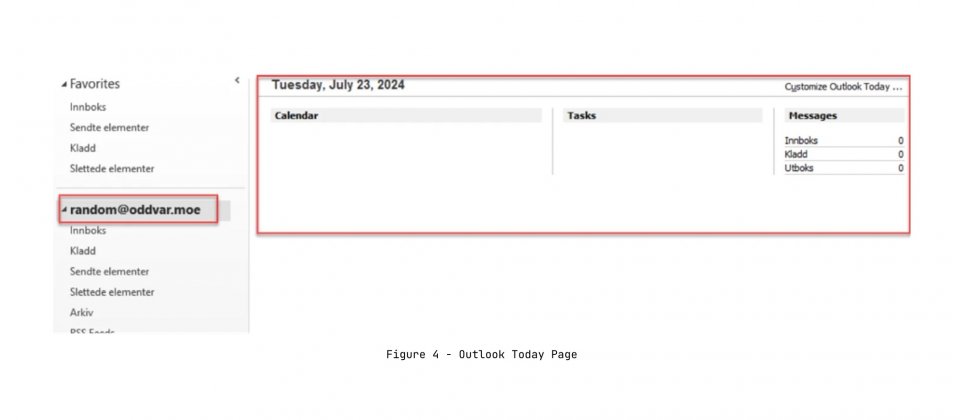

而Specula的運作方式是透過修改註冊表鍵值,來設置自定義Outlook主頁。當使用者選定特定標籤時,Outlook便會顯示攻擊者指定的HTML頁面,當這些頁面以特權執行VBScript或JScript,便能讓攻擊者完全存取本地系統。

Specula還能運用Outlook提供的COM物件,使自定義頁面看起來像是正常運作的頁面,但同時又在背景執行額外的程式碼,甚至定時下載並執行惡意資源,達到持續控制系統的目的。

研究人員提供數項可以防範主頁攻擊的方法。透過使用不相容COM的Outlook更新版本,便能有效消除包括主頁攻擊在內的攻擊路徑。而在新的Windows 11版本中,用戶將可以移除vbscript引擎,而這也限制了vbscript執行程式碼的攻擊向量。

透過群組政策物件(Group Policy Object,GPO)也可防範主頁攻擊,GPO配置可停用WebView功能。抑或是運用微軟Security Compliance Toolkit,鎖定Outlook的網頁引擎,避免其執行腳本,也是避免Outlook主頁攻擊的方法之一。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06