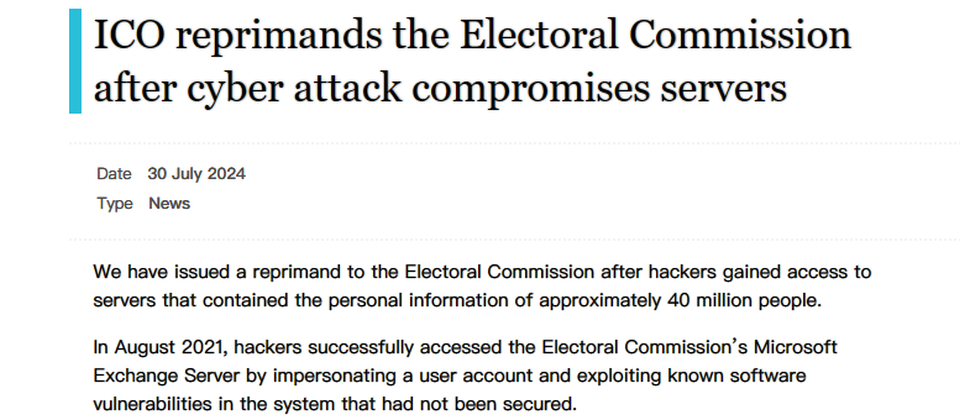

去年8月英國選舉委員會傳出資料外洩的情況,當時他們通報在2022年10月察覺此事,並推測駭客在2021年8月就入侵受害系統,導致2014年至2022年參與投票的民眾個資外流,約影響4千萬人,到了今年3月,英國國家網路安全中心(NCSC)指出這起攻擊是中國駭客所為,現在他們的調查有新進展。

7月30日英國資訊專員辦公室(ICO)指出,這起事故發生的原因,在於選舉委員會未即時修補Exchange伺服器的ProxyShell漏洞(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)釀禍。微軟在2021年4月及5月著手修補上述漏洞,當時選舉委員會並未套用更新軟體,導致攻擊者能藉由ProxyShell入侵該委員會的Exchange Server 2016。

值得留意的是,這起資料外洩事故並非只有單一駭客組織嘗試對選舉委員會發動攻擊。英國資訊專員辦公室指出,他們至少看到3組人馬的攻擊行動。

最早發動攻擊的駭客於2021年8月24日利用ProxyShell,過程中冒充其中一名使用者,並在伺服器植入多個Web Shell。

之後,其中一個Web Shell持續留在受害系統,攻擊者先後在2021年9月、2022年6月及8月多次存取,這些駭客也自2022年3月在該系統植入後門程式。

第2組人馬在2021年10月14日成功利用ProxyShell,並在伺服器部署Web Shell,雖然這個惡意程式後來被隔離、刪除,但這些駭客在隔年3月,於伺服器設置工作排程,用來下載、執行惡意酬載。究竟駭客使用的惡意軟體為何,英國資訊專員辦公室並未透露。

第3組駭客在2021年10月28日發動攻擊,但手法有所不同。有選舉委員會的員工通報垃圾信攻擊事故,並指出這些信來自選舉委員會的Exchange伺服器,但遭冒用的使用者,收信軟體Outlook卻無法從寄件備份看到這些信件。

經過掃描,IT人員發現郵件伺服器被注入惡意程式,但駭客疑似察覺東窗事發進行事後清理,將該伺服器關機,待IT人員重開機並進行二度掃描,發現惡意軟體已經移除。

這些駭客的攻擊行動,代表選舉委員會至少在2021年10月之前並未套用ProxyShell的修補程式,而能讓攻擊者成功入侵。

再者,雖然攻擊者在2021年入侵,但英國資訊專員辦公室指出,駭客在1年後才存取選舉名冊上的民眾資料,並在選舉委員會不知情的情況下多次存取。

另一方面,他們也提及選舉委員會並未制訂相關密碼政策的情況,因為英國資訊專員辦公室發現,有許多使用者沿用服務臺最初提供的密碼,或是類似的字串,因此使攻擊者得以嘗試破解並存取帳號。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10