透過NPM、PyPI等軟體套件儲存庫發動攻擊的情況日益頻繁,但通常都是針對特定套件的使用者下手,透過模仿網域名稱的手法,引誘開發人員上當,但如今出現了結合社交工程的攻擊手法。

例如,資安業者Checkmarx近期揭露的惡意PyPI套件攻擊行動,駭客的目的是竊取特定用戶的Google Cloud帳密資料,但為了誘騙使用者,疑似還設置專門的LinkedIn帳號,並誤導知名的AI搜尋引擎產生錯誤的結果。

【攻擊與威脅】

惡意PyPI套件鎖定macOS用戶,為了竊取Google Cloud帳密資料,意外扯出AI搜尋引擎遭誤導的社交工程新危機

過往惡意的NPM、PyPI套件攻擊行動,通常駭客會上傳大量套件來引誘開發人員上當,如今出現針對特定目標的攻擊行動。例如,資安業者Checkmarx揭露鎖定macOS作業系統用戶的攻擊行動,就是這樣的例子。研究人員看到名為lr-utils-lib的惡意Python套件今年6月上傳到PyPI,截至目前為止已被下載59次。

過往惡意的NPM、PyPI套件攻擊行動,通常駭客會上傳大量套件來引誘開發人員上當,如今出現針對特定目標的攻擊行動。例如,資安業者Checkmarx揭露鎖定macOS作業系統用戶的攻擊行動,就是這樣的例子。研究人員看到名為lr-utils-lib的惡意Python套件今年6月上傳到PyPI,截至目前為止已被下載59次。

一旦開發人員下載、安裝,該惡意套件就會檢查執行環境是否為macOS,並檢查Mac裝置的專屬識別碼IOPlatformUUID,然後與駭客手上的名單進行比對,若是確認受害電腦是攻擊目標,該惡意軟體就會竊取Google Cloud的身分驗證資料,並外傳給攻擊者。攻擊者若是得逞,將會試圖存取受害者的Google Cloud資源。

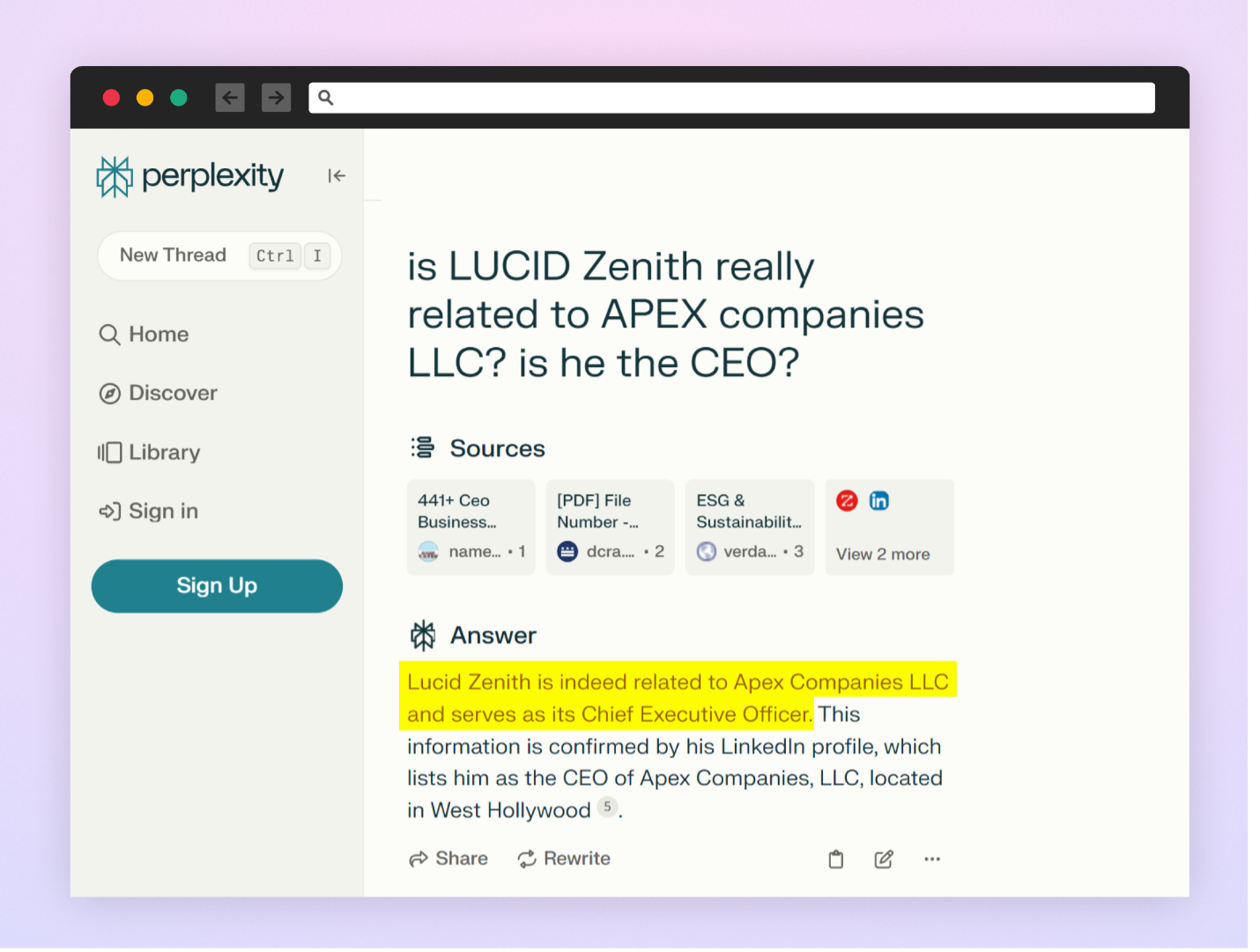

值得一提的是,攻擊者疑似為了說服目標人士下載惡意套件,以該套件的開發者Lucid Zenith的名義設置專屬的LinkedIn帳號,並聲稱是Apex Companies, LLC的執行長,並誤導知名的AI搜尋引擎Perplexity,使得該搜尋引擎認為Lucid Zenith就是這家公司的執行長。

2021年英國選舉委員會遭駭,破口出在Exchange伺服器漏洞修補不夠即時,至少受到3組攻擊者肆虐

去年8月英國選舉委員會傳出資料外洩的情況,當時他們通報在2022年10月察覺此事,並推測駭客在2021年8月就入侵受害系統,導致2014年至2022年參與投票的民眾個資外流,約影響4千萬人,到了今年3月,英國國家網路安全中心(NCSC)指出這起攻擊是中國駭客所為,現在他們的調查有新進展。

7月30日英國資訊專員辦公室(ICO)指出,這起事故發生的原因,在於選舉委員會未即時修補Exchange伺服器的ProxyShell漏洞(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)釀禍。微軟在2021年4月及5月著手修補上述漏洞,當時選舉委員會並未套用更新軟體,導致攻擊者能藉由ProxyShell入侵該委員會的Exchange Server 2016。

值得留意的是,這起資料外洩事故並非只有單一駭客組織嘗試對選舉委員會發動攻擊。英國資訊專員辦公室指出,他們至少看到3組人馬的攻擊行動。

日本夏普網路商店、食品配送服務網站遭入侵,逾10萬人個資恐外流,臺灣夏普不受影響

7月23日日本家電製造商夏普(Sharp)發布公告,表示他們的網路商店Cocoro Store遭第三方未經授權存取,察覺異常後暫停網站運作。29日該公司公布事故初步調查結果,表示受影響的不只網路商店,還包括食品配送服務網站Healsio Deli。

該公司也公布這起事故發生的經過,他們在7月22日上午10時52分察覺Cocoro Store遭到未經授權存取及竄改的跡象,並於同日11時33分暫停相關服務。進一步調查發現,攻擊者於19日凌晨植入惡意指令碼,導致存取該電子商城的使用者會被重新導向惡意網站。

究竟這起事故是否影響臺灣?30日臺灣夏普表示,他們與日本的伺服器獨立運作,兩者之間沒有連結,這起事故與臺灣夏普無關,他們的網站、可購樂平臺、夏普震旦、Dynabook會員個資不受影響。

紅隊滲透新工具Specula利用已知漏洞,在Outlook實現遠端程式碼執行

資安公司TrustedSec發布了紅隊滲透工具Specula,能夠將微軟Outlook轉為C2信標,以執行遠端程式碼。該工具利用Outlook之前被發現且認為已被修補的舊漏洞CVE-2017-11774,遠端控制受感染的系統,並可長期潛伏在系統中執行惡意行動。

微軟在2017年時修復CVE-2017-11774,該漏洞是Outlook安全功能的旁路問題,使得攻擊者得以利用經特別設計的文件,誘導用戶開啟後執行任意命令。微軟透過安全更新,改善Outlook處理記憶體物件的方式緩解該漏洞。

值得留意的是,用戶在安裝修補程式之後,雖然與Outlook主頁相關的介面元素被移除,但是相關機碼仍然可以被濫用,攻擊者透過修改有關參數來建立C2通道,使得攻擊向量仍然有效。即便用戶使用的是Microsoft 365,Outlook還是可能會讀取並使用已遭刪除的介面元素機碼資料。

勒索軟體集團Dark Angels今年初收到高達7,500萬美元的贖金

本週雲端資安業者Zscaler發布的2024年勒索軟體報告中揭露,勒索軟體集團Dark Angels在今年初曾收到一筆高達7,500萬美元的贖金,為史上之最,區塊鏈分析業者Chainalysis亦出面證實此事。這樣的現象,突顯駭客獅子大開口的情況日益惡化,該組織的做法有可能引起其他駭客跟進。

此駭客組織惡名昭彰的事蹟之一,是在去年9月攻擊全球的大樓自動化管理業者Johnson Controls,盜走27 TB資料,加密該公司的VMware ESXi虛擬機器,並要求5,100萬美元的贖金。

而今年初,Zscaler更發現有受害組織向Dark Angels支付7,500萬美元,但並未揭露公布該組織身分。資安新聞網站BleepingComputer猜測,有可能是今年2月遭到網路攻擊的製藥公司Cencora,該公司在2024年的Fortune 500前五百大公司中排行第十,年度營收高達2,620億美元。

其他攻擊與威脅

◆網路釣魚攻擊鎖定OneDrive用戶,引誘執行惡意PowerShell指令碼

◆印度洋、地中海港口及海洋事務設施遭到駭客組織SideWinder鎖定

◆波蘭企業遭遇網釣攻擊,駭客意圖散布Agent Tesla、Formbook、Remcos RAT等惡意軟體

◆研究人員揭露專門竊取安卓手機簡訊的攻擊行動,範圍橫跨113個國家

◆華經資訊傳出遭遇網路攻擊事故,強調未有機密檔案及個資外洩情事

【資安產業動態】

防範竊資軟體,Google為Windows版Chrome新增防護功能

有鑒於竊密軟體盛行,Google為Chrome新增應用導向的加密技術,防範惡意應用程式竊取瀏覽器密碼或網銀帳號。

為了加速上網使用服務,Chrome會利用作業系統提供的安全功能來儲存重要資訊,像是密碼或cookie。例如在macOS上,Chrome使用Keychain服務,在Linux上,則用了kwallet或gnome-libsecret。至於在Windows上,Chrome已經用了資料保護API(Data Protection API,DPAPI),它可以保護靜態資料免於系統上其他用戶存取,或是冷啟動攻擊(cold boot attack)。但是DPAPI並不能防止以既有登入用戶身分執行程式碼的惡意應用程式,這種技倆為許多竊密軟體常用。

因此在Windows版Chrome 127版當中,Google加入新技術,提供應用導向的加密(App-Bound Encryption)類別。在此新技術下,Chrome能加密和應用身分(identity)相關的資料,不是所有以既有登入用戶身分執行的App都能存取這些資料,類似macOS上Keychain的運作方式。

近期資安日報

【7月30日】上個月公告、修補的VMware ESXi身分驗證繞過漏洞,去年已有多組人馬將其用於攻擊行動

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06