惡意套件攻擊結合社交工程手法的情況,最近不斷出現,例如,有人為了引誘特定目標下載惡意PyPI套件,疑似藉由假LinkedIn帳號誤導AI搜尋引擎,類似的混合攻擊手法又有新的案例出現。

資安業者Checkmarx揭露從6月底出現的惡意PyPI套件攻擊行動,駭客在6月25日上傳無害的軟體套件到PyPI儲存庫,但到了7月3日顯露意圖,發布多個惡意版本套件。研究人員指出,攻擊者主要目標是區塊鏈平臺Raydium、Solana的用戶,意圖將他們的加密貨幣資產耗盡,超過2千人下載相關套件而可能受害。

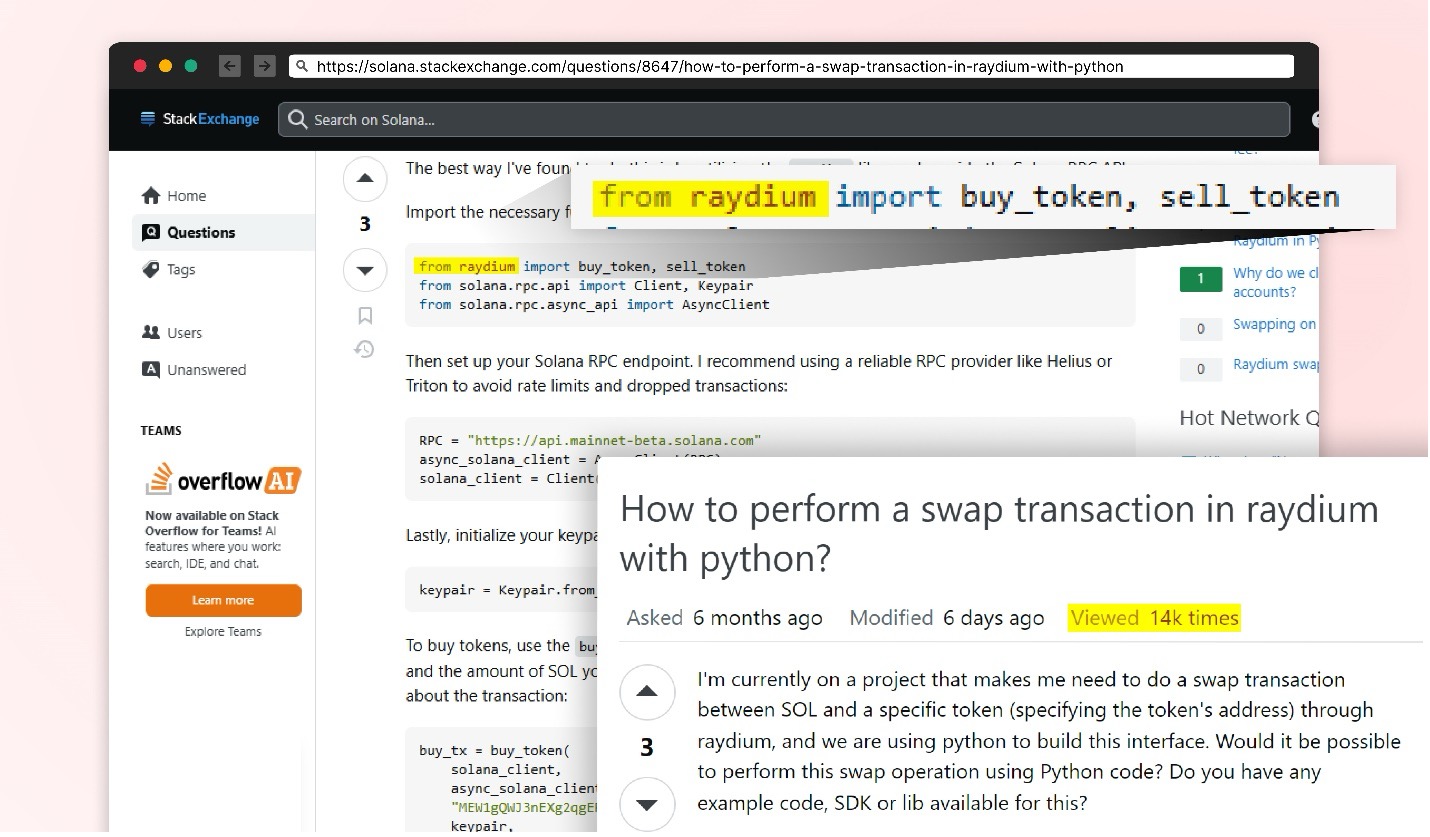

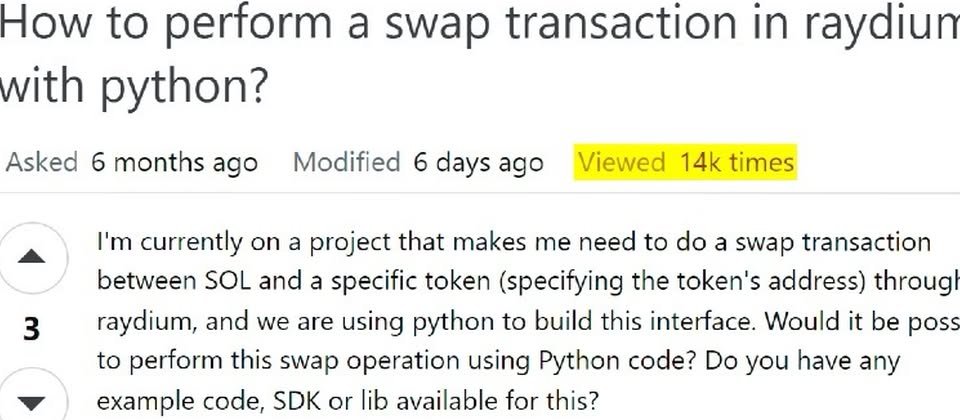

比較特別的是,駭客為了引誘使用者上當、下載惡意套件,他們透過名為Stack Exchange的網路問答網站來進行宣傳,藉由在熱門討論串提供看似有用的答案來進行。

另一個值得留意的地方,在於研究人員特別提及防毒軟體、EDR系統都無法識別駭客散布的惡意套件,使得攻擊者能夠得逞。

研究人員提到,雖然駭客上架的初始版本PyPI套件沒有直接的攻擊意圖,但這個套件可當作攻擊者的跳板,讓受害電腦接觸外部資源,從而下載、執行惡意指令碼,並從受害電腦挖掘有價值的資料。攻擊者竊取的資料範圍很廣泛,包括瀏覽器、加密貨幣錢包、即時通訊軟體的使用者資料。

他們也看到駭客藉由惡意程式截取螢幕畫面,並在受害電腦尋找與加密貨幣有關的關鍵字,及其他敏感資訊,像是GitHub復原碼或是BitLocker金鑰。最終對方利用壓縮軟體打包竊得資料,並透過Telegram機器人回傳到C2伺服器。

此外,攻擊者使用的惡意指令碼當中,含有後門程式,使得攻擊者有機會遠端控制受害電腦,並能持續存取或是進行後續的攻擊行為。

究竟駭客如何散布惡意套件,研究人員提及駭客看上Raydium並未經營自己的Python套件的情況,直接冒用此區塊鏈專案的名稱製作軟體套件,而無須藉由拼寫錯誤及冒用網域名稱的手法來進行。

而為了讓攻擊目標得知相關套件並下載,駭客在Stack Exchange建立帳號,並在與軟體套件相關的主題留下評論,研究人員提到,駭客的回答相當詳細,導致使用者可能會降低戒心,存取駭客提供的下載連結。

但這並非首度藉由網路問答平臺散布惡意PyPI套件的情況,今年5月,資安業者Sonatype揭露有人濫用StackOverflow的攻擊事故。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09