過往駭客發動惡意NPM、PyPI套件攻擊,通常會針對知名套件的使用者而來,藉由網域名稱模仿的手法讓開發人員上當。但如今,駭客改變了做法,他們利用網路問答平臺,假裝認真解答問題,藉此散布惡意套件。

最近資安業者Checkmarx揭露的資安事故,就是這種例子。駭客在Stack Exchange針對特定問題進行回答,「順便」提供惡意套件的下載連結,使得用戶降低警覺而有可能因此上當。

【攻擊與威脅】

Raydium區塊鏈用戶遭到鎖定,駭客透過網路問答平臺Stack Exchange散布惡意PyPI套件

惡意套件攻擊結合社交工程手法的情況,最近不斷出現,例如,有人為了引誘特定目標下載惡意PyPI套件,疑似藉由假LinkedIn帳號誤導AI搜尋引擎,類似的混合攻擊手法又有新的案例出現。

惡意套件攻擊結合社交工程手法的情況,最近不斷出現,例如,有人為了引誘特定目標下載惡意PyPI套件,疑似藉由假LinkedIn帳號誤導AI搜尋引擎,類似的混合攻擊手法又有新的案例出現。

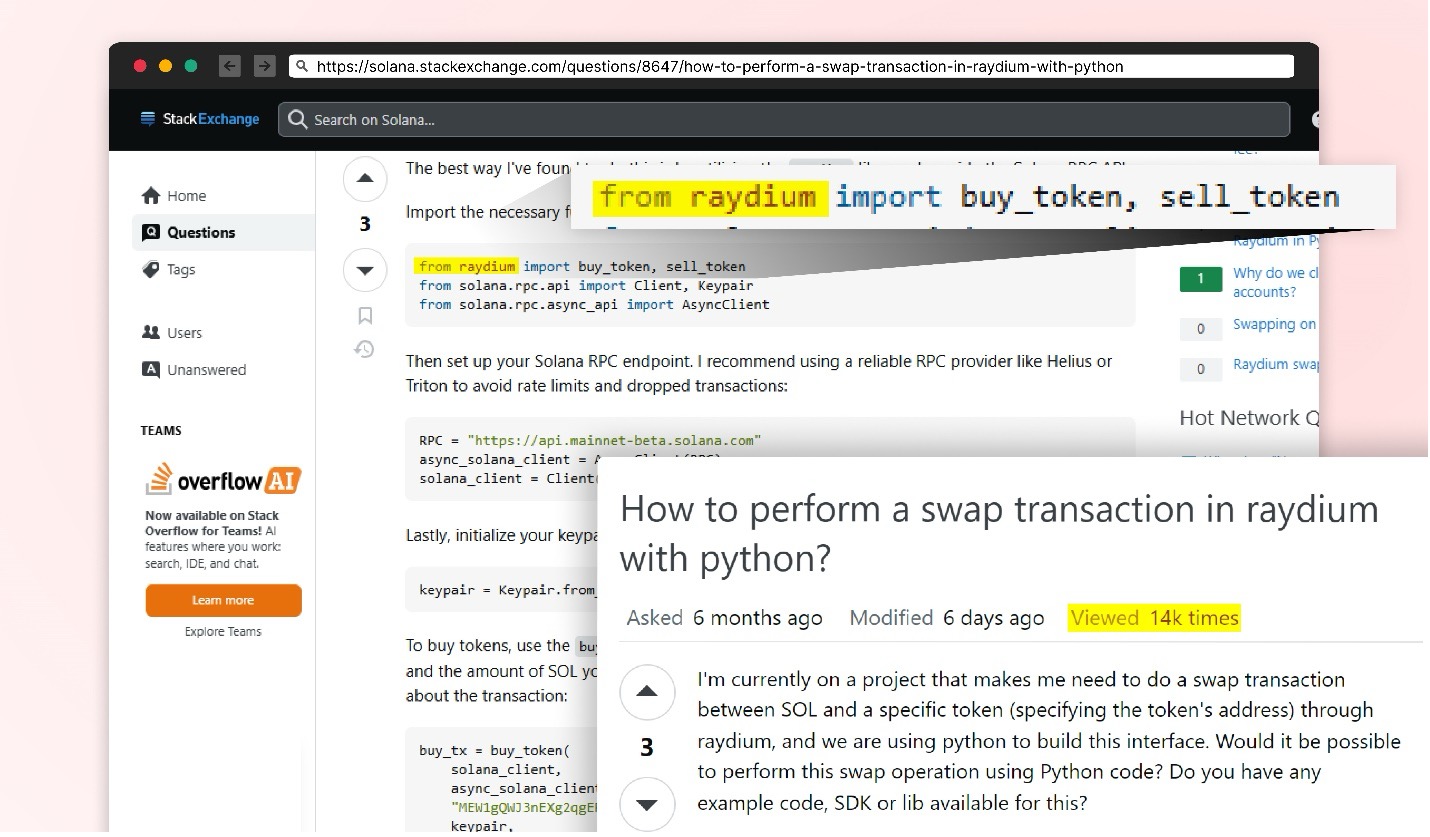

資安業者Checkmarx揭露從6月底出現的惡意PyPI套件攻擊行動,駭客在6月25日上傳無害的軟體套件到PyPI儲存庫,但到了7月3日顯露意圖,發布多個惡意版本套件。研究人員指出,攻擊者主要目標是區塊鏈平臺Raydium、Solana的用戶,意圖將他們的加密貨幣資產耗盡,超過2千人下載相關套件而可能受害。

比較特別的是,駭客為了引誘使用者上當、下載惡意套件,他們透過名為Stack Exchange的網路問答網站來進行宣傳,藉由在熱門討論串提供看似有用的答案來進行。

中國駭客組織APT10鎖定日本關鍵基礎設施、學術機構,利用後門程式LodeInfo、NoopDoor從事網路間諜攻擊

上個月日本電腦緊急應變團隊暨協調中心(JPCERT/CC)揭露攻擊行動MirrorFace的最新態勢,當中提及駭客鎖定當地製造業、研究機構發動攻擊,企圖在這些企業組織植入後門程式NoopDoor,如今有資安業者公布與這支惡意程式有關的細節。

根據資安業者Cybereason的調查,中國駭客組織APT10使用LodeInfo與NoopDoor兩款惡意程式,鎖定日本企業組織發起名為Cuckoo Spear的攻擊行動,而能在受害組織的網路環境活動長達2至3年。他們提及這項攻擊行動與駭客組織Earth Kasha,以及另一起攻擊行動MirrorFace有所關連,因為這三個行動所用的武器有個共通點,那就是APT10慣用的惡意程式LodeInfo。

研究人員提到,駭客在使用NoopDoor的攻擊行動,同時運用後門程式LodeInfo,然後使用新的後門程式竊取受害組織資料。他們看到駭客的攻擊目標是日本的關鍵基礎設施及學術機構,推測駭客的目的是從事網路間諜活動。

可惡安卓惡意軟體BingoMod,盜完銀行帳戶還順手抹除裝置

資安公司Cleafy研究發現了新種類的Android惡意軟體,並命名為 BingoMod。BingoMod會試圖接管裝置上銀行帳戶並且轉移金錢,在成功完成盜取任務後,攻擊者便會抹除受感染的裝置,消除BingoMod的活動痕跡,增加資安人員調查的難度。

BingoMod屬於遠端存取木馬(RAT),攻擊者可以利用它遠端控制受感染的裝置,並且利用裝置上詐騙(On Device Fraud)技術接管銀行帳戶。BingoMod主要透過簡訊釣魚的方式散布,其通常會偽裝成合法的防毒軟體,一旦BingoMod安裝至受害者裝置上,便會要求用戶啟用無障礙服務,當用戶授予請求權限,BingoMod APK便會開始自我解壓縮,並且執行惡意酬載。

此惡意軟體雖然擁有類似於Brata惡意軟體的裝置抹除能力,但因為BingoMod相對簡單,所以研究人員猜測其裝置抹除功能,比較像是一種簡單的退出策略。

研究人員揭露專門竊取安卓手機簡訊的大規模攻擊行動,範圍橫跨113個國家

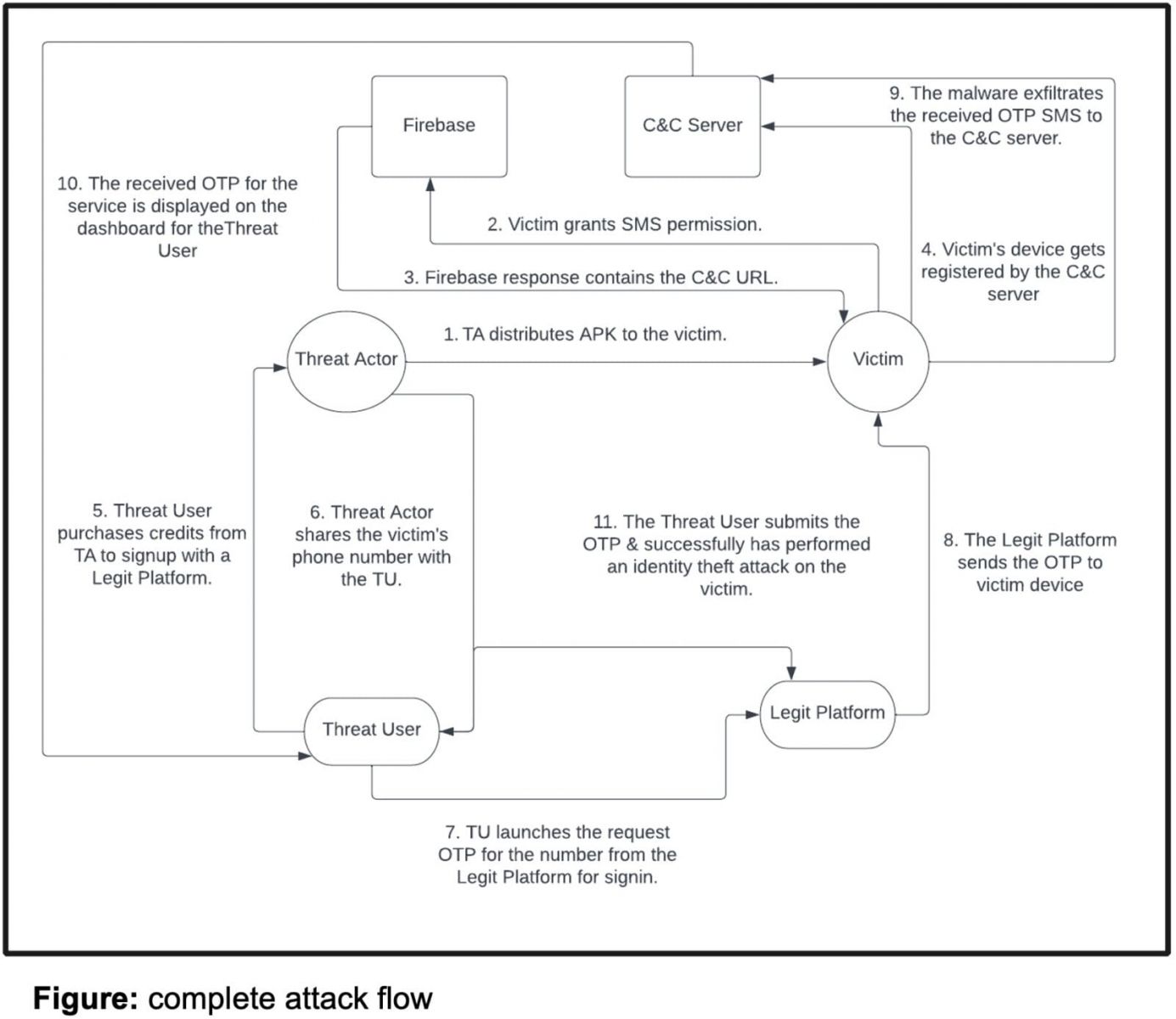

用手機產生動態密碼(OTP)的多因素驗證機制相當普遍,廣受許多企業的採用,但駭客也試圖入侵手機竊取這類資訊,從而闖入受害者所屬的企業組織網路環境。

資安業者Zimperium指出,他們自2022年2月開始,追蹤專門針對安卓裝置的竊取簡訊攻擊行動,這段期間他們找到超過10.7萬個相關惡意應用程式,駭客鎖定、監控至少600種知名廠牌的動態密碼資訊,其中部分廠牌的用戶多達數億,範圍橫跨全球113個國家,主要目標是印度及俄羅斯使用者。

值得留意的是,攻擊者能夠迴避許多防毒軟體的偵測,因此,行動裝置可能需要透過多種管道來強化安全。

解析0719全球電腦大當機原因,資安專家推測CrowdStrike病毒特徵碼設計不良,造成藍色當機畫面

從早期的防毒軟體到現在的EDR軟體,這些防護端點設備的資安軟體,早成為個人電腦使用者與駭客對峙的第一線戰場。日前資安軟體CrowdStrike因為EDR軟體更新出包,引發全球約850萬臺微軟電腦,出現藍色當機畫面(BSOD)的資安事件。

雖然真正的原因,還是必須等CrowdStrike完整調查並公布後,才可能有進一步的了解,不過,根據對微軟作業系統安全有研究的匿名資安專家的推測,CrowdStrike之所以更新出錯,原因在於掛載設計不良的特徵碼包,導致作業系統核心的驅動邏輯出現問題(Parser解析邏輯不良),所以會誤用不存在記憶體的指標null-pointer讀取內容,造成BSOD藍色當機畫面。

這次事故發生之後,也引發其他的討論,例如,作業系統是否應該允許資安產品拿到高權限?有臺灣資安業者對此持肯定態度,他們認為,若要偵測到惡意程式的運作,這類端點防護產品就必須對作業系統擁有更高的權限,才可以更早攔截到惡意程式的運作。

其他攻擊與威脅

◆逾2萬臺VMware ESXi伺服器曝露在已被利用的CVE-2024-37085危險當中

◆研究人員揭露臉書詐騙攻擊行動Eriakos,利用數百個網站竊取用戶財務資料

◆駭客組織Patchwork濫用滲透測試工具Brute Ratel C4攻擊不丹

◆奈及利亞駭客濫用逾6萬個Instagram帳號,鎖定美國進行性勒索

【資安產業動態】

美國國家標準暨技術研究院(NIST)釋出Dioptra 1.0,這是用來評估AI安全及可靠性的軟體測試平臺,支援AI風險管理框架(AI RMF)的測量功能,可評估、分析及追蹤AI風險。

Dioptra最早現身於2022年,當時NIST形容是可用來評估適合用來保護機器學習系統之安全技術與解決方案的方法,並讓研究人員比較用來對抗不同攻擊、資料集或各種狀況的方法。

而今釋出的Dioptra 1.0版預計提供幾項功能,一為模型測試,如第一方於開發生命周期中評估AI模型,或是第二方在收購前或於實驗室環境中以Dioptra來評估AI模型,以及身為第三方的審計員或合規官員用來評估模型的法規與道德標準。

日前有多名Chrome用戶在Reddit上反映,儲存在Chrome瀏覽器的密碼全部消失,而且將密碼備份匯入後也會立即不見。用戶發現在升級到127.0.6533.73版本後,才出現儲存密碼全部消失、無法按原本設定自動填入的情況。

Google接獲通報後進行調查,並在將近18小時後緊急修補完成,並發布狀態頁解釋。根據Google初步分析,原因是Google產品開發部門對Chrome的產品行為做了變更,但未做好功能保護,導致密碼管理器無法儲存或找到密碼。實際上,密碼並未消失或被重設;用戶仍然能儲存密碼,但卻無法檢視。

本問題影響Chrome M127版本,約有25%用戶已經部署了這次變更,其中近2%出現密碼神祕消失的情形。

近期資安日報

【8月1日】Azure服務出現不穩定的異常情況,微軟表示起因與DDoS攻擊有關

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10