駭客盯上不安全的軟體更新機制,藉機散布惡意程式的情況,不時有事故傳出,如今有研究人員發現,駭客竟針對網際網路服務供應商(ISP)發動攻擊,然後對部分的應用程式更新機制出手。

資安業者Volexity揭露中國駭客組織Evasive Panda(該業者稱為StormBamboo,賽門鐵克則叫做Daggerfly)於去年中旬入侵ISP的攻擊行動,導致透過自動更新機制下載軟體的使用者受害,電腦被植入惡意程式。

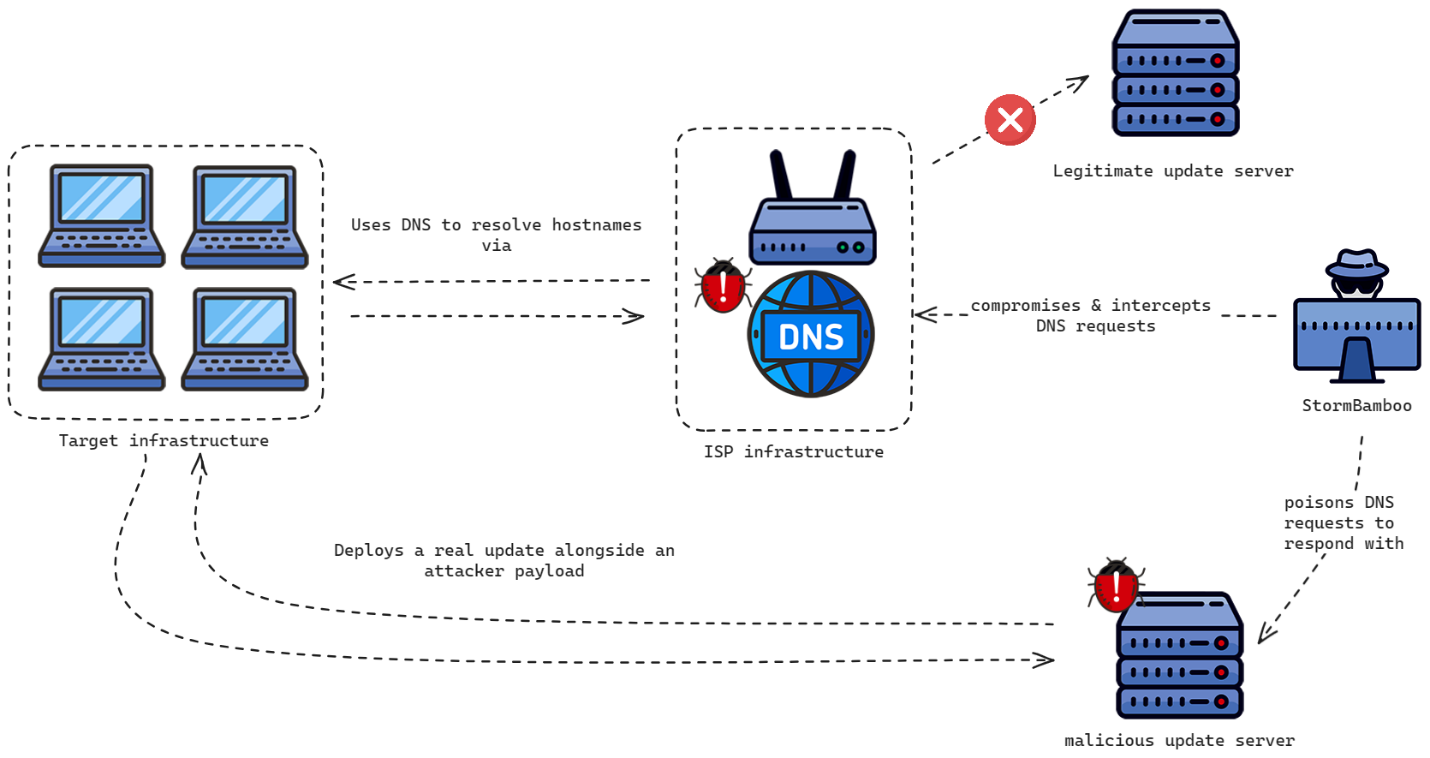

研究人員指出察覺這起攻擊行動的原因,他們起初偵測到搭載Windows與macOS作業系統的電腦感染Evasive Panda使用的惡意程式,但對於感染的來源最初難以確定,直到後來進一步追查,才確認是ISP層級的DNS中毒攻擊所致。駭客針對不安全的軟體更新機制下手,因為軟體開發商採用未加密的HTTP連線,且軟體更新過程並未驗證安裝程式的簽章,使得攻擊者有機可乘,用於派送Macma、MgBot(該公司稱為PocoStick)等惡意程式。

值得留意的是,這些駭客將中毒的DNS請求用來散布惡意程式。研究人員根據DNS紀錄內容,發現攻擊者控制的伺服器位於香港。起初Volexity推測,駭客入侵了受害組織的防火牆,但後來發現並非如此,各種證據指向ISP層級的DNS中毒攻擊。對此,研究人員向ISP通報此事並聯手進行調查,ISP重新啟動特定元件並將部分元件離線,從而緩解相關攻擊行動。

但這並非Volexity首度揭露駭客利用DNS中毒來存取目標網路環境的情況,研究人員曾在去年5月公布惡意軟體CatchDNS的攻擊行動,這起事故是與Evasive Panda有關的駭客組織DriftingBamboo所為,當時駭客在Sophos XG防火牆植入惡意程式。

而針對這起攻擊事故,研究人員指出,Evasive Panda針對多家採用不安全更新機制的軟體供應商(如影音播放器5KPlayer),然後藉由DNS中毒來竄改特定的配置檔案,從而讓受害電腦以為有新版軟體可供套用,並從駭客的伺服器下載惡意程式,藉由PNG圖檔向Windows電腦植入MgBot,而對於macOS電腦,則是會下載名為Macma的惡意程式。研究人員特別提及Macma與Gimmick的程式碼,存在明顯的相似性。這樣的發現,與賽門鐵克推測駭客採用相同程式庫打造多種惡意程式的說法有所交集。

一旦駭客成功部署惡意程式後,就有可能進行後續的攻擊行動,研究人員看到其中一臺Mac電腦被植入惡意的Chrome擴充套件ReloadText,從而竊取瀏覽器個人設定,以及郵件資料。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09