7月19日臺灣時間下午發生的CrowdStrike更新出錯事故,導致全球各地都出現災情,其中最早傳出受害的是航空業者及醫療機構,如今有航空公司指控,他們因故招致業務停擺及名譽受損,求償5億美元。

但CrowdStrike不以為然,認為該公司較晚復原與IT運作疏失有關,控告目的其實是在推卸責任。

【攻擊與威脅】

針對CrowdStrike的EDR系統大當機事故,達美航空打算求償5億美元

7月中CrowdStrike因安全軟體更新觸發Windows錯誤訊息及藍色死亡螢幕(BSOD),許多用戶採用應變措施以及後續更新版本後,陸續恢復上線。但達美航空(Delta Air)疑似因經歷比其他公司更長的混亂,促使該公司公開將責任歸罪到CrowdStrike頭上。

這起事故發生後,達美航空執行長Ed Bastian說明該公司的受害情形:全公司4萬臺Windows伺服器必須手動重啟,其中一個和追蹤機組人員相關的工具受創最鉅,因其無法處理這次變更造成的系統負荷。最終,該公司和Delta Connection航空超過3,500個航班取消,以及數千班次延遲。值得留意的是,相較於其他受害的航空公司,達美航空晚了幾天恢復正常運作,必須支付7月19日到28日期間受影響旅客的賠償、行李、訂位費等,美國運輸部介入調查達美航空處置是否失當。

為此達美航空公開指控CrowdStrike必須為其IT決策和停機回應方式負責,並求償5億美元。CrowdStrike法務長認為達美航空企圖誤導言論來轉移責任,並指出當時他們願意到場協助但遭到拒絕。

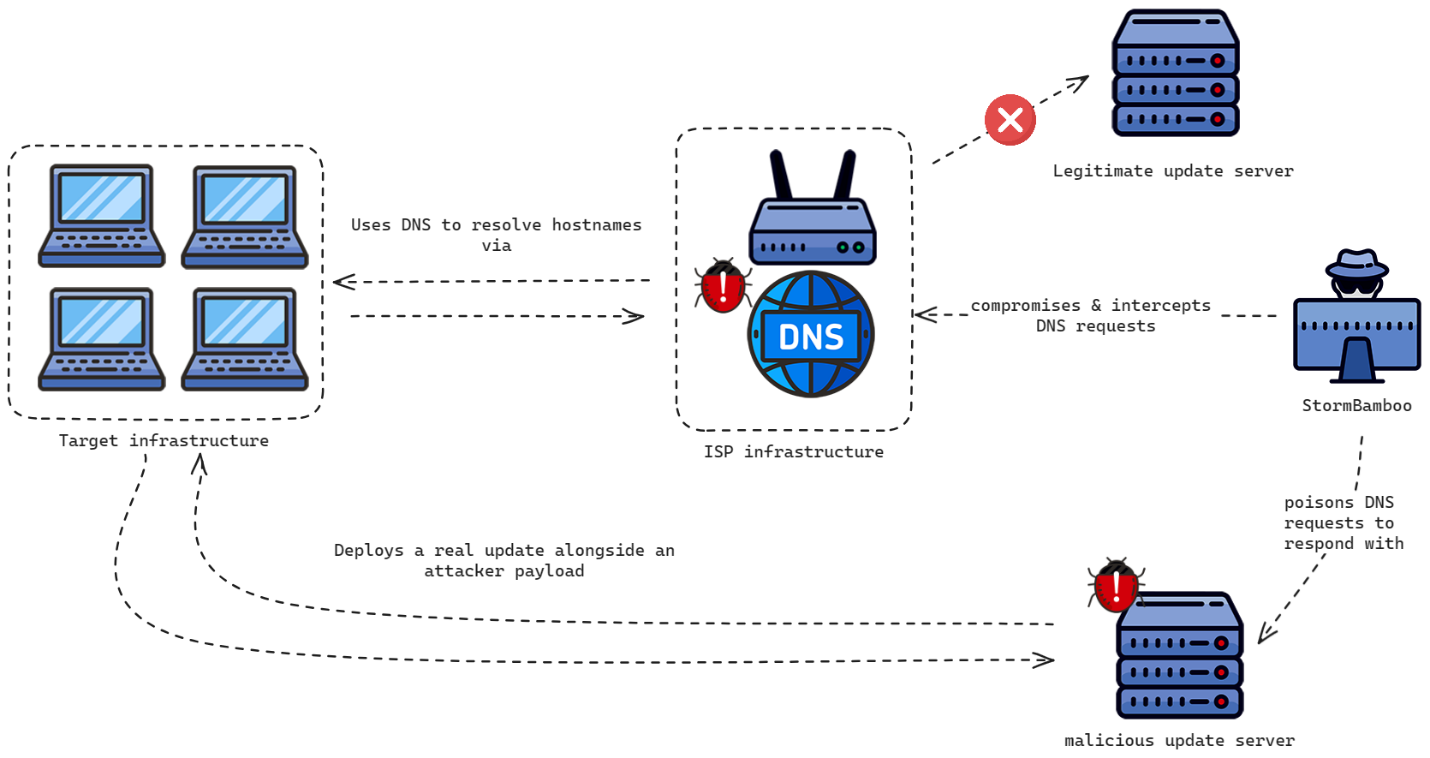

中國駭客組織Evasive Panda入侵網路服務供應商,藉由DNS中毒從事供應鏈攻擊

駭客盯上不安全的軟體更新機制,藉機散布惡意程式的情況,不時有事故傳出,如今有研究人員發現,駭客竟針對網際網路服務供應商(ISP)發動攻擊,然後對部分的應用程式更新機制出手。資安業者Volexity揭露中國駭客組織Evasive Panda於去年中旬入侵ISP的攻擊行動,導致透過自動更新機制下載軟體的使用者受害,電腦被植入惡意程式。

駭客盯上不安全的軟體更新機制,藉機散布惡意程式的情況,不時有事故傳出,如今有研究人員發現,駭客竟針對網際網路服務供應商(ISP)發動攻擊,然後對部分的應用程式更新機制出手。資安業者Volexity揭露中國駭客組織Evasive Panda於去年中旬入侵ISP的攻擊行動,導致透過自動更新機制下載軟體的使用者受害,電腦被植入惡意程式。

研究人員指出察覺這起攻擊行動的原因,他們起初偵測到搭載Windows與macOS作業系統的電腦感染Evasive Panda使用的惡意程式,但對於感染的來源最初難以確定,直到後來進一步追查,才確認是ISP層級的DNS中毒攻擊所致。駭客針對不安全的軟體更新機制下手,因為軟體開發商採用未加密的HTTP連線,且軟體更新過程並未驗證安裝程式的簽章,使得攻擊者有機可乘,用於派送Macma、MgBot等惡意程式。

CISA對臺灣視訊監控設備廠商產品示警,表明產品漏洞已被用於攻擊行動

8月1日美國網路安全暨基礎設施安全局(CISA)提出警告,臺灣視訊監控解決方案業者陞泰科技(Avtech)旗下的視訊監控攝影機(IP Camera)AVM1203,存在高風險層級的命令注入漏洞CVE-2024-7029,並指出攻擊者不僅能遠端利用,觸發漏洞的難度不高,而且,已被用於攻擊行動。

值得留意的是,CISA向陞泰通報此事並未得到回應,這項漏洞目前很有可能尚未得到修補。對此,他們認為用戶應聯繫這家廠商,取得進一步的資訊。

該漏洞起初由資安業者Akamai向CISA通報,並經由不具名第三方組織驗證研究人員的發現,確認問題存在的產品,是搭配FullImg-1023-1007-1011-1009以前版本韌體的AVM1203。但CISA指出,他們不排除該廠牌其他型號的視訊監控攝影機、視訊監控影像儲存主機(NVR),也有可能存在這項弱點。

ERP系統OFBiz遭到殭屍網路Mirai鎖定,針對路徑穿越漏洞而來

SANS網路風暴中心針對Apache基金會維護的ERP系統OFBiz提出警告,利用重大漏洞CVE-2024-32113的攻擊暴增,這波行動駭客發出POST請求企圖觸發漏洞,目的是將殭屍網路病毒Mirai植入OFBiz,7月底單日通報數量一度暴衝至超過1,700個。

這項漏洞Apache基金會在今年5月上旬發布新版18.12.13予以修補,並指出舊版OFBiz都存在這項弱點,起因是該系統對於路徑名稱的限制不當造成,CVSS風險評為9.1分。到了月底,有研究人員分析概念性驗證(PoC)程式碼,呼籲IT人員應儘速套用更新。

SANS研究人員看到其中一個在受害系統植入惡意指令碼bin.sh的攻擊行動,駭客使用帶有「KrebsOnSecurity」的使用者代理字串(User Agent)。而根據研究人員掃描到的IP位址來看,過去曾被用於散布帶有Mirai變種程式的檔案,因此也被認為這類殭屍網路可能採納CVE-2024-32113漏洞濫用手法。

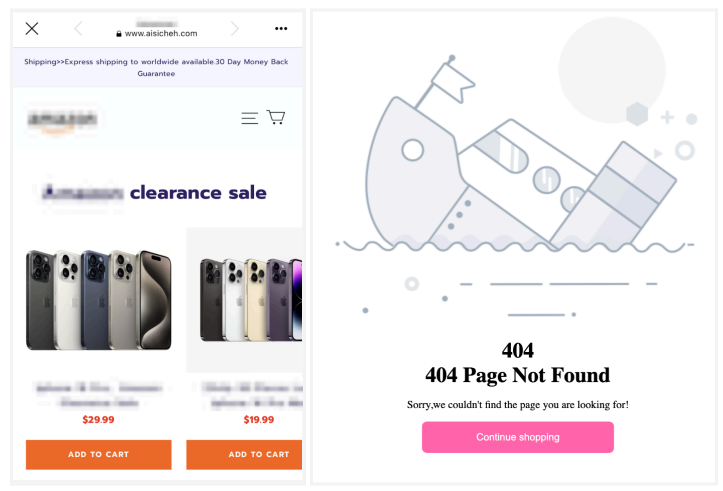

美國資安業者Recorded Future上周揭露鎖定臉書用戶的電子商務詐騙活動ERIAKOS,駭客架設608個詐騙網站,並假冒知名品牌、透過惡意廣告散布,藉此竊取使用者的個人或金融資料。

美國資安業者Recorded Future上周揭露鎖定臉書用戶的電子商務詐騙活動ERIAKOS,駭客架設608個詐騙網站,並假冒知名品牌、透過惡意廣告散布,藉此竊取使用者的個人或金融資料。

特別的是,這些詐騙網站只能透過行動裝置及特定廣告存取。若以電腦版瀏覽器點選惡意廣告,或是自行動瀏覽器直接輸入網址,都會出現404錯誤;假如從電腦版瀏覽器直接存取相關網址,則會出現與詐騙無關的網站。

其他攻擊與威脅

◆研究人員揭露Linux核心跨快取攻擊手法SLUBStick

◆為報復以哈戰爭,以色列駭客WeRedEvils聲稱癱瘓伊朗的網際網路運作

◆哈薩克企業組織遭到駭客團體Bloody Wolf鎖定,散布惡意程式Strrat

◆勒索軟體駭客鎖定企業IT人員,企圖散布RAT木馬SharpRhino

◆勒索軟體Magniber傳出針對個人使用者發動攻擊的情況大幅增加

【漏洞與修補】

Rockwall Automation可程式化邏輯控制器存在安全繞過漏洞

上週專精工業控制系統(ICS)的資安業者Claroty指出,Rockwell Automation旗下的可程式化邏輯控制器(PLC)設備ControlLogix 1756存在高風險層級的安全繞過漏洞CVE-2024-6242,攻擊者能藉由通用工業協定(CIP)路由,突破該廠商設下的插槽限用受信任元件(Trusted Slot)保護機制,從而對PLC的處理器卡發送提升權限的命令,CVSS風險評分為8.4(4.0版CVSS風險評分為7.3)。

對此,Rockwell表示,採用1756機箱的ControlLogix及GuardLogix設備,以及ControlLogix的I/O模組,也存在相同的弱點,他們發布新版韌體予以修補。

美國網路安全暨基礎設施安全局(CISA)也發布資安公告,指出這項漏洞是因為存在其他缺乏保護的存取通道所致,他們也提出緩解措施,若是IT人員無法即時套用相關韌體更新,應該透過最佳安全實踐,以及限縮可用的CIP命令來降低風險。

近期資安日報

【8月5日】研究人員公布去年中國駭客APT41攻擊臺灣研究機構的事故

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10