8月5日韓國國家網路安全中心(NCSC)發布資安公告,指出北韓駭客組織Kimsuky(APT43)、Andariel(APT45)利用VPN系統的軟體更新缺陷散布惡意程式,並破壞受害組織的網路環境。NCSC指出,雖然這些駭客發動攻擊的事故不時傳出,但這兩組人馬不僅同時對相同的企業組織出手,攻擊的動機也相同,這樣的情況相當罕見。

而對於兩個駭客組織發動攻擊的目的,NCSC認為與北韓領導人金正恩在2023年1月提出全國工業現代化的專案有關,研判很有可能是要從受害組織竊取機密資料。

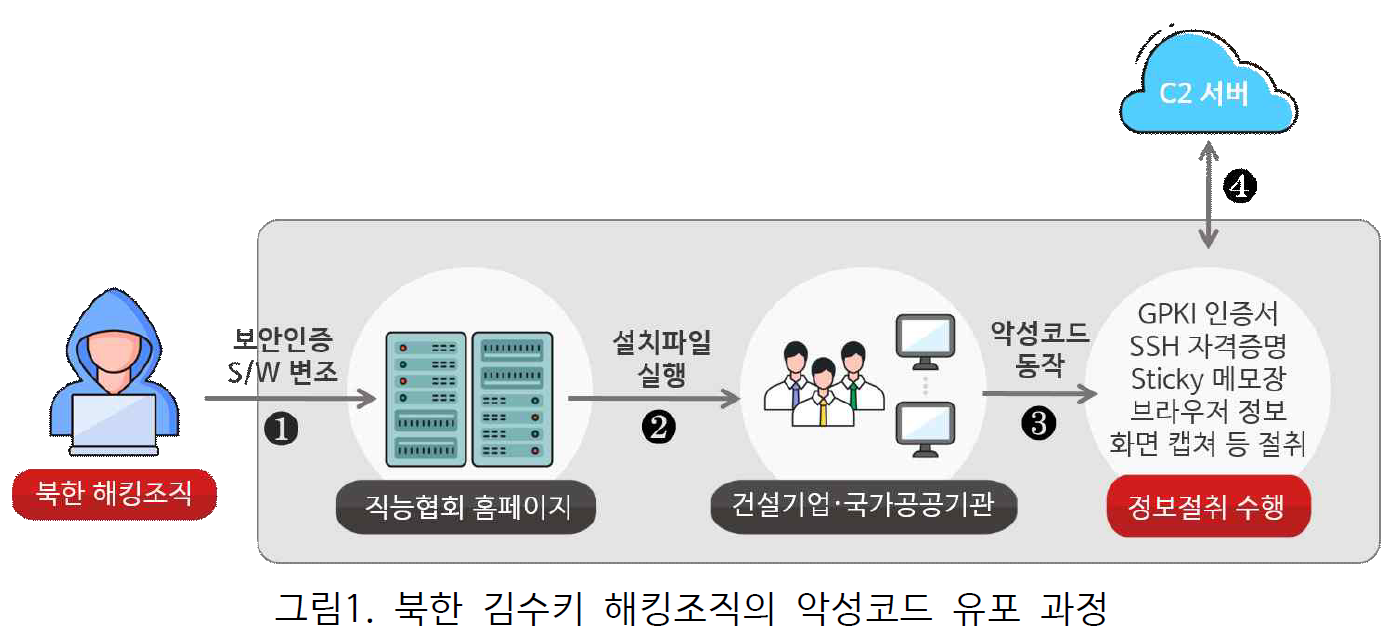

這份公告揭露的第一起資安事故,是資安業者AhnLab於今年2月公布的Kimsuky攻擊行動,這些駭客在1月破壞韓國的營造貿業組織的網站,並向瀏覽的使用者散布惡意軟體。

AhnLab當時透露,一旦員工成功登入該組織的網站,此系統就會以安全為由,要求使用者安裝名為NX_Prnman或TrustPKI的軟體,但這些安裝程式都遭到竄改。在使用者安裝的過程,就會一併將駭客的竊資軟體TrollAgent植入電腦。研究人員提及,駭客使用了韓國國防公司D2Innovation的名義為安裝程式簽章,而能繞過防毒軟體的偵測。

若是使用者的電腦感染了竊資軟體,駭客將竊取瀏覽器儲存帳密、cookie、上網記錄、書籤等個人資料,以及GPKI憑證、SSH金鑰、Filezilla的組態設定。NCSC透露,這起事故的受害範圍,涵蓋當地營造業者、公共機構、地方政府機關。

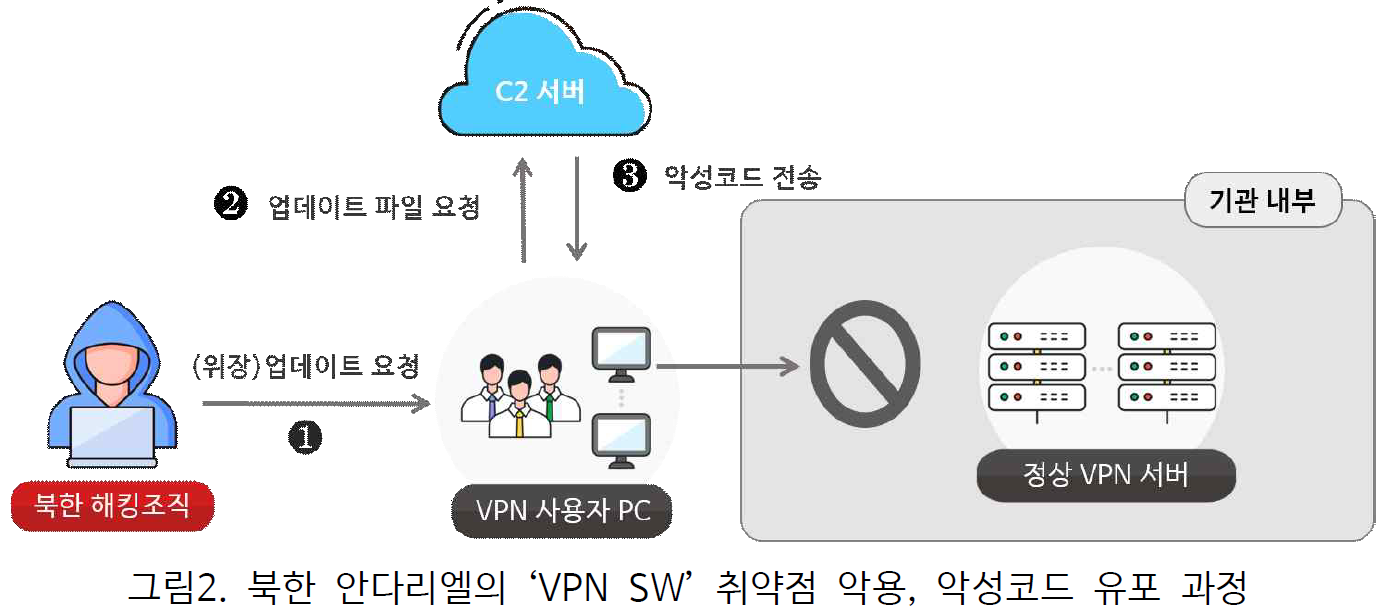

另一起資安事故則是發生在今年4月,駭客組織Andariel鎖定韓國國防VPN軟體VPN and server security的通訊協定,觸發特定的弱點,而能推送假的軟體更新,從而散布惡意程式DoraRAT。NCSC指出,這起攻擊行動的目標,是營造業者與機械器具公司。

這項弱點可讓攻擊者利用封包欺騙使用者的電腦,從而誤導電腦合法伺服器已有更新檔案可下載,而能夠部署惡意程式。

駭客利用DoraRAT竊取大型檔案,其中包含機械與設備設計文件,並將其傳送到C2伺服器。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09