駭客利用使用者尚未套用更新程式的已知漏洞發動攻擊,可說是極為常見,但乖乖定期安裝更新軟體就能高枕無憂嗎?有研究人員指出,有機會透過「降級(Downgrade)」攻擊手法,從而導致作業系統軟體漏洞再度出現,得以再度利用並危害受害電腦。

資安業者SafeBreach的研究人員指出,他們發現一種無法偵測的降級攻擊手法,過程中利用視窗作業系統的自動更新機制Microsoft Update弱點,從而提升權限並繞過各式安全機制,讓完全修補的Windows電腦曝露在原本微軟公布的數千個漏洞風險當中。研究人員強調,這種降級手法不僅無法偵測、難以察覺,甚至有可能無法復原。他們將在Black Hat USA 2024、DEF CON 32兩項資安會議上,展示相關研究成果。

基本上,降級攻擊並非全新手法,已有駭客用於實際行動。研究人員提及去年出現的UEFI Bootkit惡意程式BlackLotus,駭客在攻擊過程裡,就是藉由這種手法,將Windows開機管理程式還原成含有CVE-2022-21894的版本,從而繞過安全開機(Secure Boot)的機制。

針對這些Microsoft Update弱點的發現,研究人員認為,資安界需投入作業系統降級攻擊的相關研究,作業系統供應商也要對此提高警覺。因為他們在過程中,發現微軟並未採取相關的保護措施,來防止重要系統元件被降級,而這樣的威脅,也可能存在於其他作業系統。

再者,他們認為無論功能有多舊,開發作業系統的團隊應該不厭其煩地審查所有設計的功能,因為,這次研究人員能夠藉由虛擬化堆疊機制達成降級攻擊,原因就與虛擬化安全(Virtualization-Based Security,VBS)的設計缺陷有關,而這項功能已推出接近十年,換言之,研究人員利用的缺陷有可能在這段期間遭到濫用。

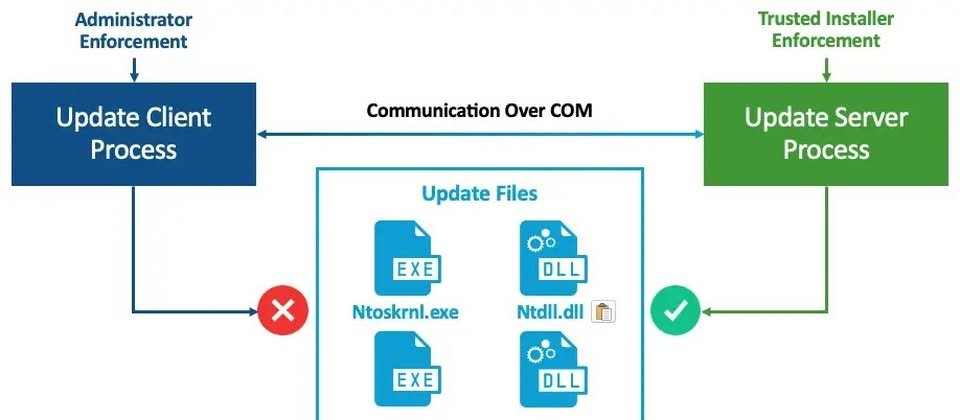

研究人員分析了Microsoft Update更新機制的流程,打造名為Windows Downdate的降級工具,並展示將名為AFD.sys的核心驅動程式降級為存在漏洞的舊版本,從而用來達到作業系統核心層級的程式碼執行攻擊。

對此,SafeBreach於今年2月向微軟通報漏洞,這些漏洞包含了Windows更新堆疊權限提升,以及Windows安全核心模式的權限提升弱點,分別登記為CVE-2024-38202、 CVE-2024-21302,CVSS風險評分為7.3、6.7,但值得留意的是,事隔半年,這些漏洞尚未得到修補。

微軟也對研究人員揭露的漏洞提出說明,CVE-2024-38202存在於Windows備份機制,使得擁有基本權限的使用者能夠藉此VBS存在弱點的舊版元件。他們認為攻擊者需要與特權使用者進行互動,才有機會成功利用漏洞。

而對於另一個漏洞CVE-2024-21302,微軟則是指出存在於所有支援VBS的視窗作業系統,攻擊者可在取得管理員權限的情況下,將系統檔案更換成舊版,而能重新引發漏洞,並有機會外洩由VBS保護的資料。

針對尚未發布相關更新的原因,微軟透露正在著手製作更新程式,一旦使用者套用,將會撤銷舊版的VBS系統檔案來減少攻擊面,但因為影響檔案數量龐大,他們需要較多時間測試。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10