微軟上周警告Office有一漏洞可能導致敏感資訊如NTLM驗證資料洩露給駭客,影響雲端與桌機版本Office,微軟預定在本周二(臺灣時間周三)釋出Office安全更新,但表示用戶暫無安全風險。

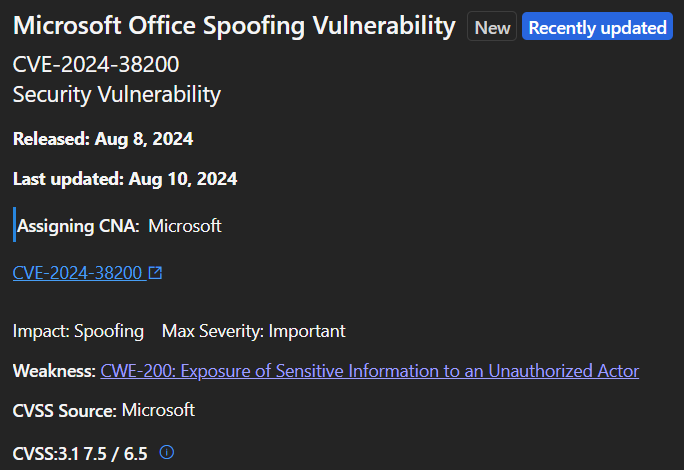

編號CVE-2024-38200是由PrivSec Consulting研究人員Jim Rush及獨立研究人員Metin Yunus Kandemir發現,為一欺騙攻擊(spoofing vulnerability)漏洞,CVSS 風險值7.5 ,可造成敏感資訊洩露給未經授權的攻擊者。影響產品包括Office LTSC 2021、Office 2019、2016的64-bit和32-bit版本、與Microsoft 365 for Enterprise 32-bit、64-bit。

微軟說明本漏洞的攻擊手法。在Web攻擊情境中,攻擊者中可能設立惡意網頁或濫用被駭網站代管惡意檔案,以便濫用該漏洞。攻擊者必須利用社交工程,像是郵件或即時通訊等手法誘使用戶點擊連結,並說服他們開啟惡意檔案。

微軟並未描述Office何以出現漏洞,也未說明可能洩露的敏感資訊為何。但根據微軟提供的暫時性防禦方法,顯示可能曝光的是NTLM雜湊。該防禦方法說,配置「網路安全:限制NTLM:NTLM流量外流至遠端伺服器」政策,可設定防堵或稽核所有試圖從Windows Server 2008、Server 2008 R2等以上版本,經過NTLM驗證連向遠端Windows伺服器的行為。

目前這漏洞是還沒有修補程式的,微軟預定在8月13日的安全更新(臺灣時間8月14日)修補本漏洞。但微軟說明,微軟在7月30日的Feature Flighting,已經包含了一個可提供防護的另一修補程式。Feature Flighting是以Feature Flags方式,在微軟控制下逐步部署軟體功能給用戶端的更新方法,涵括Office或Windows功能或安全更新。微軟說,所有有效版本的Office、Microsoft 365用戶都已獲得防護了,只是用戶到時還是必須升級到8/13/2024更新版以獲得最終版修補。

在更新軟體到來之前,其他防護方法包括將用戶加入到「防護用戶的安全群組」,防止使用NTLM作為驗證機制。其次設定防火牆或VPN,封鎖TCP 445/SMB傳輸埠的向外流量,以防NTML驗證資訊送到外部檔案共享伺服器。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10