瀏覽器已是大部分使用者不可或缺的工具,而且,常見的瀏覽器都能透過延伸套件來加入功能,這也使得駭客藉著散播惡意延伸套件的情況,越來越頻繁。

資安業者ReasonLabs揭露大規模惡意瀏覽器延伸套件攻擊行動,駭客從2021年開始,透過Google廣告進行宣傳,假借提供多種應用程式當作誘餌,藉此在Chrome、Edge瀏覽器植入惡意延伸套件,他們估計至少有30萬用戶受害。

攻擊者聲稱提供的應用程式包括:遊戲破解工具Roblox FPS Unlocker,串流平臺YouTube、抖音、Instagram的影片下載程式、電玩遊戲Wordle、Rummikub,以及任天堂主機模擬器Dolphin Emulator、遊戲管理平臺Steam,由此看來,這波攻擊鎖定的目標,似乎主要是遊戲玩家。除此之外,也有提供Chrome、密碼管理工具KeePass做為誘餌的情況。

一旦使用者透過Google搜尋想要取得上述的應用程式,就有可能看到駭客的惡意廣告。若是點選廣告並依照指示下載安裝程式並執行,防毒軟體很有可能不會攔截,研究人員指出,原因是駭客為這些安裝程式使用Tommy Tech LTD名義的合法簽章,若將這些軟體檔案上傳到惡意軟體分析平臺VirusTotal檢測,結果是所有防毒引擎都沒有偵測出異狀。

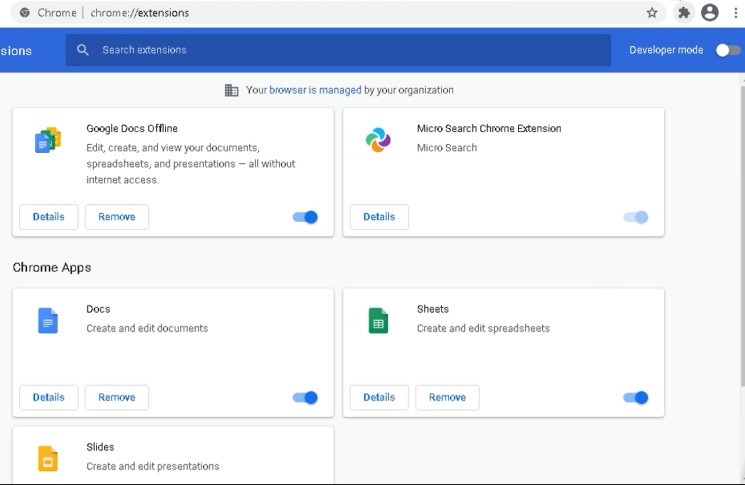

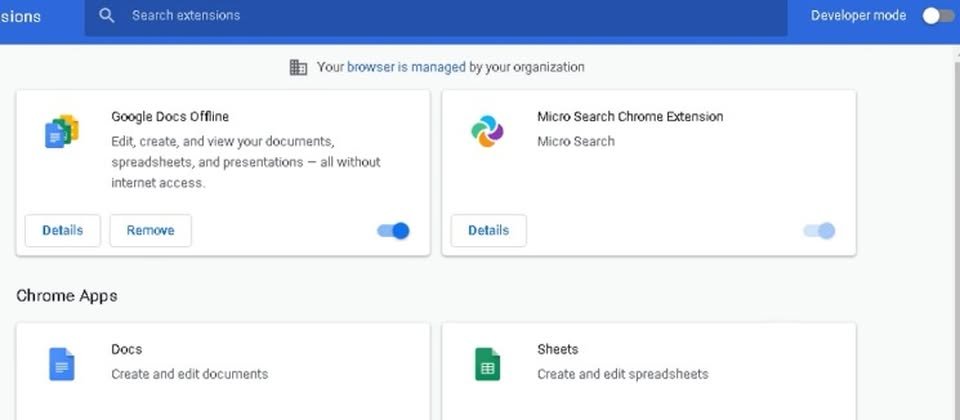

然而,使用者將其安裝到電腦,電腦將會被植入PowerShell指令碼,而這個指令碼具備4項功能,以其中一項而言,會透過加入機碼的方式,強制瀏覽器只能安裝Chrome Web Store、Edge Add-ons市集的惡意延伸套件,且此套件能盜取瀏覽器搜尋的結果,並將使用者重新導向特定的搜尋引擎。值得留意的是,使用者無法自行停用該套件,瀏覽器也會顯示瀏覽器目前組於所屬組織管理的狀態。

再者,PowerShell指令碼會停用瀏覽器的更新機制。

接著,攻擊者也會竄改瀏覽器捷徑檔(LNK)內容,在使用者同時在啟動瀏覽器的過程中,一併載入本機的特定延伸套件,從而挾持瀏覽器的搜尋結果,並與C2進行通訊。而這個套件不會在瀏覽器的延伸套件管理介面呈現,一般使用者難以察覺。

最後,這個PowerShell指令碼會與C2進行連線,回傳執行的結果,然後取得下個階段的惡意功能,過程中電腦會透過Invoke-Expression的PowerShell功能來進行,並竄改瀏覽器的DLL(chrome.dll、msedge.dll)來置換瀏覽器的搜尋引擎。

在研究人員調查此事的過程裡,他們看到駭客使用的C2網域,大多數防毒引擎都尚未視為有害。此外,他們後來也看到此PowerShell指令碼的其他變種,有些使用一年前建立的網域進行C2通訊。

這些受害電腦被植入的惡意套件當中,有些是透過Chrome store、Edge Add-ons這類瀏覽器延伸套件市集下載的,研究人員指出,針對Chrome的套件以Micro Search Chrome Extension最多,有超過18萬使用者下載,此外,還有Custom Search Bar、yglSearch、Your Search Bar,分別感染超過4萬臺電腦。

至於針對Edge的部分,則是名為Simple New Tab的套件占大多數,有超過10萬臺電腦受害。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10