資安業者Oligo Security針對名為0.0.0.0 Day的漏洞提出警告,此漏洞允許惡意網站繞過瀏覽器的安全機制,與受害組織網路環境運作的服務進行互動,使得攻擊者有機會對於電腦本機服務進行未經授權存取,或是遠端執行任意程式碼。

這項漏洞的影響範圍相當廣,不只使用Chrome、Firefox為基礎的瀏覽器受到影響,就連Safari也無法倖免。不過,該漏洞主要影響執行macOS及Linux作業系統的電腦,並未波及Windows用戶。

研究人員指出這項漏洞發生的原因,在於瀏覽器產業缺乏標準化,各家瀏覽器安全機制的作法存在差異,使得看似無害的IP位址0.0.0.0,成為攻擊者能夠加以利用的管道。

值得留意的是,這項漏洞曾在18年前被提出探討,但直到今年4月Oligo Security向瀏覽器主要業者通報,相關的因應行動才有了明確進展。例如,發展與維護Chrome的Google將於128版封鎖0.0.0.0的存取,蘋果目前已在WebKit排版引擎進行調整,主導Firefox發展的Mozilla獲報後,也著手處理此事。

不僅如此,這種漏洞已被實際用於攻擊行動。

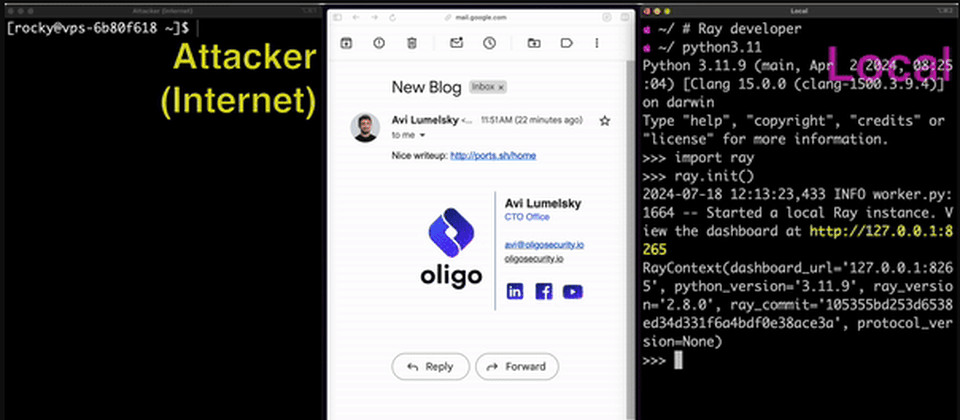

其中一個是今年3月揭露的人工智慧框架Ray攻擊行動ShadowRay,駭客鎖定的目標,是開發人員主機上(即Ray叢集)執行的AI工作負載。駭客透過釣魚郵件或惡意網站提供惡意連結,一旦開發人員點選,就會觸發JavaScript指令碼,將HTTP請求發送到Ray使用的http://0[.]0[.]0[.]0:8265,從而觸發瀏覽器的漏洞,使得攻擊者能對該AI系統執行任意程式碼、執行反向Shell,或是竄改配置。

另一起攻擊行動,則是資安業者Wiz在7月底揭露的SeleniumGreed,駭客的目標是自動化測試平臺Selenium Grid,意圖將這類伺服器用於挖礦牟利。Oligo Security指出,駭客使用特製的有效酬載向http://0[.]0[.]0[.]0:4444/發出POST請求,就有機會遠端執行任意程式碼。

最後一個研究人員提及的例子,是他們去年向Amazon及Meta通報的漏洞ShellTorch(CVE-2023-43654),這項漏洞位於AI框架PyTorch的元件TorchServe,研究人員指出,開發人員若不修補,攻擊者也有機會利用0.0.0.0 Day來觸發。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06