微軟

微軟資深安全研究人員Vladimir Tokarev 在上周四(8/8)舉行的黑帽大會上,揭露了OpenVPN上的4個零時差漏洞,此一系列被Tokarev命名為OVPNX的漏洞可被串連以實現權限擴張或遠端程式攻擊,同一天微軟亦於官方部落格公布更多細節。

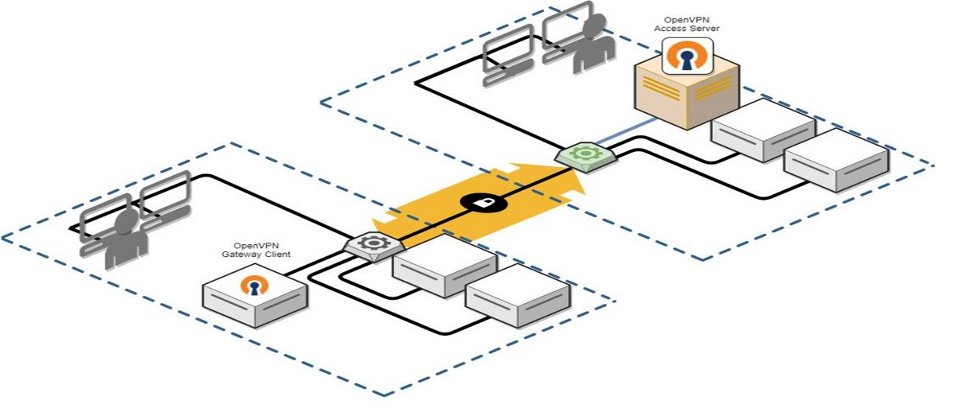

OpenVPN為一虛擬私人網路(VPN)的開源專案,建立於2001年,它在路由或橋接的配置上,透過技術來建立安全的端對端連結,被廣泛應用於各式作業系統上,從Windows、macOS、Android、iOS到BSD等,根據Enlyft的統計,全球約有6,000家企業使用OpenVPN,意謂著有數百或數千萬臺裝置安裝了OpenVPN。

OVPNX漏洞包括了存在於Windows TAP驅動程式的CVE-2024-1305,可形成服務阻斷攻擊,而CVE-2024-24974、CVE-2024-27459與CVE-2024-27903,則皆存在於負責管理OpenVPN服務進程的openvpnserv元件中,依序可造成未經授權的存取、服務阻斷/權限擴張,以及遠端程式攻擊。

微軟的威脅情報團隊說明,他們一開始是要檢查如何以開源的OpenVPN專案來強化企業的安全標準,當時也順便檢查了其它兩個熱門的VPN解決方案,卻在這兩個VPN上都發現了CVE-2024-1305漏洞,這使得他們開始把目標對準其它具備同樣問題的驅動程式,並在發現OpenVPN也擁有同樣漏洞之後,決定調查Windows系統上的OpenVPN架構與安全性,才進而找到其它3個漏洞。

駭客要利用OVPNX漏洞的首要之務是必須先取得OpenVPN憑證,不管是偷、盜或購買,在取得憑證後,駭客即可串連 CVE-2024-24974與CVE-2024-27903 來實現遠端程式執行;或是結合CVE-2024-27459與CVE-2024-27903來擴張本地權限。Tokarev說,這類的攻擊鏈可能令駭客得以完全掌控目標端點,進而造成資料外洩,系統遭到危害,或是未經授權的機密資訊存取等後果。

OpenVPN在今年3月收到微軟的通知之後,當月即釋出OpenVPN 2.5.10及2.6.10來修補相關的安全漏洞,現在的OpenVPN版本已進展到OpenVPN 2.5.11與OpenVPN 2.6.12 。

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13