最近5、6年,VPN系統常常是駭客試圖入侵企業網路環境的管道,攻擊者很可能利用相關漏洞突破防護措施,從而取得初始入侵的管道。而在工業控制系統(ICS)裡,不少操作人員也利用遠端存取的方式來進行作業,一旦相關的系統存在弱點,攻擊者也有機會對工控環境上下其手。

資安業者SySS指出,HMS Networks旗下的工業級遠端存取解決方案Ewon Cosy+存在6項漏洞,這些漏洞涉及身分驗證不當、使用不必要的權限執行工作、寫死密碼、作業系統層級的命令注入、明文存放Cookie敏感資訊,以及網頁載入過程輸入出現不當處理的情況,攻擊者有機會藉由上述弱點破壞VPN設備,甚至解開韌體與密碼,並且接管外部設備的OpenVPN連線。

對此,HMS Networks獲報後發布21.2s10版、22.1s3版韌體予以修補,研究人員也在上週末舉行的資安會議DEF CON 32公布相關細節。

針對這套遠端存取系統的架構,研究人員提出說明。Ewon Cosy+透過OpenVPN對廠商管理的平臺Talk2m進行路由,從而建立VPN連線,操作員藉此遠端存取工業控制閘道。

研究人員發現,攻擊者可在上傳特製的OpenVPN組態的過程中,輸入額外的符號繞過過濾器的防護,觸發作業系統命令注入漏洞,甚至能藉由特定的OpenVPN組態產生反向Shell。

由於OpenVPN執行使用root的權限,研究人員藉由上述管道也試圖對Ewon Cosy+進行root提權,後續他們也挖掘出跨網站指令碼(XSS)漏洞,未經身分驗證的攻擊者,能藉此利用事件記錄讓FTP服務中毒並觸發漏洞。

接著,攻擊者有機會進一步擴大攻擊鏈,以便維持在受害設備運作,或是存取韌體特定的加密金鑰,或是解開韌體的更新檔案。再者,研究人員也發現寫死在可執行檔的金鑰,攻擊者可用來破解帳密資訊。

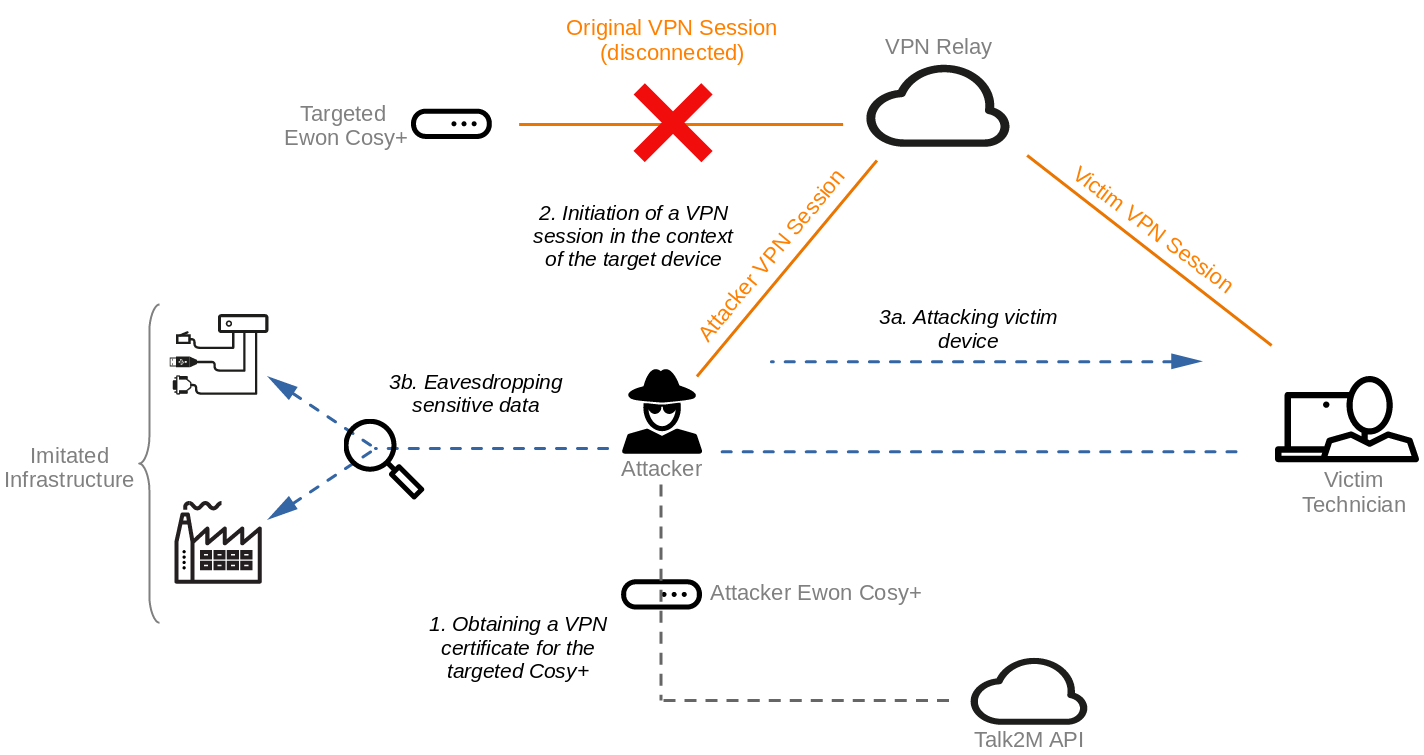

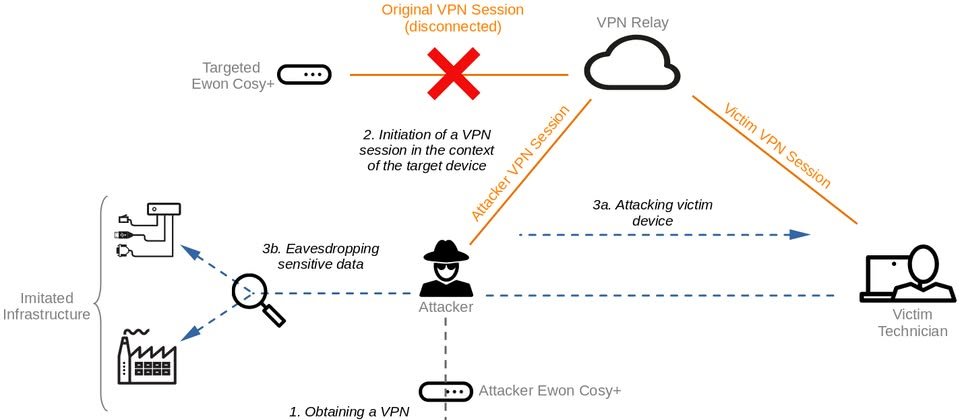

另一方面,Cosy+與Talk2m的API通訊透過HTTPS進行,並透過雙向驗證TLS(mutual TLS,mTLS)機制保護,若是企業將Cosy+裝置指派給Talk2m帳號,將會產生憑證簽章請求(Certificate Signing Request,CSR)。但研究人員發現,攻擊者有機會濫用裝置的序號註冊CSR,而有可能覆蓋原本的VPN通訊,並對用戶端發動攻擊。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09