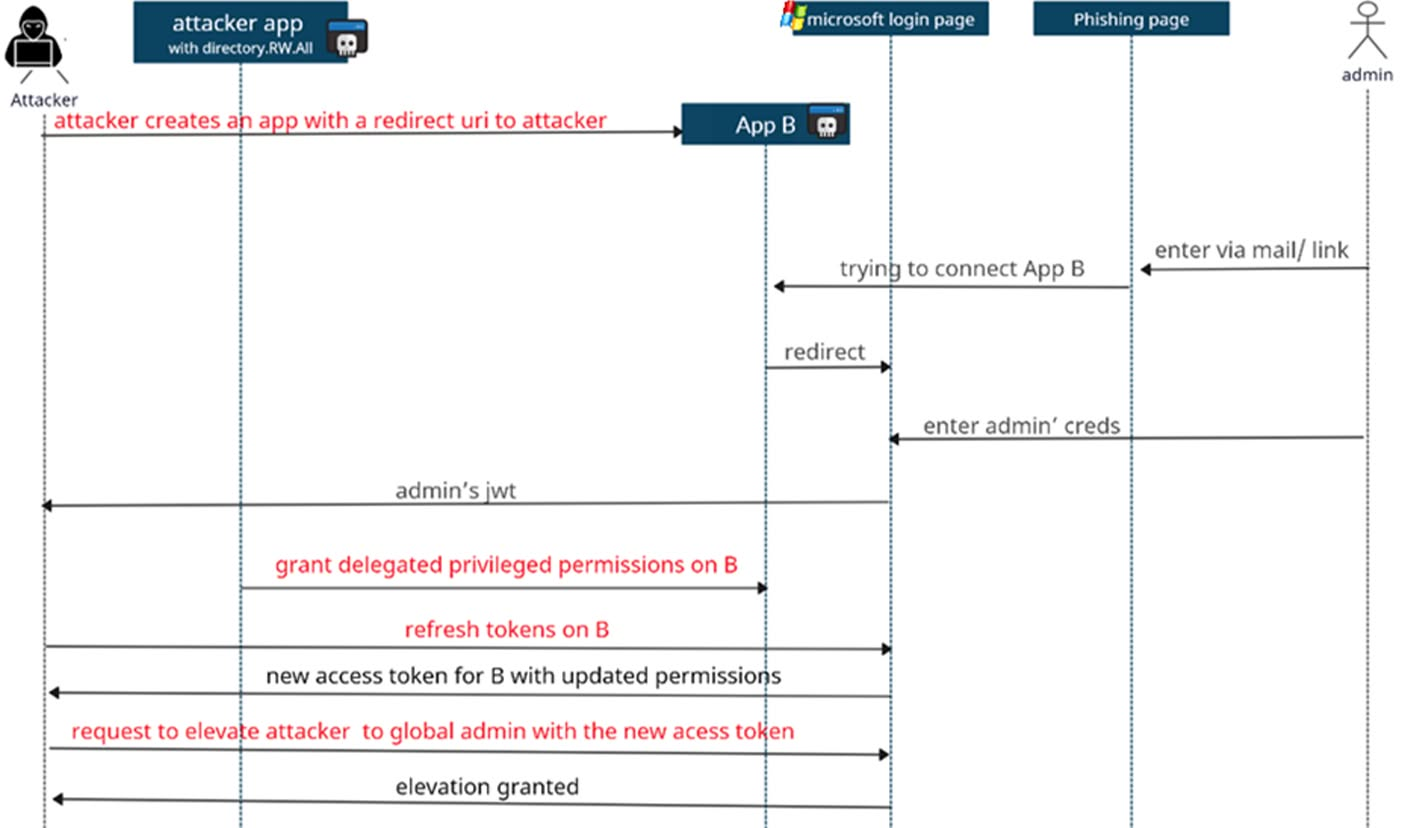

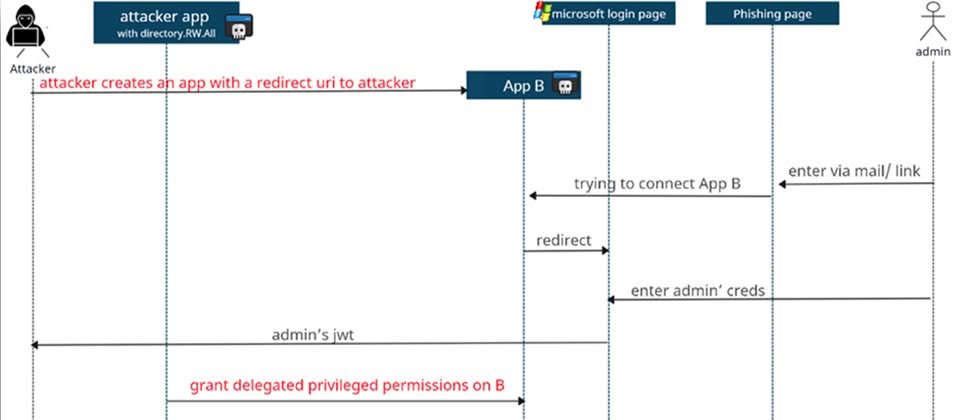

駭客濫用OAuth發動攻擊的情況不時傳出,其中最常見的應該就是同意網路釣魚(Consent Phishing Attack,或Illicit Consent Grants)攻擊,若是有相關漏洞能被利用,攻擊者甚至有機會取得更高的權限,而能為所欲為。

資安業者Semperis揭露微軟Entra ID的弱點UnOAuthorized,這些問題是因為對OAuth 2.0權限進行分析之後而得到,攻擊者可趁機在Entra ID執行超出權限的行為其中,研究人員最為關注的部分是在特權管理者群組新增或刪除使用者的能力,一旦攻擊者得逞,就有機會新增全域管理員,對此,他們向微軟進行通報並進行合作,確保相關弱點得到處理,並在上週於美國拉斯維加斯舉行的黑帽大會(Black Hat USA 2024)揭露相關細節。

雖然在利用UnOAuthorized的過程中,攻擊者必須先取得Entra ID的應用程式管理員或雲端應用程式管理員的角色,而這些角色通常都具備特殊權限。但研究人員指出,許多企業並未意識到這類角色握有的高權限,而沒有妥善管理,使得攻擊者有機可乘。

究竟是否有企業組織遭遇相關攻擊,目前尚不清楚,但研究人員認為,很有可能已有駭客藉此將權限提升為全域管理員,並在租戶環境持續存取。此外,他們也指出攻擊者有機會進行橫向移動,存取Microsoft 365或其他Azure系統,還有使用Entra ID串連的SaaS應用程式。

研究人員總共公布了3個可觸發UnOAuthorized的應用系統,分別是企業社群平臺Viva Engage(原名Yammer),攻擊者可用來刪除全域管理員或其他使用者帳號;再者則是微軟文件權限管理服務(Microsoft Rights Management Service,RMS)可被用於新增使用者,第3個則是濫用設備註冊服務,攻擊者可藉此將權限提升到全域管理員層級。

企業若要確認是否遭遇UnOAuthorized攻擊,可透過稽核事件記錄或尋找遭濫用的憑證(Token)來進行。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06