如果想要透過藍牙、Wi-Fi、WebRTC、NFC等通訊協定進行無線檔案傳輸,最多人知道的做法應該是運用蘋果的AirDrop,但近年來Google也與三星合作推出Quick Share,並打算與電腦製造商結盟、預載相關應用程式,以便安卓裝置與Windows電腦用戶互相傳送檔案,但有研究人員發現,Quick Share存在一系列漏洞,駭客有機會串連發動攻擊。

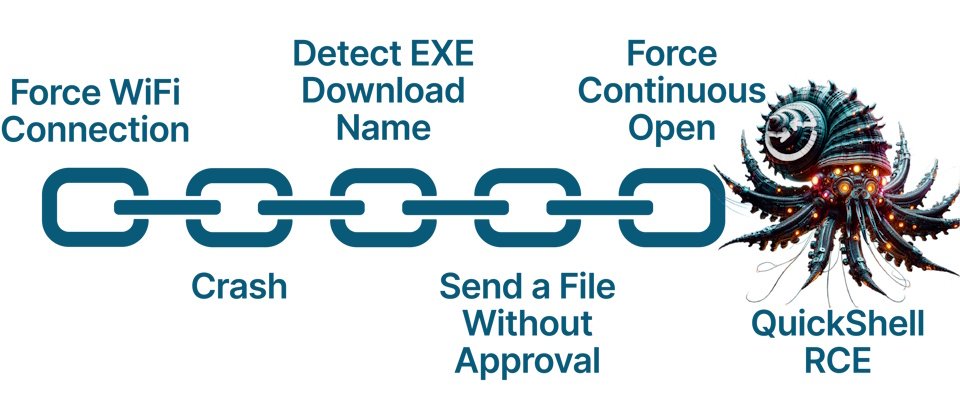

上週資安業者SafeBreach針對這套工具揭露10個漏洞,通稱為QuickShell,其中有9個影響Windows裝置,1個影響安卓裝置,研究人員指出,這批漏洞可形成非典型的遠端執行程式碼(RCE)攻擊鏈,從而讓攻擊者在Windows電腦執行程式碼。

對此,Google在今年1月接獲研究人員通報後,發布1.0.1724.0版Quick Share予以修補,並將這批漏洞登記為CVE-2024-38271、CVE-2024-38272列管,CVSS風險評分為5.9、7.1。研究人員也在資安會議DEF CON 32展示相關研究成果。

Quick Share是能夠在安卓、Chromebook、Windows電腦之間進行點對點傳輸應用程式,裝置之間,會透過藍牙、Wi-Fi、WebRTC、NFC等通訊協定傳輸檔案。

Google原本將這項應用程式命名為Nearby Share,並在去年7月推出Windows版應用程式。到了今年1月的CES 2024電腦展,Google宣布與三星合作,將兩家廠商的解決方案整併為Quick Share,並打算與電腦製造商合作,在Windows電腦預載這項檔案傳輸工具。

對此,研究人員指出,由於Quick Share支援多種通訊協定,在設備之間傳送檔案的過程可能會相當複雜,而且這是Google首度嘗試開發原生的Windows版應用程式,再加上未來很有可能有許多新電腦會預載這項工具,若是存在弱點,將會成為吸引駭客的攻擊標的。

結果,他們一共找到10個漏洞,其中在Windows版Quick Share裡,有6個阻斷服務(DoS)弱點,1個路徑穿越漏洞、1個強制Wi-Fi連線的漏洞,其餘兩個是Windows、安卓版應用程式的檔案寫入錯誤弱點。

攻擊者可在未經授權的情況下,藉由QuickShell將檔案遠端寫入裝置,導致Windows版應用程式當機,並將流量重新導向攻擊者控制的Wi-Fi熱點,然後存取特定使用者資料夾的內容。

研究人員也在GitHub提供漏洞驗證工具,以便其他人能夠進一步研究這類檔案傳輸機制的弱點。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09