國家級駭客意圖藉由網路攻擊左右選舉的情況,今年傳出不少資安事故,從年初臺灣總統大選有多家資安業者揭露中國駭客發動攻擊的現象,事隔半年,最近鎖定美國總統大選的攻擊行動接連傳出。

上週末川普陣營透露遭到網路攻擊,並懷疑是伊朗駭客所為,本週Google旗下威脅情報團隊(TAG)公布攻擊者的身分,就是專門針對美國及以色列的駭客組織APT42。

【攻擊與威脅】

伊朗駭客APT42試圖鎖定美國兩大總統候選人陣營,發動網路攻擊

8月9日微軟提出警告,伊朗駭客加快腳步透過網路干預美國總統大選,這些駭客設置假新聞網站企圖煽動分裂,很有可能在秋季在搖擺州擴大攻擊力道,影響當地選民。隔日,川普競選團隊透露他們的電子郵件信箱遭遇伊朗駭客攻擊,對方竊取內部機敏資料並進行散布,本週美國聯邦調查局(FBI)傳出介入調查此事。如今有研究人員指出,這是駭客大規模針對以色列、美國的網釣攻擊行動。

Google旗下的威脅情報團隊(TAG)指出,代號為TA453、Phosphorus、Charming Kitten的伊朗駭客組織APT42,今年4月加強對以色列使用者的攻擊,企圖尋找與國防部門有關的人士、外交官、學者、非政府組織。

到了5至6月,這些駭客也鎖定美國總統拜登及前總統川普的競選團隊,約有十幾個人的電子郵件信箱成為目標,包含了前任及現任的政府官員,以及兩大競選陣營的人士。研究人員發現APT42嘗試入侵他們的電子郵件信箱,且有部分遭到駭客得逞,其中包含了知名政治顧問的私人Gmail,研究人員在7月將相關資料提供給執法單位,以便相關單位進行後續調查。時至今日,研究人員持續看到APT42試圖破壞拜登、川普,以及副總統賀錦麗等人士的帳號,但並未得逞。

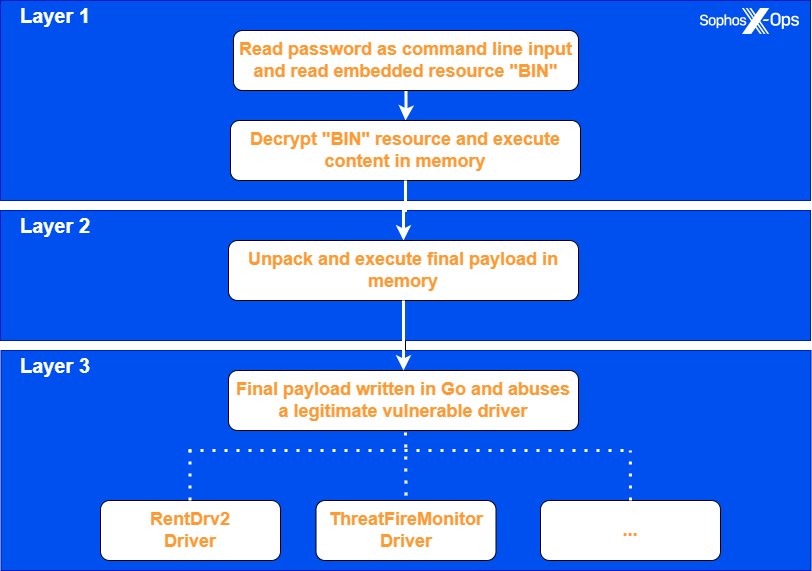

勒索軟體RansomHub試圖透過自帶驅動程式手法停用端點資安防護

資安業者Sophos揭露勒索軟體駭客組織RansomHub在今年5月發起的攻擊行動,駭客先利用名為EDRKillShifter的惡意程式,企圖停用受害電腦上的Sophos端點防護程式未果,之後,這項工具會利用存在漏洞的舊版驅動程式,進行自帶驅動程式(BYOVD)攻擊手法,試圖癱瘓端點防護系統,但也因此引起研究人員的注意。

資安業者Sophos揭露勒索軟體駭客組織RansomHub在今年5月發起的攻擊行動,駭客先利用名為EDRKillShifter的惡意程式,企圖停用受害電腦上的Sophos端點防護程式未果,之後,這項工具會利用存在漏洞的舊版驅動程式,進行自帶驅動程式(BYOVD)攻擊手法,試圖癱瘓端點防護系統,但也因此引起研究人員的注意。

根據濫用的驅動程式,EDRKillShifter大致可分成兩種,其中一個是名為RentDrv2的驅動程式,另一個則是已棄用的ThreatFireMonitor。

其他攻擊與威脅

◆殭屍網路Gafgyt鎖定設置弱密碼的SSH主機,占據GPU資源挖礦

◆駭客假借寄送訂單的名義散布以Python打造的竊資軟體,企圖搜括受害者各式資料

◆National Public Data驚傳資料外洩,29億筆記錄遭竊

【漏洞與修補】

微軟資深安全研究人員Vladimir Tokarev 在黑帽大會揭露OpenVPN上4個零時差漏洞,此一系列漏洞統稱為OVPNX,可被串連以實現權限擴張或遠端程式碼攻擊,同一天微軟亦於官方部落格公布更多細節。

OVPNX漏洞包括了存在於Windows TAP驅動程式的CVE-2024-1305,可形成服務阻斷攻擊,而CVE-2024-24974、CVE-2024-27459與CVE-2024-27903,則皆存在於負責管理OpenVPN服務進程的openvpnserv元件中,依序可造成未經授權的存取、服務阻斷/權限擴張,以及遠端程式攻擊。

OpenVPN在今年3月收到微軟的通知之後,當月即釋出OpenVPN 2.5.10及2.6.10來修補相關的安全漏洞,現在的OpenVPN版本已進展到OpenVPN 2.5.11與OpenVPN 2.6.12 。

英國資安業者NCC Group在黑帽大會揭露Sonos智慧喇叭的多個安全漏洞,相關漏洞允許駭客自遠端監聽使用者。Sonos則在本月修補CVE-2023-50809與CVE-2023-50810,並說它們影響所有執行S1與S2作業系統的智慧喇叭。

Sonos One是2019年發表的智慧喇叭,頗受市場歡迎,但研究人員分析該裝置的Wi-Fi堆疊後,發現它的無線網路驅動程式含有許多問題,合併為CVE-2023-50809漏洞。至於Sonos Era 100則是旗艦機種,研究人員發現其引導程序(Bootloader)含有許多安全問題,可被用來執行程式或控制裝置。

其他漏洞與修補

◆零點擊漏洞CVE-2024-38063影響所有啟用IPv6的視窗作業系統

◆收信軟體Outlook表單注入漏洞CVE-2024-38173可被用於遠端執行任意程式碼

【資安產業動態】

數位部透露導入T-Road最新進度,47個資安A級機關將於年底完成,未來擴大到地方政府

為改善政府機關間的傳輸資料,數位發展部輔導政府機關導入T-Road,作為跨機關的資料安全傳輸機制,並先以跨機關資料傳輸需求的資安A級機關導入為目標。本周數位部指出,目前已有超過40個資安A級機關加入T-Road,預期今年底47個資安A級機關將會全部導入。

數位部指出,自2023年輔導擁有重要資料及全國性個人資料的資安A級機關導入T-Road,利用GSN政府骨幹網路及加密技術,傳輸資料全程以機關憑證加密,不留存傳輸資料,僅保留傳輸紀錄,確保機關之間資料傳輸的安全性及不可否認性,目前已有財政部、勞動部、衛福部等超過40個資安A級機關完成導入T-Road,提供超過150項資料介接,每月T-Road上的傳輸資料平均超過180萬筆。

T-Road雖然先以中央政府機關導入為目標,推動中央機關之間運用T-Road傳輸資料,未來也計畫擴大至非A級資安機關、地方政府,目前臺南市政府已先導入,數位部正和其他地方政府洽談。

35家金融業者組聯盟用AI模型偵測警示帳戶攔阻詐騙金流,下一步要用聯合學習精進模型

富邦金控在2022年研發出AI偵測技術「鷹眼防詐預測模型」,在金管會、刑事局、數位部等支持之下,2023年底分享該技術與其他金融業者共組鷹眼識詐聯盟,擴大金融科技防詐面向,現在已有35家金融機構先後加入聯盟,利用AI模型偵測異常交易。8月14日鷹眼識詐聯盟展示成果,警示帳戶預先管控率最高達到80%,成功攔截逾3.6億元,避免遭詐騙集團移轉。鷹眼防詐預測模型下一步,將在10月開始運用聯合學習技術最佳化鷹眼防詐模型,提高防詐應變速度。

對於未來,蔡佩玲表示,未來聯盟有三大目標,第一個目標是,建立國家級鷹眼模型,目前AI模型在35家金融機構各自落地,未來結合隱私強化技術,運用聯合學習,跨金融機構訓練AI模型,可以自動調校,以快速因應詐騙手法變化;第二個目標是建立鷹眼照會機制,配合打詐專法實施,鷹眼聯盟成員間建立直接異常帳戶的警示訊息交換機,進一步預控措施。第三個則是從9月起,聯盟全體金融機構的線上線下防詐宣導。

近期資安日報

【8月15日】全臺首個專門針對詐騙防治與數位安全議題的非政府組織「臺灣數位信任協會」正式成立

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10