過往我們探討手機軟體供應鏈安全的事故,主要是出現在中國品牌的手機上,有人在製造過程中埋入惡意程式,導致用戶受害。但如今,類似的問題竟然出現在Google的「親兒子」Pixel系列手機。

有資安業者透過EDR系統在客戶列管的手機當中,發現不尋常的弱點,經過調查,這些手機都被預載不安全的應用程式Showcase,攻擊者有機會藉此取得高權限,從而遠端執行程式碼、安裝惡意程式。

【攻擊與威脅】

OpenAI宣布近期關閉一批帳戶,這群帳戶主要是替名為Storm-2035的伊朗駭客組織生成內容,它們針對美國大選總統候選人或各種議題進行評論,接著透過新聞網站與社交媒體散布這些內容。微軟曾在8月上旬透露,伊朗已經鎖定美國大選展開各種破壞行動,其中之一即是Storm-2035。

究竟這些駭客如何濫用ChatGPT,OpenAI則說,Storm-2035用來生成長篇文章及短篇回應,前者涉及美國政府與全球事件,主要張貼在5個立場不一或衝突的新聞網站上,後者則是專門用在社群平臺上的評論,包括英文與西班牙文。微軟與OpenAI還同時揭露了Storm-2035行動於Instagram及X上所設立的帳戶,這些帳戶採用不同的立場來互相攻訐,還要求ChatGPT改寫源於其他社交媒體用戶的評論。

OpenAI並未公布關閉的帳戶數量,但指出Storm-2035行動並未受到太多使用者的關注,惟未來將持續與產業、社會及政府合作,大規模發現及減少類似的濫用行為,也會公布調查結果以推動資訊共享。

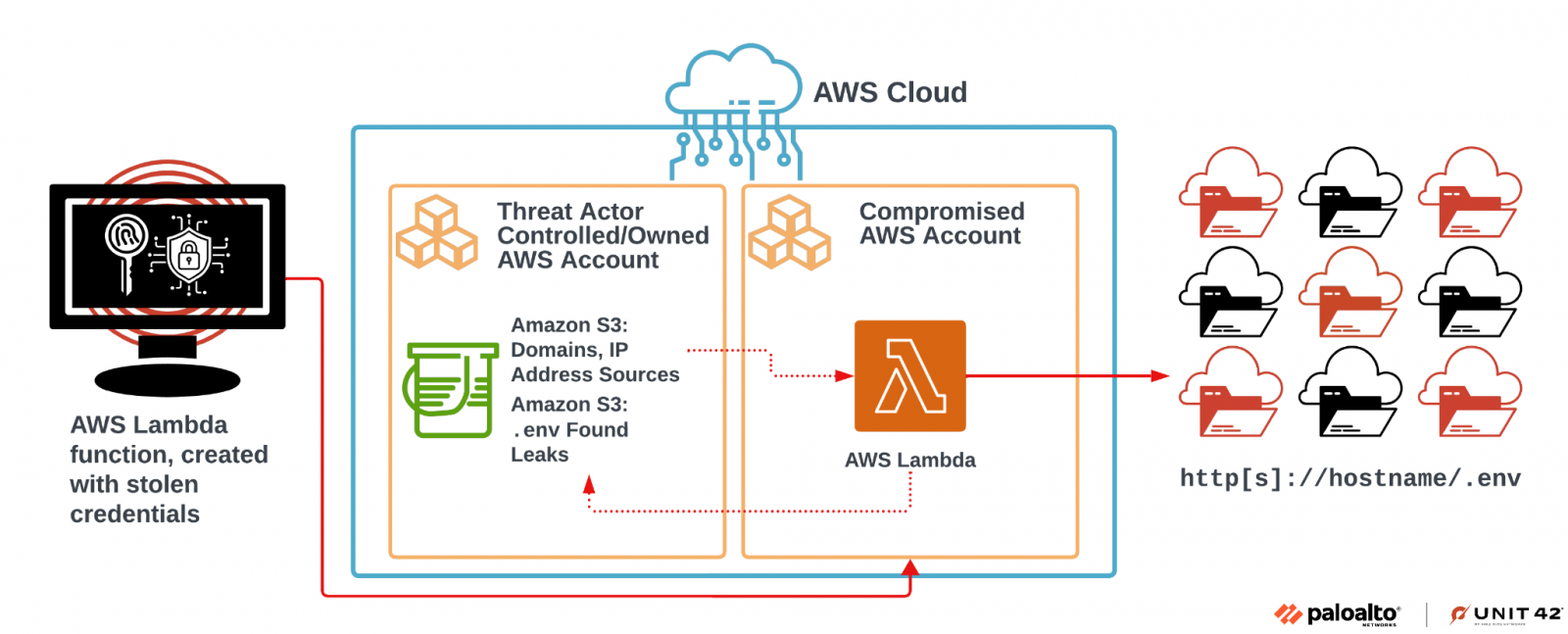

資安業者Palo Alto Networks提出警告,企業雲端應用環境設定不當導致攻擊者得以竊取重要資料,並向其勒索。

研究人員指出,這波攻擊針對雲端作業員(Cloud Operator),以及啟用權限過於寬鬆的身分驗證管理(Identity & Authentication Management,IAM)的雲端環境。由於這些企業未能遵循雲端安全最佳實作,導致駭客可能取得敏感資訊,像是驗證憑證的環境配置檔(.ENV),並進行多種手法存取。

在研究人員觀察到的行動中,攻擊者在多個AWS設立攻擊基礎架構,先掃描網際網路以找尋公開曝險的儲存桶,再濫用其外洩的環境變數。這波攻擊中,11萬個網域成為鎖定對象,最後取得9萬多個獨特的變數。這些變數中,7,000個屬於組織的雲端服務,研究人員並追蹤1,500個變數是來自社交媒體帳號。研究人員說,受害組織.ENV檔案之所以外洩,並非出於應用程式或服務漏洞,或是產品廠商原有設定不當,而是受害組織自己的配置不慎,像是不常變更密碼,或是忽略使用最小權限的安全原則。

駭客在GitHub架設冒牌WinRAR網站,意圖散布惡意程式

資安業者SonicWall發現冒牌的WinRAR網站,駭客也打造偽造的WinRAR程式,使用者若是不察,依照指示下載、安裝,即會自GitHub下載一系列的惡意程式。值得留意的是,這個以假亂真的網站網址為win-rar.co,與正牌官網win-rar.com,只有一個字母之差。

駭客取得win-rar.co網域,並將網站設計得跟正牌網站一模一樣,提供使用者下載最新的「WinRAR 7.01」。但事實上,駭客卻意圖將使用者導至由駭客控制的GitHub專案下載惡意程式,包括可將惡意程式自Windows Defender中排除的工具、可自遠端存取系統的HVNC、勒索軟體Locker、挖礦程式、竊資軟體Kematian Stealer、蠕蟲程式等。

上週美國聯邦調查局(FBI)宣布,已查封新興的勒索軟體Dispossessor(亦稱Radar)基礎設施,Dispossessor網站出現已遭扣押的訊息。

FBI表示,他們總計拆除了3個位於美國、3個在英國、18個在德國的伺服器,以及8個位於美國及1個位於德國的犯罪網域名稱。

根據調查,此駭客組織成立於2023年8月,很快就成為具備影響力的勒索軟體組織,專門鎖定並攻擊中、小型企業與組織,包括製造業、開發業、教育、醫療保建、金融服務及運輸業等,並有來自十多個國家的43個組織受害。

其他攻擊與威脅

◆竊資軟體Banshee Stealer鎖定Mac電腦而來,企圖從超過100種瀏覽器延伸套件竊取帳密資料

◆駭客組織Mad Liberator利用假的視窗更新畫面隱匿竊取資料的行為

◆俄羅斯駭客冒充知名品牌散布竊資軟體DanaBot、StealC

【漏洞與修補】

Google Pixel驚傳內建第三方元件,其弱點恐讓攻擊者控制手機

行動裝置資安業者iVerify指出,他們的EDR系統今年初將大數據分析公司Palantir的部分安卓裝置註記為不安全,於是兩家公司與資安顧問業者Trail of Bits聯手調查,結果發現,問題存在於手機韌體預載的應用程式安裝檔Showcase.apk,此檔案存在於從2017年9月之後出廠的Pixel手機(即Pixel 2之後的機種),具備相當多系統權限,一旦啟動,攻擊者有機會用來遠端執行程式碼,或是進行軟體安裝。iVerify指出,國家級駭客很有可能利用這項弱點,充當該廠牌手機的後門。

對此,iVerify表示,他們已於5月初通報Google此事,但Google目前未公開揭露,也未發布更新處理。基於Google對於此事的處理情況不透明,Palantir已決定淘汰Pixel手機,並進一步考慮擴大到所有安卓設備。

直到iVerify公開此事引起新聞網站Wired、華盛頓郵報報導,Google發言人Ed Fernandez才提出說明,表明Verizon不再使用Showcase,他們將在數個星期裡透過軟體更新將其移除,並強調最近發表的Pixel 9不含該應用程式,目前尚未出現被利用的跡象。

其他漏洞與修補

◆研究人員揭露安全機制繞過漏洞零時差漏洞Copy2Pwn細節

【資安產業動態】

近年來,網路安全治理及風險管理已成為熱門議題,早年就有資安廠商發展從風險角度產生量化分數示警的作法,趨勢科技今年將有新突破,他們不僅用AI做資安風險管理,也計畫將風險可能造成的財務損失金額(Financial loss),直接顯示於產品介面,有望跨越技術與商業溝通的鴻溝,同時,他們還將增加AI預測攻擊路徑的新能力。

在8月初2024黑帽大會現場,趨勢科技研發團隊正式向資安領域揭露這方面的進展,目前在他們發展與管理的Trend Vision One平臺上,已具備不少從網路安全風險角度出發的資訊。該公司透露,攻擊面風險管理(ASRM)介面將有新的重大改版,在現有的風險分數指標之外,還會新增一個可能風險損失金額的指標,讓資安長可以更方便與董事會溝通,也利於爭取預算,他們希望資安平臺更能兼顧資安長與董事會的不同需求,並解決每個資安長的最大挑戰。

近期資安日報

【8月16日】美國總統大選兩大陣營遭伊朗駭客APT42鎖定,駭客進行目標式攻擊

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09