應用程式資安業者Miggo揭露名為ALBeast的重大層級漏洞,此漏洞與組態設定有關,影響利用AWS應用程式負載平衡系統Application Load Balancer(ALB)進行身分驗證的應用程式,針對在曝露於網際網路的應用程式,攻擊者有機會藉此繞過身分驗證及授權要求。研究人員4月發現該漏洞,截至目前為止,至少有1.5萬個利用ALB身分驗證機制的應用程式曝險。

研究人員指出,ALBeast大致會造成3種影響,可區分為配置錯誤、不當實作,以及發行者偽造的層面。

首先是配置錯誤的部分,由於部分應用程式配置為ALB目標群組,而能繞過ALB管制並直接存取,攻擊者可濫用指定區域、能存取所有AWS帳號的公鑰伺服器,設定任意的Key ID(kid),從而在應用程式驗證偽造的ALB JWT憑證(Token)。

第二,關於不當實作,原因在於AWS的文件未提及有關憑證簽署者的指引,使得缺乏這種實作的應用程式容易受到ALBeast攻擊。

至於發行者偽造的情況,則是指攻擊者利用自己控制的ALB,就有機會偽造具備任意身分驗證提供者(IdP)簽署的ALB憑證。換言之,這代表不當配置的應用程式若是由這種IdP進行驗證,就會曝露ALBeast弱點。

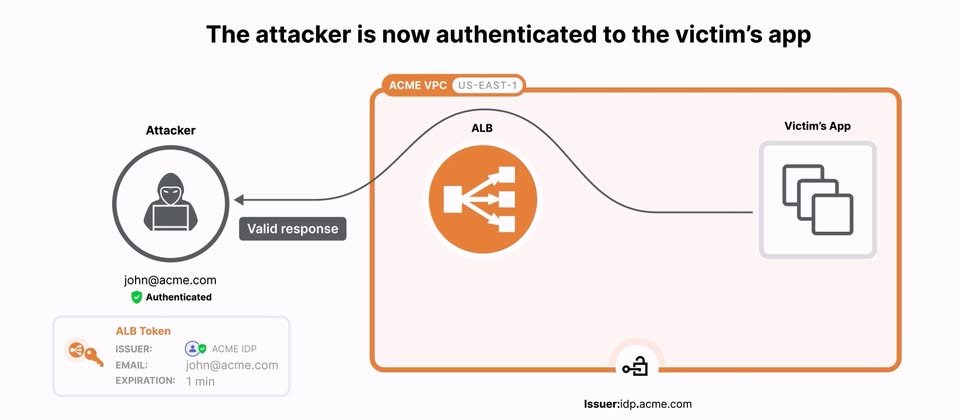

究竟駭客如何利用上述漏洞?研究人員指出,攻擊者事先建置自己的ALB,然後將其用來簽署能完全掌控的憑證,接著調整ALB組態,並對目標設置簽署者。

這麼一來,AWS就會以前述設置的簽署者為駭客偽造的憑證進行簽章,使得攻擊者最終能利用該憑證繞過身分驗證及授權流程,存取受害組織的應用程式。

研究人員將上述發現在4月6日通報AWS,並在揭露與修復過程緊密合作。

ALBeast衝擊的範圍有多大?研究人員指出,這項漏洞不僅影響AWS代管的應用程式,其他公有雲代管或內部建置的應用系統也可能遭殃。根據調查,他們在37.1萬個應用程式裡,找到有1.5萬個採用ALB驗證功能而可能曝險的系統,研究人員已試圖聯繫受到影響的企業組織。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09