資安研究人員近期發現,透過惡意廣告傳播的惡意軟體FakeBat(NUMOZYLOD),在全球活躍度不斷上升,導致感染案例增加,提醒企業資安人員應該提高警覺。FakeBat在2023年被Mandiant發現,是一種具威脅性的新興惡意軟體。

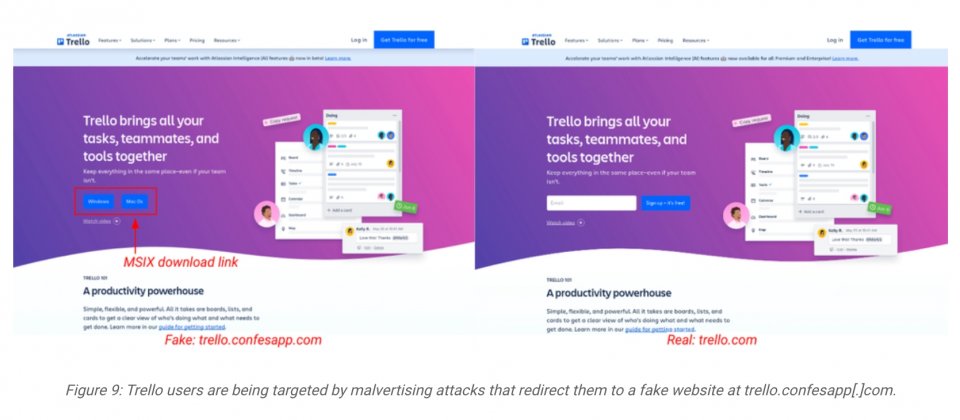

隨著網路攻擊手法不斷演進,FakeBat已成為目前值得關注的惡意軟體之一。FakeBat具有多樣化攻擊方式和高隱蔽性的特性,使其能繞過傳統的安全防護措施,對企業資料產生安全風險。FakeBat入侵的第一步,通常是從被植入木馬的MSIX安裝程式開始,代號UNC4536的惡意攻擊團體,會將MSIX檔案偽裝成受害者常用的軟體,諸如Brave、KeePass、Zoom和Notion等,並將其託管於偽裝合法的惡意網站上。

惡意安裝程式會利用MSIX的PSF(Package Support Framework)來執行惡意腳本,這些腳本在應用程式啟動前後執行,進而將FakeBat下載到被害者的電腦。這種方式讓FakeBat能夠隱藏在看似無害的軟體安裝過程,並在使用者不知情的情況進行惡意活動。

資安人員發現FakeBat主要有兩種變體,第一種變體是散布針對金融機構的後門程式CARBANAK。UNC4536會利用SEO投毒策略,將受害者引導至偽裝成KeePass開源密碼管理器的惡意網站,在受害者下載並安裝被植入木馬的安裝程式後,FakeBat會收集主機資訊並透過DLL搜尋順序挾持(DLL Search Order Hijacking)技術下載並執行CARBANAK。CARBANAK也會利用WMI收集系統上的防毒軟體資訊,並將這些資料發送至C2伺服器,以進一步實現攻擊目標。

第二種FakeBat變體則是被用來傳輸LUMMASTEALER,這是一種專門竊取個人資料的惡意軟體。由於第二種FakeBat變體採用了經高度混淆的PowerShell腳本,因此使分析變得更加困難。該變體會先下載停用Windows AMSI(Antimalware Scan Interface)的腳本,避免惡意行為被防毒軟體偵測,接著,惡意軟體會從特定網站搜尋特定.dat檔案,並從下載的內容中擷取有害的程式碼直接在記憶體中執行,繞過傳統安全掃描機制達到感染的目的。

由於FakeBat的靈活性,能夠繞過傳統的安全防護措施,可對企業造成資料洩漏與財務損失,因此資安研究人員提醒企業應該強化使用者教育,提高對惡意廣告的警覺,企業也應該使用威脅偵測工具,監控系統中的可疑檔案活動和腳本執行,以控制遭受FakeBat攻擊的風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10