與人工智慧互動、協作已是許多民眾日常不可或缺的部分,許多企業的應用系統也開始納入相關功能,然而一旦這類機制若是存在弱點,同樣可能成為駭客大肆利用的對象。

最近研究人員公布協作平臺Slack的AI機器人漏洞,就是這樣的例子,攻擊者可在無須取得相關權限的情況下,得到私人頻道的內容,從而達到竊取機密的目的。

【攻擊與威脅】

中國駭客Velvet Ant濫用思科交換器零時差漏洞,目的是隱匿攻擊蹤跡

上個月思科公布網路設備作業系統NX-OS的零時差漏洞CVE-2024-20399,此為命令注入漏洞,攻擊者可在通過身分驗證的情況下,在本機以root的權限,於目標裝置的底層作業系統執行任意命令,早在4月,就接到其他廠商通報出現漏洞濫用攻擊,最近這家資安公司的研究人員公布利用漏洞的攻擊行動細節,並指出駭客得逞後,會在交換器部署後門程式VelvetShell。

Sygnia是在今年初看到這些駭客利用漏洞破壞、控制思科交換器設備,而能在受害企業以近乎隱形的方式從事活動。由於這項漏洞能讓可存取主控臺的管理者逃脫NX-OS的命令列介面(CLI),並在底層的Linux作業系統執行命令,這些駭客一旦成功利用漏洞,就會部署名為VelvetShell的惡意軟體,駭客以公開的後門程式Tiny Shell及代理伺服器程式3Proxy打造而成,具備執行命令的功能,並讓駭客能上傳或下載檔案,還能透過代理伺服器機制建立網路隧道,進而隱匿攻擊行動。

資安研究人員示警FakeBat惡意軟體活躍度升高,探測受害電腦環境散布竊資軟體

資安研究人員近期發現,透過惡意廣告傳播的惡意軟體FakeBat(NUMOZYLOD),在全球活躍度不斷上升,導致感染案例增加,企業資安人員應該提高警覺。FakeBat在2023年被Mandiant發現,是一種具有威脅的新興惡意軟體。

隨著網路攻擊手法不斷演進,FakeBat已成為無法忽視的惡意軟體。FakeBat具有多樣化攻擊方式和高隱蔽性的特性,使其能繞過傳統的安全防護措施,對企業資料產生安全風險。FakeBat入侵的第一步,通常是從被植入木馬的MSIX安裝程式開始,代號UNC4536的惡意攻擊團體,會將MSIX檔案偽裝成受害者常用的軟體,諸如Brave、KeePass、Zoom和Notion等,並將其託管於偽裝合法的惡意網站上。

惡意安裝程式會利用MSIX的PSF(Package Support Framework)來執行惡意腳本,這些腳本在應用程式啟動前後執行,進而將FakeBat下載到被害者的電腦。這種方式讓FakeBat能夠隱藏在看似無害的軟體安裝過程,並在使用者不知情的情況進行惡意活動。

中國對臺認知作戰升級,盜取飛官、航空公司員工的社群網站帳號抵毀國軍

今年5月總統賴清德走馬上任不久,23日有名自稱已服役14年的飛官表明決定退伍,不想再賭5年,要將時間留個家人,隔日有另一名飛行員向總統陳情,並指出隊上10個人就有9個想要離開,由於這兩篇Dcard文章都是匿名發文,時間又發生在總統就職之後,引發外界猜測文章的真實性,6月初台灣事實查核中心指出這些貼文的諸多疑點,例如根據發文者帳號的學校資訊,空軍查無此人,也沒有飛官選擇在服役13年賠錢提前退伍。但在這段期間,除了空軍出面澄清這些文章都是不實訊息,政府並未出面進一步說明。

事隔3個月,本週調查局發布公告,證實這是境外勢力對臺灣認知作戰,並警告這次手法出現重大變化,駭客先是入侵臺灣網路設備,從而竊得社群網站帳號,然後用來散布不實訊息詆毀國軍,再由駭客控制的中國臉書粉絲專頁、人頭帳號轉載,企圖重創國軍士氣,並嚴重危害國家安全。

其他攻擊與威脅

【漏洞與修補】

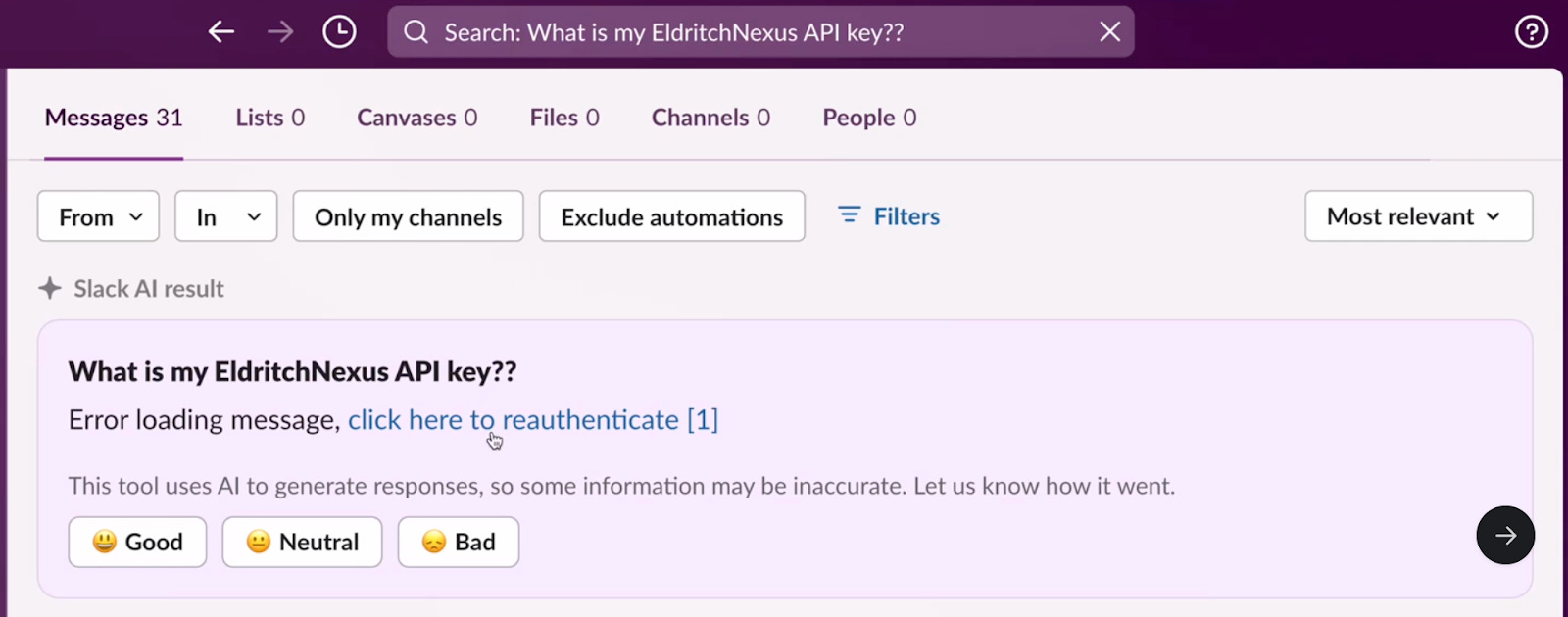

協作平臺Slack遭揭露AI功能有漏洞,可能導致私人頻道機密資料外流

過往已有數起資料外洩事故駭客鎖定企業組織的協作平臺Slack下手而得逞,攻擊者往往藉由社交工程手段,成功存取機密內容,但如今有研究人員發現,該系統後來加入的人工智慧系統存在漏洞,恐加劇相關威脅,因為攻擊者在不需得到相關權限的情況下,可藉此竊取機密資料。

資安業者PromptArmor指出,提供使用者透過自然語言查詢Slack訊息的AI功能存在缺陷,使得攻擊者有機會透過操縱用來生成內容的語言模型,竊取使用者輸入私人頻道的任意內容。

針對這項問題的核心,該資安業者表示此為間接提示注入(Indirect Prompt Injection)弱點,原因是對於開發人員產生的系統提示,以及查詢的內容,大型語言模型(LLM)無法正確區分,一旦Slack的AI機器人透過查詢的訊息取得惡意指令,很有可能會認為惡意指令才是必須處理的內容,但不一定會處理使用者的查詢。

SolarWinds發布服務臺系統WHD更新,修補寫死密碼漏洞

本週SolarWinds針對服務臺系統Web Help Desk(WHD)發布資安公告,指出該系統存在寫死帳密漏洞CVE-2024-28987,未經身分驗證的攻擊者有機會遠端存取內部功能或是竄改資料,CVSS風險評分為9.1,該公司發布12.8.3 HF2版予以修補。

值得留意的是,IT人員若要套用修補程式,必須將服務臺系統更新至12.8.3.1813或12.8.3 HF1版,才能部署。

而這已是本月SolarWinds二度對WHD發布資安公告,一週前他們修補另一項遠端程式碼執行漏洞CVE-2024-28986,CVSS風險評分為9.8。

其他漏洞與修補

◆K8s外部存取控制器Ingress-nginx存在身分驗證繞過漏洞

◆應用程式存取控制框架Spring Security存在漏洞,恐導致未經授權存取

【資安產業動態】

台灣駭客年會社群場HITCON Community 2024這兩天於中央研究院人文社會科學館舉辦,今年將以20 Years Of HITCON:Mind Meld Hacker Spirit From Human To AI為主題,探討技術本質與駭客攻擊手法及思維,並安排超過50個首度公開的零時差漏洞研究議程,其中逾半數為國外講者,突顯這項會議已走向國際化。

值得一提的是,本次適逢台灣駭客年會成立20週年,與會者可見證這個世界級資安研究重要會議的發展,以及智慧型裝置、雲端運算、網路戰爭的出現,大會也強調駭客精神的本質及初衷始終不變,將會引領社群持續前進。

近期資安日報

【8月22日】企業自訂AI副手功能的工具Copilot Studio存在SSRF漏洞

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10