駭客濫用Google雲端服務掩蓋攻擊行動的手法不時傳出,其中最常見的是Google Drive,攻擊者可能藉此提供惡意程式C2伺服器的IP位址,但後續也有利用雲端文書處理服務Google Docs的情況,而最近一起攻擊行動裡,有人竟濫用同廠牌的試算表服務Google Sheets,而且,攻擊者不僅利用該服務下達命令,還要求惡意程式回傳執行的結果。

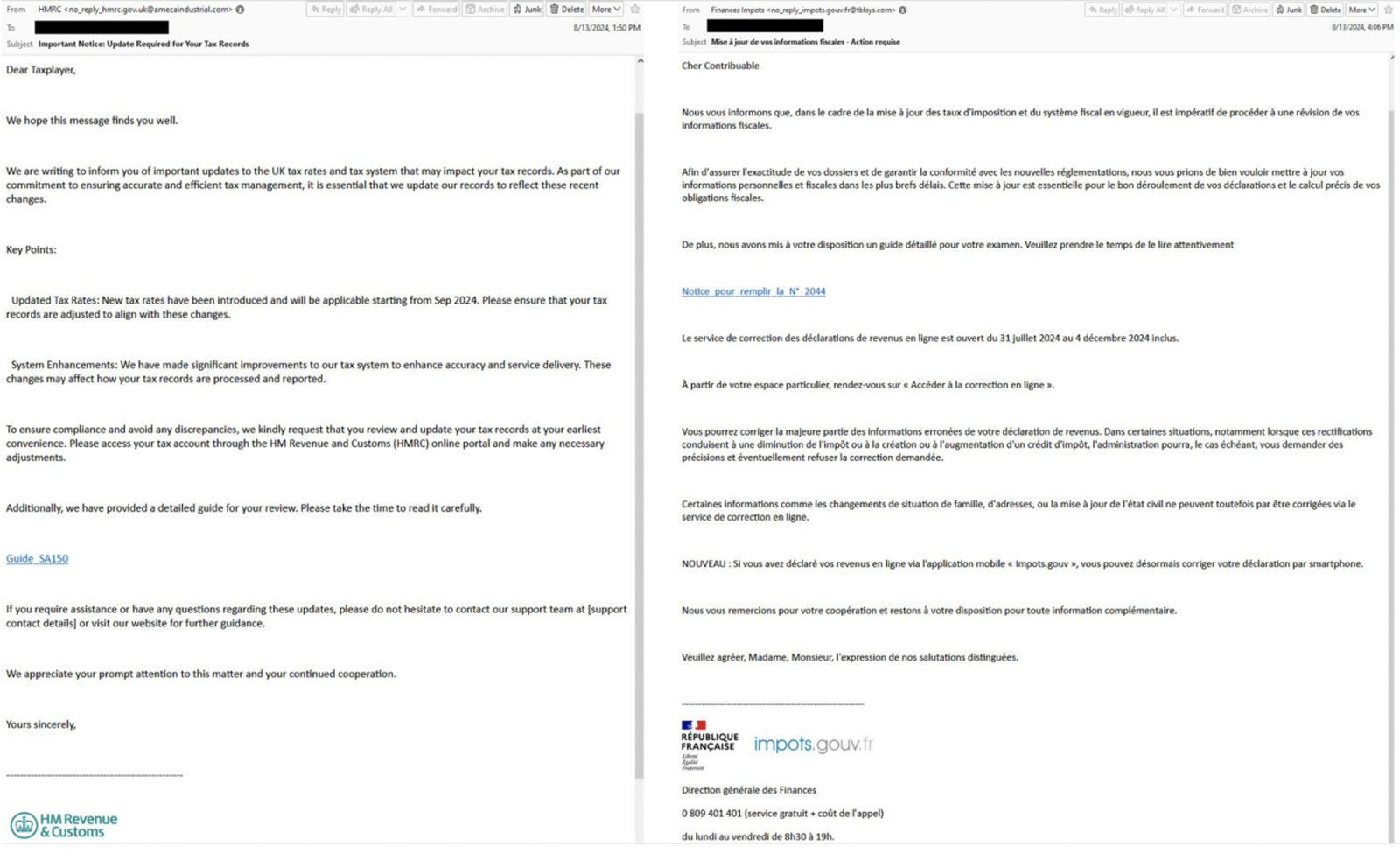

資安業者Proofpoint揭露後門程式Voldemort的攻擊行動(此名取自奇幻小說哈利波特的大反派角色之一,中譯為佛地魔),駭客假冒美國、歐洲、亞洲稅務機關,約從8月5日開始,針對超過70個企業組織下手,發送至少2萬封惡意郵件,在最高峰的時期,一天可達到6千封。這起攻擊行動引起他們注意的原因,在於駭客罕見地濫用試算表服務Google Sheets。

而對於駭客鎖定的範圍,研究人員表示,受害組織遍及保險、航空、航太、交通、教育領域等18個產業,其中,占比最高的是保險公司,將近四分之一。他們推測攻擊者應該是APT駭客,但缺乏足夠資料確認是那個駭客組織所為。

駭客先是鎖定目標組織寄送郵件,這些郵件以受害組織公開地址決定冒充的稅務機關,因此研究人員指出,有部分總部在歐洲的跨國企業,收到駭客佯稱是美國國稅局的惡意郵件。

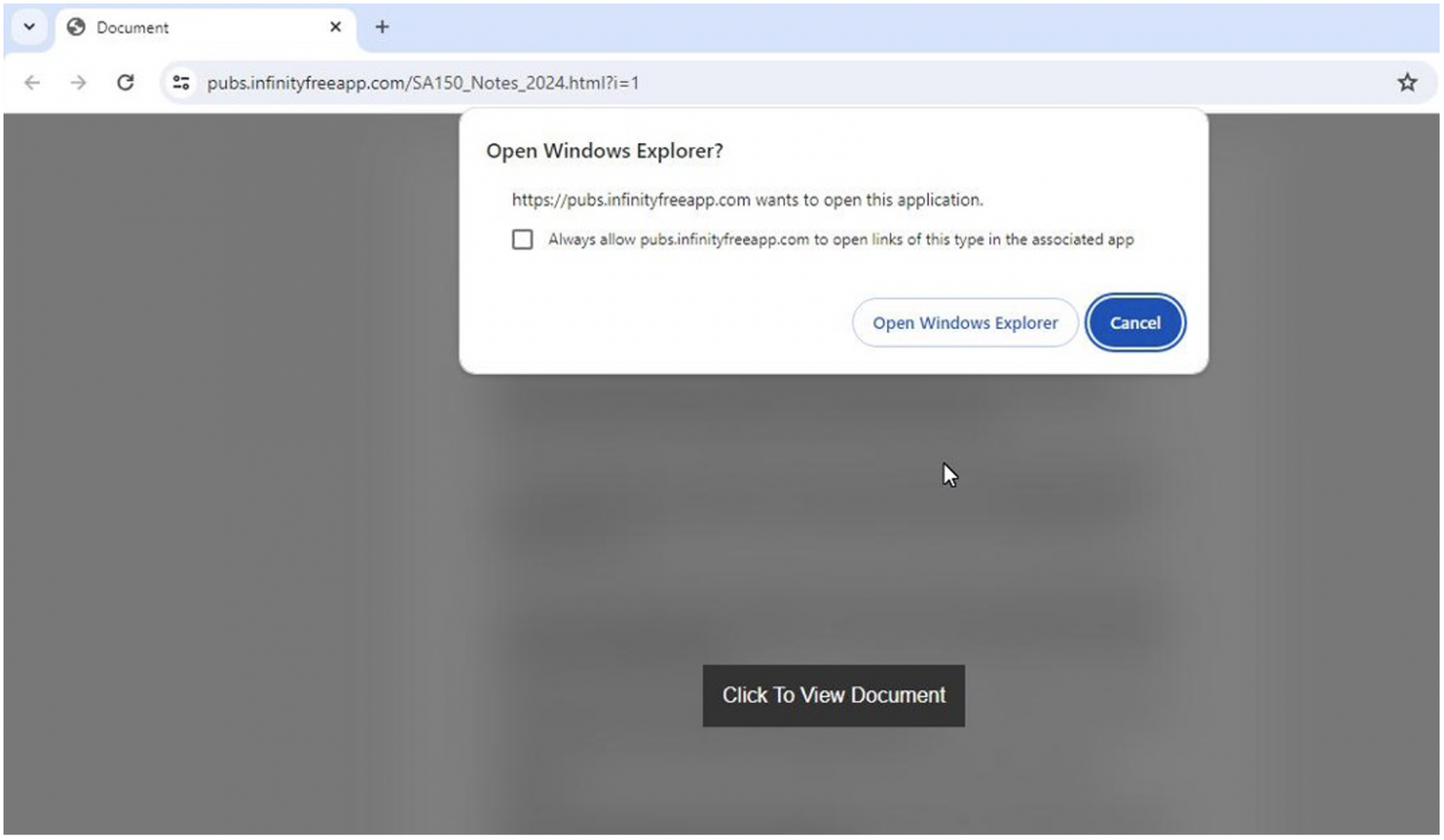

這些信件的內容,都包含經過行動版網頁框架Google AMP處理的URL,一旦使用者點選,就會被重新導向到架設在免費網頁伺服器代管服務InfinityFree的網頁,這些網頁含有點選以檢視文件的連結,若是照作,網頁就會檢查使用者字串(User Agent),確認使用者透過Windows電腦存取。

接著攻擊者將使用者導向Windows搜尋的URI,而這個URI會連往TryCloudflare隧道,要求使用者透過Windows檔案總管開啟;若非Windows用戶,駭客則將他們導向特定Google Drive網址,以便收集這些使用者的瀏覽器及網路組態資訊。

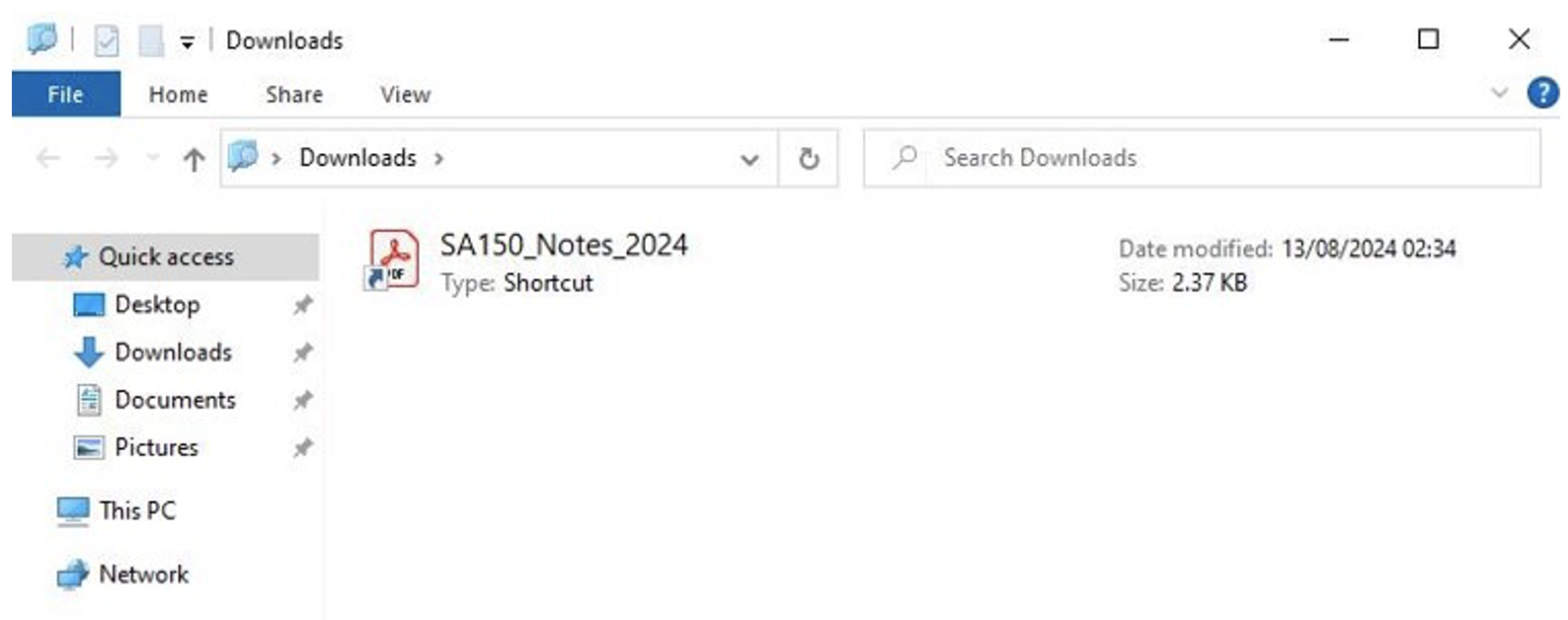

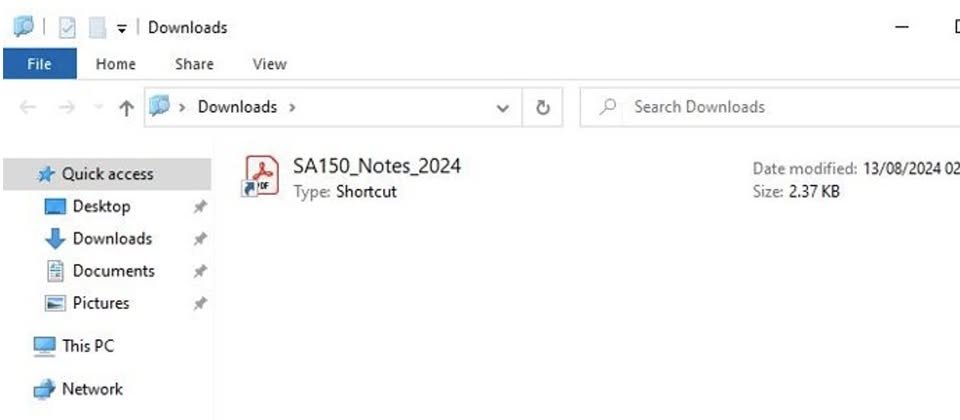

一旦使用者依照對話框的指示操作,Windows檔案總管就會如駭客預期進行搜尋,使得用戶在檔案總管看到捷徑檔案(LNK),或是ZIP壓縮檔。值得留意的是,雖然LNK或ZIP檔案實際上存放在外部網路伺服器,但看起來很像在內部網路WebDAV共享資料夾,而讓使用者很容易上當。研究人員指出,攻擊者利用了Windows搜尋檔案格式SEARCH-MS,將搜尋內容設置為WebDAV共用資料夾。

使用者若是開啟檔案總管顯示的檔案,電腦就會呼叫PowerShell,從相同隧道的另一個WebDAV資料夾存取Python主程式,並利用特定的指令碼傳遞參數。

然後,駭客從檔案共享服務OpenDrive下載、開啟特定語言的誘餌PDF檔案,讓使用者降低戒心。在此同時,指令碼也下載思科WebEx執行檔及惡意DLL,透過DLL側載手法執行後門程式Voldemort。

此後門程式駭客以C語言打造而成,並利用Google Sheets充當C2伺服器,攻擊者利用Python程式碼,向後門程式下達相關命令,最終於受害電腦植入Cobalt Strike。研究人員指出,這起攻擊行動並不尋常,因此他們難以判斷駭客實際的目標是僅有少部分企業,但也不排除前述超過70家企業都是目標。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09