在烏克蘭戰爭開打之後,有許多專門攻擊敵對企業的駭客組織出現,其中名為Head Mare的駭客組織引起資安業者卡巴斯基的注意,並於近日公布這些駭客的作案手法。

研究人員特別提及這些駭客作案的獨特之處,包含過程中利用特定的WinRAR漏洞,以及使用勒索軟體加密檔案,來向受害組織索討贖金的情況。

【攻擊與威脅】

烏克蘭戰爭開打已超過2年半,兩國不光是軍事行動你來我往,網路環境的攻擊行動也不時傳出,甚至有不少專門從事這類攻擊的駭客組織產生。

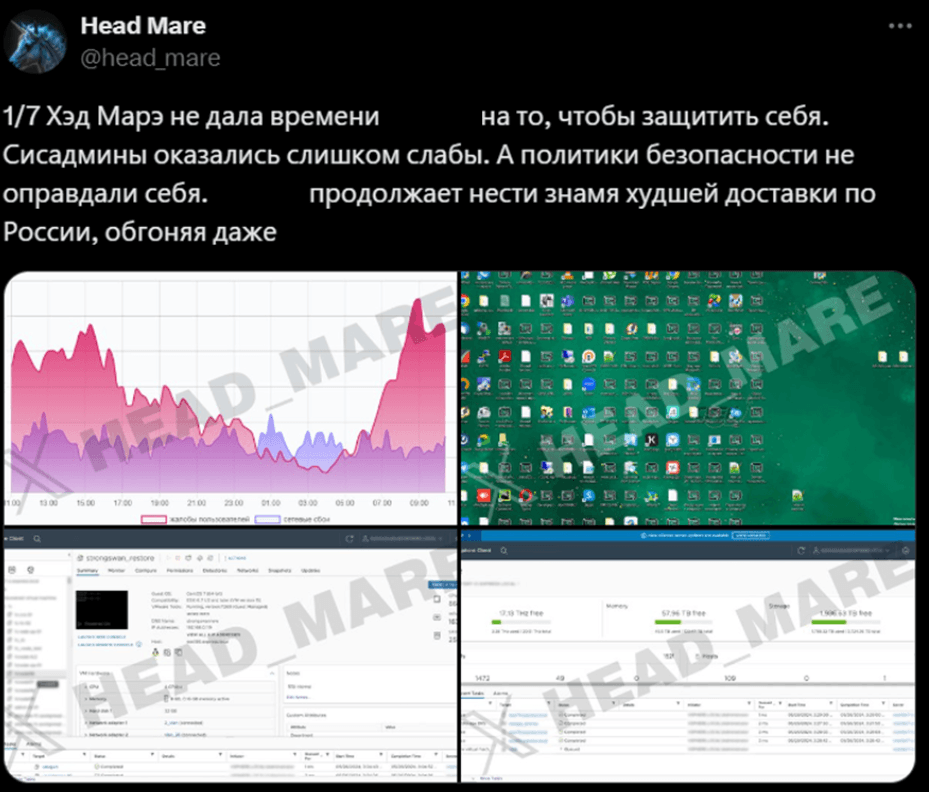

其中,資安業者卡巴斯基揭露的駭客組織Head Mare,就是典型的例子。研究人員指出,這些駭客從2023年開始活動,利用WinRAR已知漏洞CVE-2023-38831對俄羅斯、白俄羅斯企業組織發動攻擊,在入侵受害組織得逞後,又使用公開的工具執行後續活動,其中包含LockBit、Babuk勒索軟體,來加密受害電腦的檔案。

專門針對俄羅斯企業組織發動攻擊並進行破壞的駭客組織,使用的攻擊手法和工具往往相當類似,但Head Mare取得受害組織的初始入侵管道方法較不同,其中一種就是利用CVE-2023-38831,使得駭客能夠更有效地偽裝並傳遞有效酬載。基本上,這種對於敵對國家企業組織發動攻擊的駭客組織,主要目的是進行破壞,但Head Mare會索討贖金,使得受害組織能夠復原被加密的資料。

不當蒐集人臉資料,Clearview AI被荷蘭判罰3,050萬歐元

荷蘭資料保護局(Dutch Data Protection Authority,Dutch DPA)周二(9月2日)宣布,美國人臉辨識業者Clearview AI因不當使用荷蘭人照片,將對其處以3,050萬歐元的罰款,不過,Clearview AI法務長Jack Mulcaire向路透社(Reuters)等媒體發布聲明,表示這是個違法的判決,缺乏正當程序亦無法執行。

Dutch DPA表示,Clearview AI在未經使用者的同意下打造含有300億張人臉照片的資料庫,並替人臉建立唯一的生物識別標記,其資料庫中也包含了荷蘭人,並允許客戶輸入人物照片以辨識其身分,違反了GDPR。

不只是荷蘭,英國資料保護組織(ICO)也曾在2022年向Clearview AI開罰750萬英鎊,在Clearview AI提出上訴後,法院認為Clearview AI在英國並無客戶,因此ICO沒有管轄權。

其他攻擊與威脅

◆美國石油公司Halliburton針對網路攻擊事故揭露新發現,證實內部資料遭到外流

◆安卓木馬Rocinante鎖定巴西用戶而來,偽製成銀行應用程式對其下手

◆北韓駭客散布惡意NPM套件,意圖透過JavaScript指令碼進行多階段惡意軟體下載

◆惡意軟體WikiLoader透過SEO中毒散布,駭客聲稱提供特定資安業者VPN軟體作為誘餌

【漏洞與修補】

兆勤揭露無線路由器重大漏洞,可被用於作業系統層級進行命令注入攻擊

9月3日兆勤科技(Zyxel Networks)發布資安公告,指出旗下部分Wi-Fi路由器設備存在重大層級漏洞CVE-2024-7261,這項漏洞發生的原因,在在於路由器CGI程式,host參數的特殊元素出現處理不當(improper neutralization)的現象,攻擊者有機會藉由發送特製的cookie,在未經身分驗證的情況下執行作業系統命令,CVSS風險評分為9.8。

值得留意的是,受到這項漏洞影響的機種橫跨多種產品線,涵蓋NWA、WAC、WAX、WBE系列機種,以及主打資安的USG Lite 60AX共29款機種,該公司已發布新版韌體予以修補。

D-Link一款終止支援的無線路由器有重大漏洞,恐被用於RCE攻擊

8月27日資安研究人員yali-10012透露,D-Link旗下路由器設備DIR-846W存在4個嚴重的RCE漏洞,而且其中3個可在未經身分驗證的情況下利用,9月1日D-Link發布資安公告證實確有此事,但因為這款設備已於2020年終止支援(EOS),他們不會進行修補,呼籲用戶應停止使用。

這些漏洞是:CVE-2024-41622、CVE-2024-44340、CVE-2024-44341,以及CVE-2024-44342,CVSS風險評分介於8.8至9.8,其中,僅有風險較低的CVE-2024-44340,攻擊者必須先通過身分驗證才能利用,其餘能夠在未經身分驗證就能觸發的漏洞,美國國家漏洞資料庫(NVD)皆將其風險評為9.8分。

其他漏洞與修補

【資安防禦措施】

美國白宮國家網路總監辦公室(Office of the National Cyber Director,ONCD)本周二發布強化網路路由安全(Enhancing Internet Routing Security)的藍圖,目的是解決與邊界閘道協定(Border Gateway Protocol,BGP)有關的安全漏洞。

針對推出這份藍圖的動機,起因是1989年設計的BGP並未考量現代網路所面臨的安全威脅,使得相關的意外頻傳,像是路由劫持、路由洩露或缺乏認證等,例如2008年時,巴基斯坦政府命令ISP業者封鎖YouTube,巴基斯坦電信則企圖利用BGP路由來阻止YouTube,結果此一路由訊息被傳播到全球的BGP路由表中,造成全球大多數的YouTube流量都被錯誤地導至巴基斯坦而無法存取YouTube。2021年Meta旗下各服務的中斷,也被指向BGP。

ONCD認為,現階段要解決BGP漏洞的最佳作法是資源公鑰基礎設施(Resource Public Key Infrastructure,RPKI)、註冊服務協議(Registration Service Agreements,RSA),路由來源驗證(Route Origin Validation ,ROV),以及路由來源授權(Route Origin Authorizations,ROA)。

近期資安日報

【9月3日】駭客盯上資安廠商的SSL VPN系統當作誘餌,意圖散布惡意程式

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10