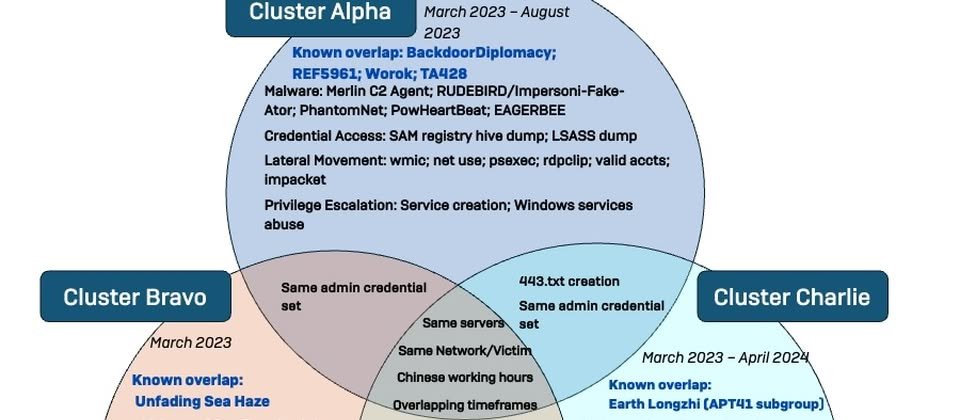

今年6月資安業者Sophos揭露中國政府主導的網路間諜行動Operation Crimson Palace,相關攻擊行動發生在去年3月至12月,大致可歸為3波:Cluster Alpha(STAC1248)、Cluster Bravo(STAC1807),以及為期最長的Cluster Charlie(SCAT1305),至少有4個駭客組織參與。如今他們公布新的調查結果,指出這些駭客更換作案工具,持續從事相關攻擊行動。

本週研究人員指出,他們看到這3波攻擊行動的後續,其中最引起注意的是Cluster Charlie,在研究人員阻止駭客使用的C2植入工具PocoProxy運作之後,這波攻擊在去年8月消聲匿跡,但駭客在9月底捲土重來,並使用與過往不同的手法來迴避偵測。

駭客先是使用不同的C2通道避免再度遭到封鎖,然後改變攻擊方式,他們使用名為Hui的惡意程式載入工具,然後將Cobalt Strike的Beacon注入遠端桌面連線程式mstsc.exe。但在研究人員察覺並進行阻斷後,駭客改用公開的軟體試圖繼續於受害組織的網路環境活動。

由於研究人員封鎖了C2工具,駭客改以事先取得的外流帳密資料,濫用網頁應用程式的上傳功能部署Web Shell,藉此在伺服器上執行命令,將特定的DLL程式庫複製到網頁資料夾,並將其偽裝成PDF檔案,而這些活動包括進行偵察的過程,總共在45分鐘內完成,算是相當迅速。

事隔2個月,這些駭客再度存取受到感染的網頁伺服器,並透過Web Shell部署名為Havoc的開源C2框架進行後續偵察。後來,研究人員也看到其他應用程式伺服器被植入Web Shell及Havoc的情況,例如,駭客會用Havoc植入名為SharpHound的開源工具,以便偵察AD基礎架構。

駭客也運用其他攻擊行動使用的工具犯案,例如,去年10月,攻擊者使用DLL挾持手法部署C2工具,並濫用含有漏洞的合法軟體,藉由受害組織尚未列管的裝置從事遠端攻擊,過程中使用網路探測工具Impacket的模組atexec來進行,目的是想要從外部進行遠端桌面連線(RDP)來存取內部網路環境。

接著,駭客進一步尋找能用來進行DLL側載的服務,並採用DLL挾持手法來設定後門,使用惡意酬載取代磁碟區陰影複製服務的DLL元件。後來到了12月,這些駭客利用DLL側載手法,藉由iexplore.exe載入惡意軟體,目的是竄改防火牆配置。研究人員指出,這些駭客進行一系列的偵察和收集帳密工作,並取得網路基礎架設的配置資料。

研究人員指出,這些駭客使用了Cluster Alpha常見的DLL側載手法,代表從事這3個攻擊行動的人員互通有無,並不斷開發新的迴避偵測手法。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10