微軟近期發布了9月份的例行更新(Patch Tuesday),漏洞數量較上個月明顯變少,但IT人員仍然不能掉以輕心,因為本次公布的4個零時差漏洞,皆已遭到駭客利用。

值得留意的是,CVSS風險評分最高的CVE-2024-43491,這項漏洞影響特定版本的Windows 10,會將部分元件還原成尚未修補的舊版,引起研究人員高度關注。

【攻擊與威脅】

微軟免費開發工具遭中國駭客Stately Taurus濫用,企圖滲透東南亞政府機關竊取機密

過往我們提及駭客會用來從事寄生攻擊的應用程式,大多主要是企業常見的應用程式,或是Windows作業系統的元件,但如今,開發工具竟然也成為駭客濫用的標的。

過往我們提及駭客會用來從事寄生攻擊的應用程式,大多主要是企業常見的應用程式,或是Windows作業系統的元件,但如今,開發工具竟然也成為駭客濫用的標的。

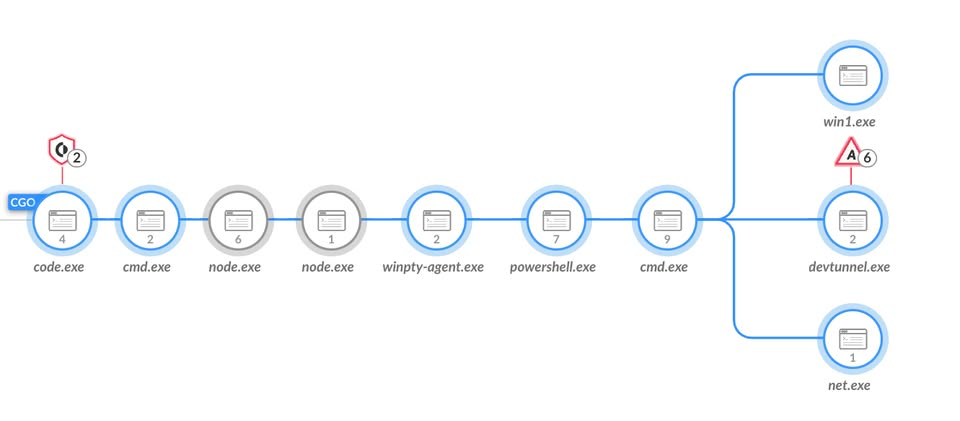

資安業者Palo Alto Networks指出,中國駭客組織Stately Taurus在近期針對東南亞政府機關從事網路間諜活動的過程裡,濫用IDE工具Visual Studio Code(VS Code),藉由其嵌入式反向Shell的功能,在受害組織的網路環境活動,研究人員指出,這種攻擊手法最早是有資安專家在去年9月提出,但這是他們首次實際看到被運用於攻擊行動。

究竟駭客如何用於發動攻擊?研究人員指出,攻擊者可利用主程式code.exe,並執行code.exe tunnel的指令,接著攻擊者就會存取特定的URL,並登入GitHub帳號。一旦成功登入,攻擊者便會被重新導向與受害電腦連結的網頁版VS Code環境,而能夠執行任意命令或是指令碼,甚至在受害電腦產生新的檔案。

針對三組中國駭客鎖定東南亞發動的攻擊行動,駭客趨於傾向利用公開工具隱匿行蹤

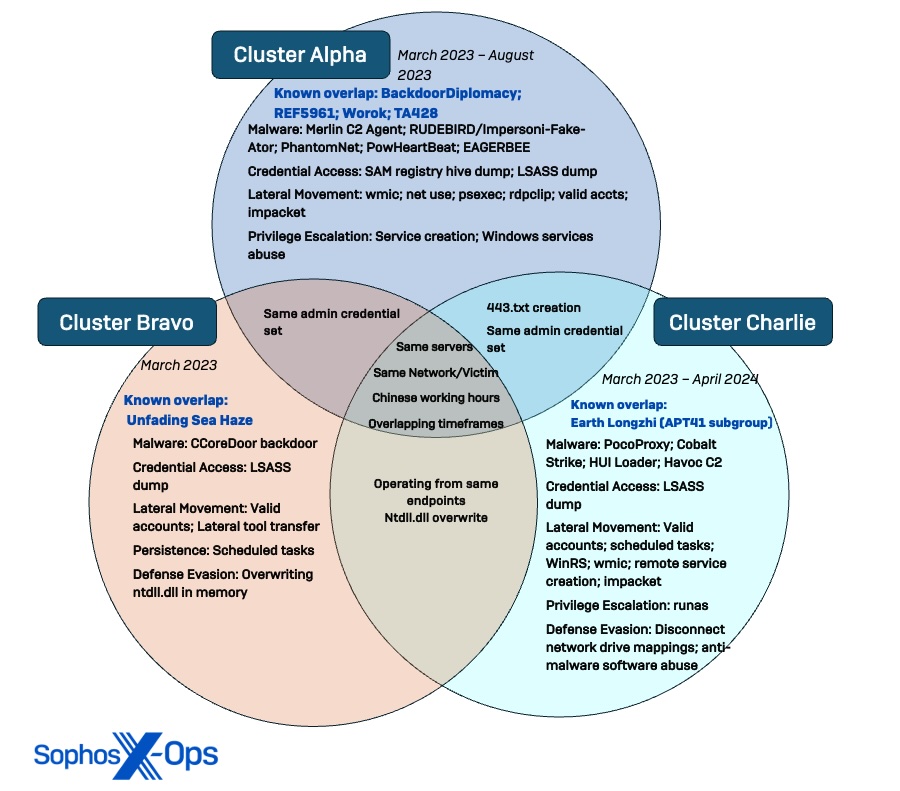

今年6月資安業者Sophos揭露中國政府主導的網路間諜行動Operation Crimson Palace,相關攻擊行動發生在去年3月至12月,大致可歸為3波:Cluster Alpha(STAC1248)、Cluster Bravo(STAC1807),以及為期最長的Cluster Charlie(SCAT1305),至少有4個駭客組織參與。如今他們公布新的調查結果,指出這些駭客更換作案工具,持續從事相關攻擊行動。

本週研究人員指出,他們看到這3波攻擊行動的後續,其中最引起注意的是Cluster Charlie,在研究人員阻止駭客使用的C2植入工具PocoProxy運作之後,這波攻擊在去年8月消聲匿跡,但駭客在9月底捲土重來,並使用與過往不同的手法來迴避偵測。

駭客先是使用不同的C2通道避免再度遭到封鎖,然後改變攻擊方式,他們使用名為Hui的惡意程式載入工具,然後將Cobalt Strike的Beacon注入遠端桌面連線程式mstsc.exe。但在研究人員察覺並進行阻斷後,駭客改用公開的軟體試圖繼續於受害組織的網路環境活動。

卡巴斯基惡意程式移除工具TDSSKiller遭濫用,勒索軟體駭客RansomHub用來關閉安全防護機制

資安廠商Malwarebytes發現,勒索軟體駭客組織RansomHub最近襲擊其用戶時,一開始先會試圖找出管理員群組,進行偵察及網路探索,以找尋可下手目標,接著就用上了合法工具進行非法行為,其中一個就是卡巴斯基提供的Rootkit移除工具TDSSKiller,另一個是開源密碼與憑證回復工具,名為LaZagne。

研究人員發現,駭客企圖利用指令碼或批次檔關閉EDR端點代理程式,包括Malwarebytes旗下的防毒工具(MBAMService)。

等用戶桌機被關閉EDR防護後,駭客就利用LaZagne,從受害者系統中汲取儲存的密碼和憑證。LaZagne可從多個應用,包括瀏覽器、電子郵件用戶端、資料庫等蒐集登入資訊,讓駭客更容易在受害者網路內橫向移動。其中又以資料庫憑證為最主要目標。

其他漏洞與修補

◆駭客鎖定臺灣無人機製造商發起Operation WordDrone攻擊行動

◆研究人員揭露能繞過ProxyNotShell修補程式碼的攻擊手法

◆螢幕的聲音也能被用來竊取機密!研究人員揭露PixHell攻擊手法

【漏洞與修補】

9月10日微軟發布本月份例行更新(Patch Tuesday),總共修補79個漏洞,較上個月略為減少。其中,有30個是權限提升漏洞、4個安全功能繞過漏洞、23個遠端程式碼執行(RCE)漏洞、11個資訊洩露漏洞、8個阻斷服務(DoS)漏洞,以及3個可被用於詐欺的漏洞。值得留意的是,這次有4個是已出現實際攻擊行動的零時差漏洞,其中1個的細節遭到公開。

這些漏洞分別是:Windows更新RCE漏洞CVE-2024-43491、MotW安全繞過漏洞CVE-2024-38217、Windows Installer權限提升漏洞CVE-2024-38014、排版軟體Publisher安全功能繞過漏洞CVE-2024-38226,CVSS風險評為介於5.4至9.8分。

不約而同地,資安業者Rapid7、漏洞懸賞專案Zero Day Initiative(ZDI)這三個單位都優先評論CVE-2024-43491,原因是令人聯想到上個月震撼整個資安界的Windows Downdate降級漏洞,但實際上兩者之間並無直接關連。

WordPress網站加速外掛LiteSpeed Cache再傳漏洞,6百萬網站曝露於遭到挾持的風險

資安業者Patchstack揭露WordPress網站加速外掛程式LiteSpeed Cache的嚴重漏洞CVE-2024-44000(CVSS風險評分為7.5),並指出攻擊者可在未經身分驗證的情況下,利用該漏洞得到已登入使用者的存取權限,若是掌握了管理員權限,駭客就能上傳、安裝惡意外掛程式。研究人員在8月下旬通報此事,9月4日外掛程式開發商發布6.5.0.1版予以修補。而這是他們找到權限提升漏洞CVE-2024-28000之後,另一個相當危險的弱點。

針對這項漏洞發生的原因,研究人員指出,出現在該外掛程式的除錯事件記錄功能當中,一旦開發人員啟用相關功能,會將HTTP回應標頭記錄到特定的檔案,其中包含Set-Cookie的標頭。而這種標頭含有用於使用者身分驗證的cookie,若是攻擊者能夠取得,就有機會冒充網站管理員並控制網站。

近期資安日報

【9月10日】勒索軟體駭客將SonicWall防火牆重大漏洞用於實際攻擊

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10