今年8月中旬Progress針對網管軟體WhatsUp Gold發布資安公告,指出該系統存在SQL注入漏洞CVE-2024-6670、CVE-2024-6671、CVE-2024-6672,CVSS風險評分介於8.8至9.8分,其中被列為重大層級的CVE-2024-6670與CVE-2024-6671,攻擊者更是無須通過身分驗證就能利用。如今有研究人員指出,已出現實際攻擊行動。

資安業者趨勢科技發現,在8月30日通報漏洞的研究團隊Summoning Team公布概念性驗證(PoC)程式碼之後,5個小時內開始出現漏洞攻擊,駭客利用的漏洞,就是重大層級的CVE-2024-6670與CVE-2024-6671。

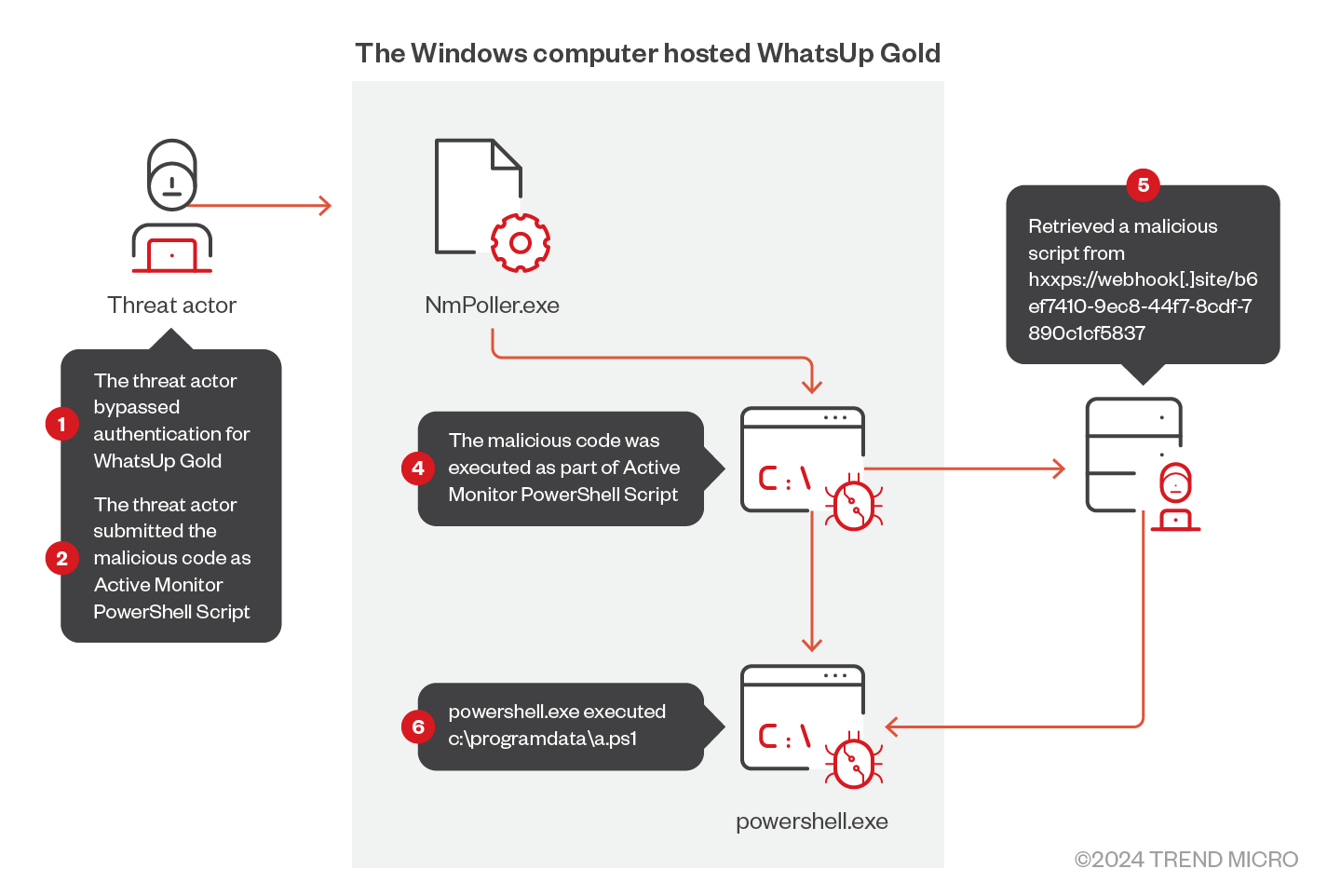

研究人員先是看到駭客繞過WhatsUp Gold的身分驗證機制,然後濫用Active Monitor的PowerShell指令碼功能,上傳惡意程式碼。

接著,駭客利用WhatsUp Gold的元件NmPoller.exe執行Active Monitor的PowerShell指令碼內容,該系統就會從Webhook.site網站下載惡意指令碼a.ps1並執行。

為了持續於受害伺服器活動,這些駭客利用a.ps1下載遠端存取工具,並透過msiexec.exe部署,這些工具包含了Atera Agent、Radmin、SimpleHelp Remote Access、Splashtop Remote。

究竟駭客的動機為何,因研究人員已阻斷駭客的後續行動而無法得知,但根據使用上述遠端存取工具的行為來看,他們認為攻擊者的身分,很有可能是使用勒索軟體犯案的駭客。

這並非WhatsUp Gold已知漏洞被用於實際攻擊行動的首例,今年8月,有人鎖定Progress於6月修補的重大層級漏洞CVE-2024-4885(CVSS風險度為9.8分),企圖存取WhatsUp Gold系統的/NmAPI/RecurringReport。

由於鎖定Progress旗下產品漏洞的攻擊行動頻傳,近期該公司公布的另一項CVSS風險度達到滿分(10分)的漏洞,也相當值得留意。9月5日Progress針對旗下應用程式交付控制系統LoadMaster發布資安公告,指出該系統存在CVE-2024-7591,此為輸入驗證不當的弱點,未經身分驗證的攻擊者可透過特製的HTTP請求,遠端存取管理介面,從而執行任何系統層級的命令。

這項漏洞影響7.2.60.0版以前的LoadMaster,以及7.1.35.11版以前的Multi-Tenant Hypervisor(LoadMaster MT),該公司發布附加套件予以修補,並呼籲IT人員應儘速套用,他們強調,目前尚未發現漏洞遭到利用的情況,也沒有客戶受到影響。

不過,對於LoadMaster MT的部分,該公司也提及,個別的LoadMaster虛擬網路功能(VNF),或是這套系統的管理節點元件,同樣曝露於這項漏洞的風險當中,IT人員也要套用前述的附加套件因應。

熱門新聞

2026-02-09

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-10