鎖定中小企業、SOHO族、家用網路設備的殭屍網路,最近2到3年有越來越氾濫的情況。例如,資安業者Sekoia揭露殭屍網路Quad7最新一波的攻擊行動,就是典型的例子。研究人員在2個月前看到駭客鎖定TP-Link路由器而來,如今對方擴大攻擊範圍,開始針對兆勤(Zyxel)、華碩、Ruckus等廠牌的網路設備下手。

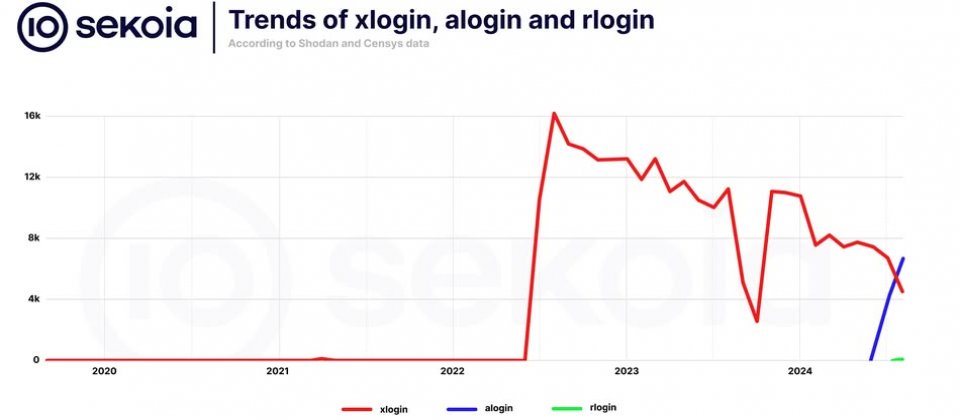

這個殭屍網路也被稱做7777、xlogin,這個威脅命名的由來,是因為受害的路由器都會開放Telnet連線及7777埠,而這個連接埠正是TP-Link設備的管理連接埠。此外,駭客也利用11288埠設置SOCKS代理伺服器,目的是對M365帳號進行暴力破解攻擊。

不久之後,研究人員找到另一個專門綁架華碩路由器的殭屍網路alogin(也稱為63256),背後的攻擊者身分,他們推測很可能是經營Quad7的駭客。在循線進一步調查後,發現駭客也鎖定Ruckus路由器、Axentra網路儲存設備、兆勤VPN設備,架設殭屍網路rlogin、axlogin、zylogin。

值得留意的是,這些駭客不只根據特定廠牌的網路設備組織多個殭屍網路,研究人員發現,駭客也在部分受害設備植入名為Updtae的後門程式,此為使用HTTP連線的反向Shell。他們推測原因是避免留下存取登入介面的記錄,促使資安人員在觀察網際網路的活動過程當中,不易察覺異狀。再者,這些駭客也似乎打算棄用開源的SOCKS代理伺服器進行通訊的管道。

另一種駭客使用的新工具,是名為FsyNet的bash檔案,用途是進行中繼攻擊。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-06