思科旗下威脅情報團隊Talos發現名為DragonRank的駭客組織,主要針對亞洲、歐洲國家而來,企圖利用惡意程式PlugX、BadIIS來操縱搜尋引擎最佳化(SEO)排名。駭客利用特定的網頁應用程式服務來部署Web Shell,然後進一步收集系統資訊並植入惡意軟體,並搜括各式帳密資料,至少有35臺IIS伺服器受害。

針對這波攻擊行動,研究人員指出,他們看到泰國、印度、韓國、比利時、荷蘭、中國出現受害主機,駭客攻擊的行業也相當廣泛,涵蓋珠寶、新聞媒體、研究服務、醫療保健、影視製作、製造、交通運輸、宗教組織、IT服務、農業等。

根據駭客使用的工具,以及策略、技術、流程(TTP),研究人員認為攻擊者的身分是使用簡體中文溝通的駭客組織,主要標的是代管企業網站的IIS伺服器,駭客對其植入BadIIS,用來操縱搜尋引擎爬蟲,並左右受害網站的SEO排名。此外,駭客還能藉由這些IIS伺服器,向使用者散布詐騙網站。

研究人員表示,這些駭客積極從事黑帽SEO活動,透過不道德的手段提高客戶的網路知名度,但與其他投入黑帽SEO的網路犯罪組織有所不同,DragonRank強調橫向移動及權限提升,目標是滲透到受害組織網路環境的其他伺服器,並進行控制,而非儘可能破壞大量網站伺服器來操縱搜尋引擎流量。

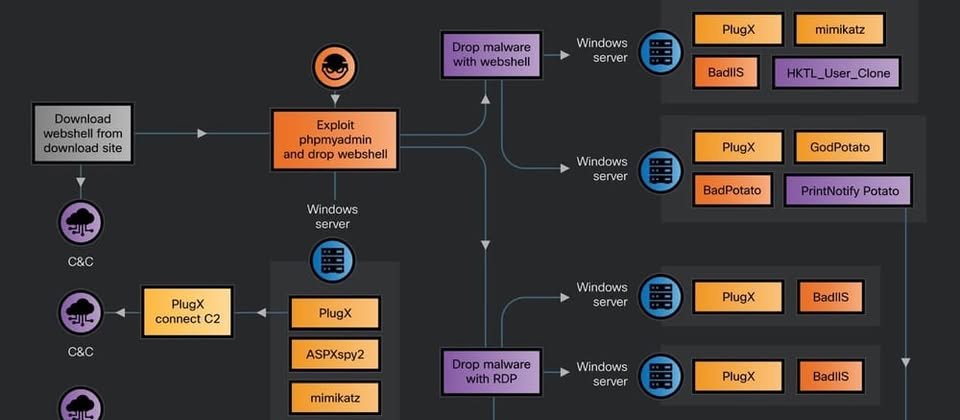

攻擊者最初鎖定phpMyAdmin、WordPress等網頁應用程式服務的漏洞,一旦他們能夠遠端在受害網站執行任意程式碼,或是上傳檔案,就會部署Web Shell,從而控制伺服器。

接著,駭客利用Web Shell收集系統資訊,並啟動PlugX、BadIIS,以及竊取帳密資料的工具,例如:Mimikatz、PrintNotifyPotato、BadPotato、GodPotato。

值得留意的是,駭客也藉由Web Shell或是外流的帳密資料,利用遠端桌面連線(RDP)存取網路環境的其他IIS伺服器,進行橫向感染,在其中1臺伺服器上,研究人員看到駭客藉由特定工具將管理員權限複製到Guest帳號。

而對於駭客執行惡意程式PlugX的手法,研究人員特別提及對方不光使用常見的側載手法,也濫用視窗作業系統的結構化例外狀況處理(Structured Exception Handling,SEH)機制,使得他們利用合法檔案載入惡意程式的過程,不會被資安防護機制懷疑有害。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06