今年5月資安業者Ivanti修補裝置管理平臺Endpoint Manager(EPM)重大層級的SQL注入漏洞CVE-2024-29824,隔月資安業者Horizon3.ai公布相關細節與概念性驗證程式碼(PoC),指出攻擊者有機會藉此於EPM隨意執行命令,呼籲IT人員應確認該系統是否遭到入侵的跡象,檢查SQL Server的事件記錄檔案,了解是否有人透過xp_cmdshell執行命令的情形。如今這款產品的供應商證實,該漏洞已被用於實際攻擊行動。

這項漏洞存在EPM的核心伺服器元件,攻擊者可在未經身分驗證的情況下,在EPM伺服器所處的網路環境執行任意程式碼,CVSS風險評分達到9.6。

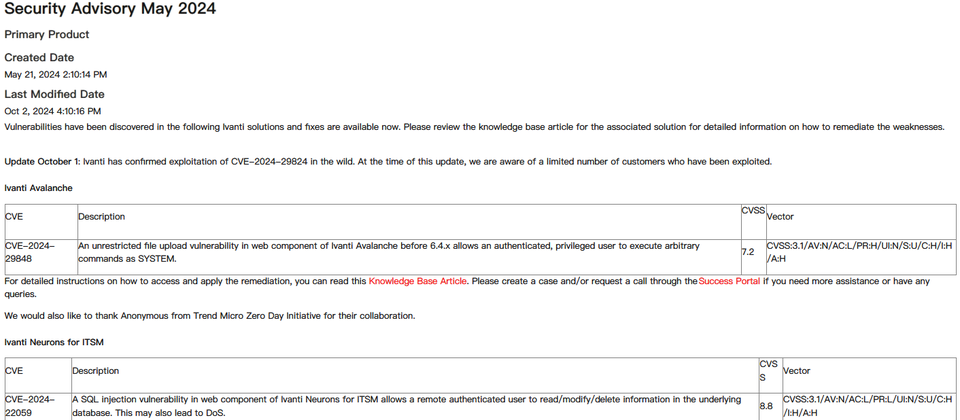

10月1日Ivanti更新公告內容,說明他們得知該漏洞已被駭客利用,有部分客戶遭遇攻擊行動。美國網路安全暨基礎設施安全局(CISA)於隔日列入已被利用的漏洞列表(KEV),要求聯邦機構於10月23日以前完成修補。

值得留意的是,近期Ivanti旗下產品漏洞遭到駭客利用的情況不時傳出,例如:該公司於8月修補的應用程式交付系統Virtual Traffic Manager(vTM)身分驗證繞過漏洞CVE-2024-7593,CISA於9月24日將其列入KEV,要求聯邦機構在10月15日以前完成修補;9月10日Ivanti對於Cloud Service Appliance(CSA)發布資安公告,指出該系統存在高風險命令注入漏洞CVE-2024-8190,事隔不到一週,該公司於16日證實已出現實際攻擊行動。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09