鎖定微軟SQL Server伺服器下手的攻擊行動,不時有事故傳出,但過往多半會聚焦在攻擊者如何入侵這種關聯式資料庫,如今有研究人員發現,駭客對於後續如何持續存取受害主機的方法,也出現了變化。

由於這種應用系統通常會架設在Windows伺服器,駭客在攻擊行動裡往往會濫用遠端管理工具進行後續活動,其中最常見的是AnyDesk、TeamViewer,但在近期資安業者AhnLab揭露的攻擊行動裡,駭客罕見地使用了GotoHTTP。

這些駭客先是尋找使用弱密碼,而且曝露於網際網路的SQL Server下手,成功入侵便部署CLR SqlShell,此作案工具功能類似駭客攻擊網頁伺服器的Web Shell,能讓攻擊者控制SQL Server並執行各式惡意行為。

接著,駭客使用whoami.exe、systeminfo.exe、netstat.exe進行偵察,收集網路資訊,然後植入PetitPotato、SweetPotato、JuicyPotato等工具提升權限,並藉由惡意程式竄改現有帳號的密碼,或是新增用於遠端存取的使用者帳號。

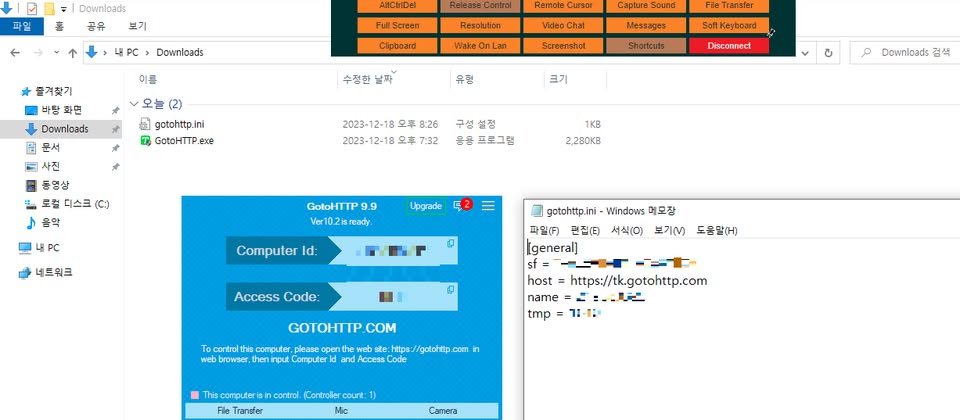

值得留意的是,這些駭客最終部署了GotoHTTP,並存取該遠端管理系統的組態檔案gotohttp.ini,來進行後續攻擊行動。研究人員指出,這起攻擊事故突顯駭客傾向改用合法的遠端管理軟體,透過使用者介面進行後續控制,再者,駭客不再只是偏好使用AnyDesk,而是開始物色其他同類型的應用程式,使得相關攻擊變得更難捉摸。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09