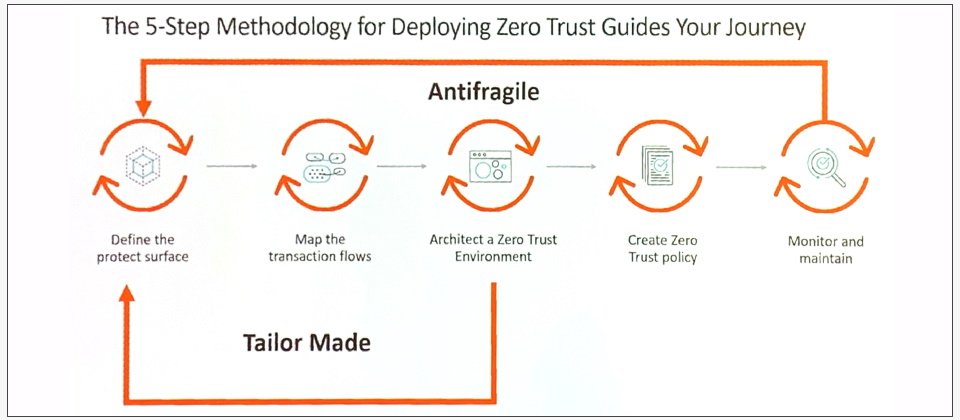

Illumio傳道士John Kindervag分享導入零信任架構的五個步驟,而這套流程是針對企業量身打造,並且強調反脆弱性(Antifragile),意味著系統在面對挑戰時會變得更有韌性。(攝影/黃彥棻)

黃彥棻攝

零信任架構(Zero Trust)的實施並非一蹴而就,需要循序漸進的部署。

零信任架構的提出者、也是現任Illumio傳道士John Kindervag表示,零信任的實施可以分成五個步驟,這些步驟目的在於在簡化安全流程,確保系統的每個保護面得到充分保護。

.png)

步驟1:定義保護面,確認DAS元素

導入零信任的第一步是:明確定義需要保護的核心資產、最具有價值的保護標的為何,就是「保護面」(Protect Surface)。

這些保護標的就是所謂的DAS元素,包括:資料、應用、資產和服務的縮寫。

他指出,許多組織或企業在部署安全措施時,往往未能確定具體的保護標的,而是依賴於現有的安全產品。

他認為,這種「從外向內」的安全保護方式很容易失敗,因為它忽視了內部核心資產的精確保護需求。

所以,零信任強調「從內向外」的設計理念,要求組織首先要確定哪些是關鍵資產,再圍繞這些資產,進一步建構安全防護措施。

他舉例說明,許多企業會認為,零信任就是透過採購不同的資安產品,就可以達到零信任架構的目標。

但問題的根源在於,不管買哪些產品,企業要保護的標的到底是什麼呢?

「只要是無法確認保護標的為何,這個所謂的零信任就會失敗。」John Kindervag說,必須要先確認保護的資料或是資產是什麼,之後就會再以此為核心,往外設計。

零信任架構最關鍵就是要保護這些核心資產,但並不是要試圖保護整個網路。他認為,這種方式大大提高了安全防護的精確度,並降低潛在風險。

他說:「我們必須一次處理一個保護面。」許多人導入零信任架構會失敗的原因在於,因為他們試圖「一次性」實施零信任,但這是不可能的。

零信任架構成功的關鍵在於:必須可以將零信任架構,分解為「小而可管理」的部分來實施。

John Kindervag舉例表示,如果房子在正在翻修,通常是一次翻修一個房間,不會一次找來800個朋友,請朋友週末來幫忙房屋翻修工作。

他認為,一次完成一個房間,也是在零信任中應該做的事情,一次完成一個保護面。

「當你理解了自己在保護什麼標的之後,下一步,你需要了解這個系統如何作為一個整體運作。」他說。

步驟2:繪製交易流

John Kindervag認為,在實施零信任之前,必須全面了解系統的交易流,因為只有在理解這些流動的基礎上,才能準確地設計出合適的安全策略,以保護每個保護面,「所以,必須先理解系統如何協同工作,才能做到這一點。」他說。

他曾經看過某些公司系統完全崩潰,不在於零信任架構出問題,而是系統營運者不懂系統是如何運作的。

John Kindervag以德州一家COBOL Cowboys軟體顧問公司為例,COBOL是許多金融業、老舊大型主機系統還在使用的程式語言,但現在許多工程師不懂COBOL,一旦遇到問題,企業會尋求COBOL Cowboys這類程式語言專家,提供協助。

不過,他也坦白表示,這些COBOL專家其實多數都已經非常年長,未來倘若這些專家都過世的時候,當系統一旦出包,沒有這些年長的COBOL專家幫忙時,又該由誰提供協助呢?

所以,他認為,繪製交易流(Map the Transaction Flows)的主要目的就是,為了深入理解系統中各個組成部分之間的交互和資料流動,了解這些交易流之間的依賴關係,並確定從起點到終點的每條交易流路徑的風險分析等。

「通過了解交易流,組織能夠更好地識別可能的風險點以及如何最有效地保護資產。」他說。

而這些內容包括:資料的傳輸方式、應用程序之間的通信,以及每個用戶或設備如何存取特定資源等。

最終,就是幫助企業深入理解它們的應用和資料流動,以便設計出精細的安全策略,確保對每個流進行嚴格的控制和管理。

步驟3:設計零信任環境

John Kindervag認為,零信任架構的實施過程需要分階段進行,而不是一口氣完成,這過程則與翻修房子類似,一次只專注於一個房間,確保每個部分都得到妥善處理。

他指出,如果企業或組織嘗試同時處理所有的保護面,只會導致混亂與失敗;但若透過逐步實施,企業和組織可以逐步完善其安全策略,從而實現更加可靠的網路保護。

因為每個零信任架構的環境,都必須針對「保護面」量身打造,絕對不是一個通用的方案。

若以美國特勤局對美國總統的保護政策來看,這是針對總統本人量身訂做的保護策略,並且會依照總統所在不同地方而有不同的保護策略,對於保護總統的安全,特勤局並沒有一套「通用」的保護策略。

「設計零信任環境(Architect a Zero Trust environment)」這個步驟,是整個零信任實施過程中的核心部分,目的是將對交易流(Transaction Flows)的理解,轉化為具體的安全架構,規畫並建構合適的技術、安全策略和管理方法,確保網絡中的每個元素都能根據零信任的原則得到保護,最大限度地減少信任帶來的風險,確保所有資產和交易流的安全性,以實現全方位的零信任安全保護,

如何針對不同保護面,設計不同的保護方案呢?

首先,可以在每個「保護面」周圍設計微型周界(Micro-Perimeters),將保護目標和周邊的其他系統隔離開來,對每一個保護面進行精細的控制和保護,以減少不必要的攻擊面。

其次,選擇合適技術來實現安全控制,包括多因素身分驗證(MFA)、微分割(Micro-Segmentation)、加密技術、身分與存取管理(IAM)等,來確保每個資產和交易流都得到了合適的保護。

第三,設計一個政策自動化與應用的架構,使得系統能夠基於預定的安全政策,自動做出允許或拒絕的決定。這樣的政策應根據每個保護面的特定需求,結合對用戶、設備、應用程序的存取需求和風險評估,進行精細化設計。

第四,確保所有的保護面都能夠被持續地監控,並且可以即時反應異常活動或潛在的威脅,讓這些管理和監控系統,能夠提供完整的可視性,並能根據即時資料,快速應對網路事件。

步驟4:制定零信任策略

John Kindervag 的制定零信任策略(Create Zero Trust Policy),是整個零信任架構中至關重要的一步,零信任的核心原則,即「永不信任,始終驗證」,目的就是通過設計一套精細、動態且基於風險的存取控制政策,來確保組織內部所有的資料、資產和應用的安全性。

他進一步指出,零信任是一組粒度細緻的允許規則,組織或企業則會根據個人的工作職能角色,來允許他們可以存取的資源。

這個步驟目的是,為組織內的資料、應用、資產或服務(DAS元素),按照最小權限(Least Privilege)和「始終驗證」的原則,建立一套嚴格且細緻的存取控制政策,從而最大限度地減少安全風險,並且提高網絡的整體安全性,以保護每一個「保護面」。

而零信任的策略是二進制的,對於每個請求,都只有「允許」或者「拒絕」這兩種結果;零信任策略也是動態的,系統會根據當前的情境,例如用戶的身分、設備的狀態、位置、行為模式等,動態地調整存取控制策略,可以根據風險狀況,對某些存取進行額外的驗證或限制,確保系統安全性。

至於這些制定的零信任政策,則必須套用在防火牆等網路設備中,並做到自動化執行和即時回應,確保相關政策和網路設定政策一致,也降低人為錯誤的風險。

步驟5:持續監控與維護

John Kindervag提出的零信任架構中,第五個也是最後一個導入步驟就是持續監控與維護(Monitor and Maintain),目的是通過不斷的監控、資料收集和分析確保系統的安全策略能夠動態應對各種威脅,並且根據新的風險情況對策略,進行調整和維護,以保持整個系統的安全。

具體作法上,即時監控所有的交易流和存取行為,以確保可以符合先前制定的安全策略,包括:使用者的身分驗證、設備狀態,以及應用程式之間的互動,透過持續監控,組織才能發現不正常活動或可能的安全威脅,及時應對。

在監控過程中,系統收集包括網路流量、設備狀態、使用者行為等資訊,可以協助組織用來了解並分析網路內部動態,並做出相對應的防禦措施;同時,根據監控分析結果,動態調整並優化安全策略,以因應新的威脅和風險。

此外,在監控基礎上,建立自動化回應機制,以便即時發現異常活動。例如,系統檢測到某個設備異常時,可以自動啟動限制存取,或是啟用額外的驗證程序,以減少人工介入的時間和誤差。

John Kindervag推動零信任架構最重要的使命就是,讓各界關注的焦點,從身分認證轉向分割技術(Segmentation),因為,分割技術是啟動零信任旅程的關鍵技術,身分認證雖然重要,但是還是次要的。

他解釋,通過網路分割、縮小信任範圍的方式,可以做到最大限度地降低攻擊面,並提高安全性的目的。

他指出,網路分割使得網路不再是一個單一、易於攻擊的大範圍,而是被劃分為若干小型、精細化控制的「保護面」,每個保護面都有自己的微型周界和安全控制措施,而所有的存取,都需要根據動態的策略進行驗證。

而這樣的設計,不僅能夠減少攻擊者的入侵機會和橫向移動風險,還能確保每一個資產的安全性得到保障,真正實現「永不信任,始終驗證」的零信任原則。因此,網路分割也成為零信任架構中不可或缺且基礎的部分。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10