最近中國駭客的攻擊行動頻頻,其中最惡名昭彰的APT41(又稱Winnti、Earth Baku、Brass Typhoon),有研究人員揭露長達9個月的攻擊行動,公布這些駭客隱密的手法供防守方參考。

資安業者Security Joes揭露APT41最新一波攻擊,這些駭客鎖定一家賭博及遊戲業者,在維持秘密的行動下,企圖接管整個網路基礎設施,他們採取多階段攻擊,為期接近9個月,光是偵察活動花上半年,而在活動當中,駭客還根據受害公司資安團隊的回應調整工具。研究人員認為,上述活動,可能與資安業者Sophos揭露的Operation Crimson Palace攻擊有關。

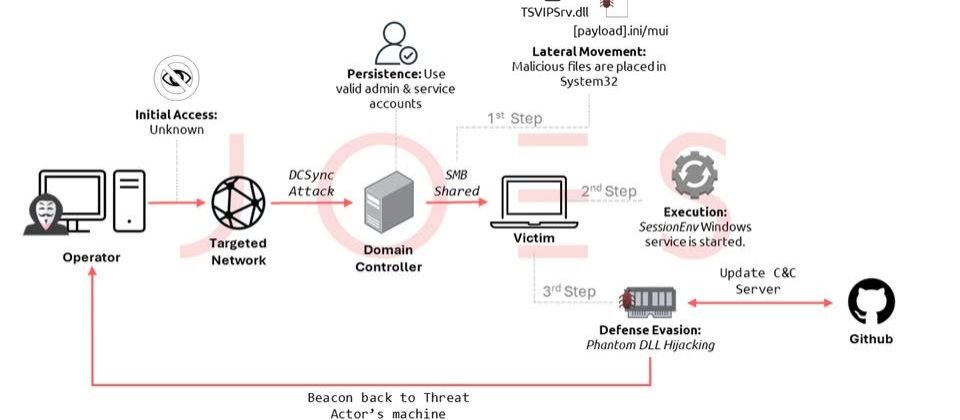

這波攻擊行動如何進行?研究人員目前無法確定駭客初始入侵的管道,但根據採集到的證據與過往該組織曾經運用的手段,研判可能藉由網路釣魚得到初期的存取權限,等到成功進入受害組織的基礎設施,就會執行DCSync攻擊,企圖取得服務及管理帳號的密碼雜湊資料,從而控制整個網路環境以便持續活動。

值得一提的是,駭客似乎沒有對網際網路的網頁應用程式下手,也沒有發動供應鏈攻擊的跡象。

但特別的是,這些駭客在完全控制網域之後,並非選擇直接發動攻擊(如加密檔案、竊取資料),而是測試各種攻擊策略,然後觀察受害組織資安團隊的反應,若是行跡敗露,駭客就會停止活動一段時間,更換工具及新的戰術、技巧、流程(TTP),再度從事攻擊活動。這樣的做法如同實際的紅隊及藍隊演練,不只是從網路環境及設備持續收集情報,還會根據防守方的反應、不斷調整使用的工具。

在這起資安事故發生的過程裡,至少有3次試圖於多臺主機提升權限的跡象,目的都是下載有效酬載並執行,做法卻存在顯著差異。

在前2次活動裡,攻擊者利用Ghost DLL Hijacking手法執行惡意程式碼,而這些程式碼以加密檔案存放於磁碟,然後透過Windows服務SessionEnv及自製的DLL檔案解密及載入。

攻擊者試圖散布DLL檔案TSVIPSrv.dll,並藉此執行Phantom DLL Hijacking手法,藉由視窗作業系統直接載入惡意程式碼,從而迴避資安系統的偵測。一旦電腦的SessionEnv服務啟動,這些惡意程式碼就會執行,充當惡意程式載入工具,然後透過SMB協定傳輸檔案。

到了第3回出現變化,駭客利用公用程式WMIC進行寄生攻擊(LOLBins),執行內含重度混淆JavaScript程式碼的XSL檔案。

在這3次滲透的過程當中,也被研究人員找到一個共通點,那就是攻擊者濫用具有管理者權限的服務帳號來進行,但即便他們掌握高權限,還是選擇投入時間進行測試與微調手法。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10