過去一週以來,有5家上市櫃公司發布資安重大訊息,證實遭遇資安事故,其中一起被動元件製造商華新科技公告的網路攻擊事件,有資安業者透露很有可能是勒索軟體攻擊。

值得留意的是,勒索軟體駭客組織RansomHub對臺灣企業下手的情況並非首例,今年6月,這些駭客聲稱從老牌筆電廠藍天電腦竊得200 GB內部資料。

【攻擊與威脅】

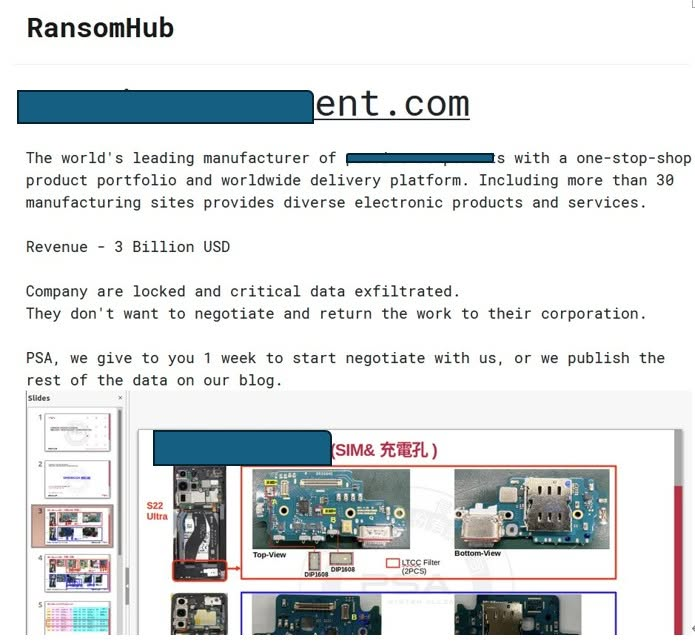

被動元件製造商華新科技上週公布遭駭重訊,勒索軟體RansomHub聲稱是他們發動攻擊所致

10月23日下午被動元件製造商華新科技在股市公開觀測站指出,他們有部分資訊系統遭遇網路攻擊,在察覺事故的當下立即啟動相關防禦機制因應。如今有研究人員指出,攻擊者很有可能是勒索軟體駭客組織RansomHub。

臺灣資安業者竣盟科技25日發布部落格文章,揭露勒索軟體駭客組織RansomHub聲稱成功入侵臺灣上市被動元件大廠,該公司年營收接近30億美元,駭客竊得多達150 GB資料,內容涵蓋相關技術、有關協定、簽章資料,要脅這家公司在10月31日前支付贖金,否則將會公布竊得資料。

另一個提到這次攻擊事故的消息來源,是網路威脅情報分析公司HackManac,10月24日他們也在社群網站X貼文揭露此事,而且直接點名苦主是Walsin Technology Corporation,也就是華新科技的英文名稱。

美國醫療服務供應商UnitedHealth坦承1億用戶資料遭竊

今年2月美國醫療服務供應商Change Healthcare遭到勒索軟體BlackCat攻擊,母公司UnitedHealth Group因為這起資安事故,在今年第3季財報認列超過20億美元損失,根據近日美國衛生及公共服務部(HHS)的公開資料顯示,Change Healthcare通報遭到外洩的用戶資料高達1億筆,成為美國醫療領域最嚴重的資料外洩事件。

值得留意的是,UnitedHealth今年4月公布的第1季財報時,編列8.72億美元因應網路攻擊的成本,其中有5.93億美元屬於直接回應攻擊成本,另外的2.79億美元則是業務損失,並估計總成本將超過10億美元;而在UnitedHealth今年第3季的財報中,列出了該攻擊對該公司今年前9個月的影響,相關成本累計已超過24.5億美元。

因CrowdStrike大當機停擺多日,達美航空正式提告並求償5億美元

7月間資安廠商CrowdStrike更新軟體元件導致全球數百萬臺電腦大當機,受累的達美航空(Delta Airlines)上周正式提告,要求至少5億美元的賠償。

根據路透社等多家媒體報導,達美航空向喬治亞州富爾頓(Fulton)郡高等法院提告,指CrowdStrike強迫將未測試的錯誤更新部署給客戶,導致850萬臺Windows電腦當機,引發災難性後果,要求賠償5億美元損失,以及利潤、律師費、商譽,以及未來營收的損失。

對此CrowdStrike回應,達美航空說法是基於沒有根據的錯誤資訊,顯示不理解現代化網路安全運作方式,反映其推卸未能現代化老舊系統的責任。該公司宣稱,只要刪除更新的CrowdStrike檔案並重開機,就能排除問題。

上週美利達、豐祥、華新科技,以及正新代加拿大子公司等多家上市櫃公司於股市公開觀測站發布重大訊息,週五(10月25日)傍晚大型造船廠台船發布重大訊息,表示他們發現部分郵件系統的使用者帳號遭到攻擊的情況。

針對這起事故的後續處理,該公司表示資安單位立即啟動資安防禦機制,並執行使用者帳密修改作業,他們初步評估這起事故對公司營運無重大影響。值得留意的是,這是上週第2起郵件系統帳號遭到攻擊而登上重訊版面的資安事故,算是過往相當罕見的情況。

今日(28日)晚間紡織業者力鵬發布重大訊息,證實他們楊梅廠的部分主機於早上遭遇檔案加密攻擊,而且,本地備份資料也不幸被刪除,他們正從異地的備援資料進行還原作業。

針對這起勒索軟體攻擊事故可能會造成的損失或是影響,該公司目前評估對於公司的營運沒有重大影響,並表示他們後續將會持繽強化網路及資訊基礎架構的安全管控。

其他攻擊與威脅

◆駭客組織TeamTNT鎖定雲端環境發動攻擊,將受害主機租給他人牟利

◆勒索軟體Qilin出現變種,攻擊者採用更為複雜的方法埋藏加密金鑰

◆勒索軟體Beast鎖定Windows、NAS、VMware ESXi而來

◆勒索軟體Black Basta透過微軟Teams進行社交工程攻擊

【漏洞與修補】

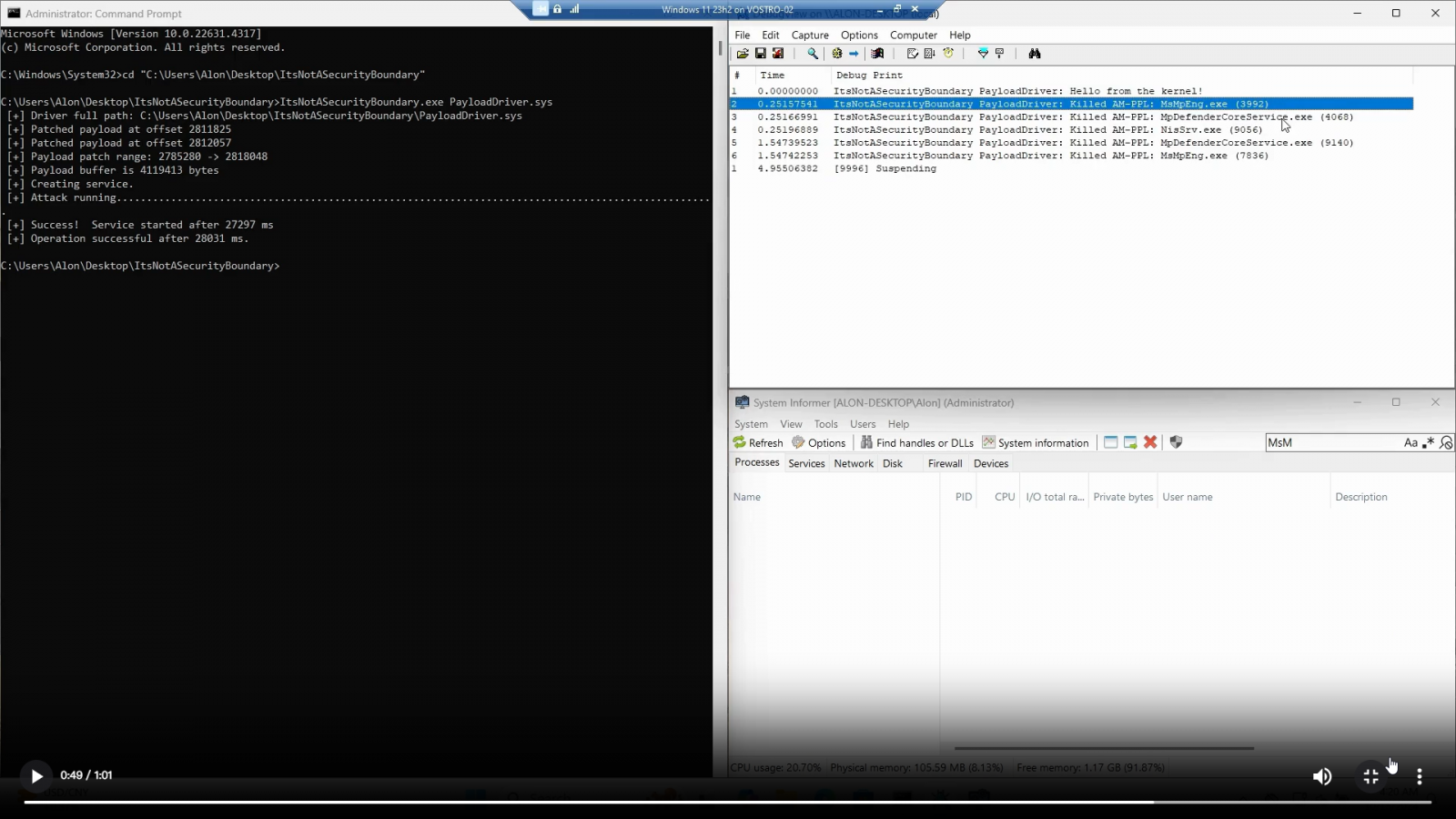

新型態降級攻擊可讓攻擊者植入惡意核心驅動程式、Rootkit

今年8月資安業者SafeBreach在Black Hat USA 2024、DEF CON 32兩場大型資安會議上,揭露Windows Downdate降級攻擊,攻擊者可藉由視窗作業系統的弱點,對於重要元件進行降級,從而曝露原本已經修補完成的漏洞,其中一個藉由降級攻擊引發的弱點是CVE-2024-21302(CVSS風險評為6.7),微軟獲報後也在同月發布修補程式,如今研究人員公布更多細節,並提及一種新的降級攻擊手法。

今年8月資安業者SafeBreach在Black Hat USA 2024、DEF CON 32兩場大型資安會議上,揭露Windows Downdate降級攻擊,攻擊者可藉由視窗作業系統的弱點,對於重要元件進行降級,從而曝露原本已經修補完成的漏洞,其中一個藉由降級攻擊引發的弱點是CVE-2024-21302(CVSS風險評為6.7),微軟獲報後也在同月發布修補程式,如今研究人員公布更多細節,並提及一種新的降級攻擊手法。

研究人員提及,雖然微軟對CVE-2024-21302發布了修補程式,但他們發現,微軟目前只處理已跨越安全邊界的部分,而對於能夠接管自動更新機制Microsoft Update的部分,由於這項弱點涉及以管理員身分執行核心程式碼,微軟不認為此舉跨越安全邊界而未處理,但實際上,仍有可能遭人濫用。

他們發現,攻擊者若是能利用接管Microsoft Update的弱點,就有機會繞過驅動程式強制簽章(DSE)的系統核心防護機制,進而載入尚未簽章的驅動程式,並部署rootkit惡意程式,甚至能隱藏特定處理程序、網路活動、破壞作業系統的安全管控機制。研究人員將這種攻擊手法命名為ItsNotASecurityBoundary,並在完整套用所有更新的Windows 11 23H2作業系統上,展示如何用來發動降級攻擊。

Amazon修補Cloud Development Kit帳戶接管漏洞

資安業者Aqua揭露基礎設施即程式碼(Infrastructure as Code,IaC)開發框架AWS Cloud Development Kit(AWS CDK)的安全漏洞,此漏洞可能允許駭客接管CDK用戶帳戶,AWS收到Aqua通知之後,已於今年10月將其修補,估計約有1%的CDK用戶受到影響。

這項漏洞發生的原因,是開發人員使用AWS CDK之前,必須先初始化其環境,過程裡AWS CDK會建立臨時S3儲存桶來存放部署資產,該儲存桶的命名是唯一的、與使用者帳戶有關,而且是可預測的。因此,駭客只要知道目標對象的帳號ID,就有機會替CDK建立暫存的S3儲存桶,進行竄改使用者上傳的範本,並得到該帳號的完整控制權。

其他漏洞與修補

◆漏洞挖掘競賽Pwn2Own Ireland 2024找出逾70個零時差漏洞

近期資安日報

【10月25日】Fortinet零時差漏洞4個月前就遭駭客組織UNC5820利用

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10