駭客鎖定雲端服務來進行偵察、收集資料的情況,近期有不少研究人員對這樣的現象提出警告,如今有資安業者發現,他們看到駭客專門打造一組工具包,用來從雲端服務存取、搜尋企業組織的機敏資料。

資安業者ESET指出,中國駭客組織Evasive Panda於2022年至2023年攻擊臺灣政府機關和宗教團體,過程中利用名為CloudScout的工具包,攔截連線階段(Session)及Cookie,而能從多種雲端服務挖掘資料。此外,該工具包還能透過外掛程式擴充功能,並與該組織慣用的另一款惡意軟體框架MgBot緊密協作。

研究人員發現這起攻擊的緣由,在於他們偵測到該組織於臺灣某個政府機關部署3個過往未被揭露的.NET模組CGD、CGM、COL,而這些元件的主要功能,就是藉由挾持網路的連線階段內容,而能存取Google Drive、Gmail、Outlook等公有雲服務。研究人員提及,駭客主要透過瀏覽器組態竊得Cookie,然後在特定的網路連線請求當中利用,從而得到雲端服務的存取權限。

他們取得其中3個模組並進行程式碼分析,從而確認源自於開發代號為CloudScout的惡意程式開發框架,此框架以C#打造而成,但根據遙測的資料,駭客已在2起事故運用CloudScout。

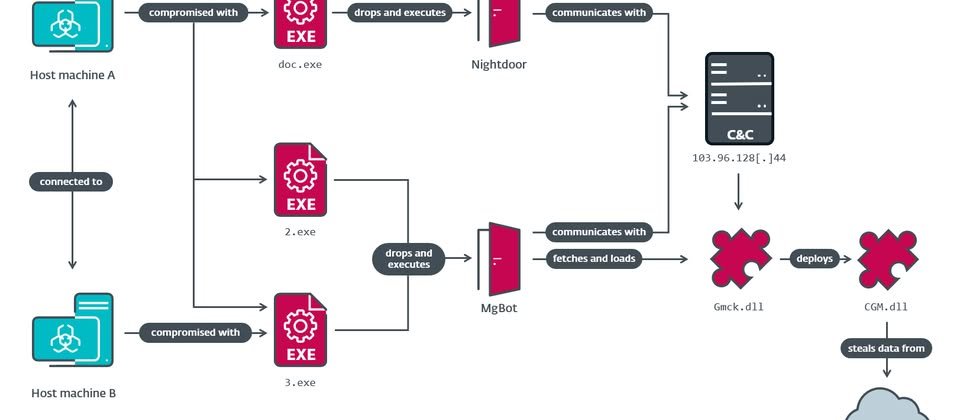

其中一起發生在2022年5月,臺灣某個宗教機構遭到惡意軟體MgBot及Nightdoor的攻擊,而MgBot被用來安裝一種外掛程式,目的是部署CloudScout的模組。

另一起事故出現於2023年2月,研究人員疑似在臺灣政府機關發現CloudScout模組及Nightdoor。

值得一提的是,CloudScout是.NET惡意軟體框架,並能搭配不同的模組攻擊對應的雲端服務。研究人員在看到駭客使用的3種模組之餘,發現駭客列出其餘7個該框架支援的模組,但他們發現,駭客並未將這些模組部署到受害電腦。這代表攻擊者很可能根據實際需求,僅安裝指定的模組。他們根據駭客的命名規則,研判其中的CTW及CFB模組,是用來挾持X(原推特)及臉書帳號之用。

該工具套件主要的核心元件,被稱為CommonUtilities,能為所有模組執行的過程提供必要的低階程式庫。研究人員認為,網路上雖然有許多類似的開源工具,但駭客仍自行實作特定的程式庫,能對受害組織內部工作流程進行更多控制;隨著這款惡意程式框架的曝光,突顯這些駭客的技術能力之餘,也提醒大家應更重視資料保護,存放在雲端的資料、使用者組態檔案、電子郵件等機敏內容都是駭客覬覦的目標。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10