鎖定關鍵基礎設施(CI)而來的網路攻擊越來越頻繁,有駭客利用網路釣魚手法從事相關活動,且採取相當一致的手法引起研究人員注意。

資安業者Seqrite揭露針對香港與巴基斯坦的攻擊行動Operation Cobalt Whisper,攻擊者重度倚賴滲透測試工具Cobalt Strike,並使用經過混淆處理的VBScript進行部署。研究人員循線調查,總共確認了20種感染流程,其中大部分針對香港,有2種是用於攻擊巴基斯坦。在這波攻擊行動裡,駭客一共使用超過30個誘餌檔案進行。

在駭客鎖定的目標當中,大部分是關鍵基礎設施,包含國防工業、電工工程、水力發電、再生能源、民航、環境工程、學術及研究機構、醫藥科學機構。此外,也有資安研究人員遭遇相關攻擊的情況。

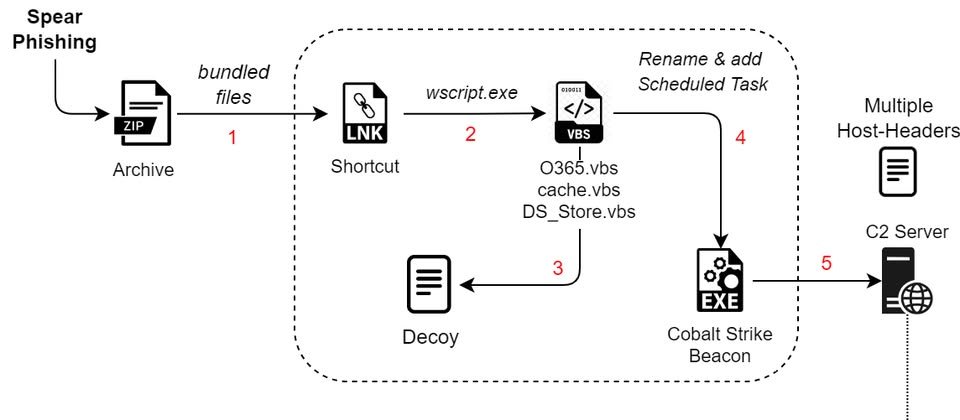

這起攻擊行動之所以引起研究人員注意,最初源於他們在網路上發現惡意的RAR壓縮檔,此檔案是受害電腦的感染來源,內有多個PDF及LNK副檔名的誘餌檔案,以及最終酬載Cobalt Strike。

其中一個以簡體中文命名,並偽裝成PDF文件的LNK檔案,若是使用者將其開啟,就會執行名為O365.vbs的VBScript指令碼,將Cobalt Strike的Beacon進行解密、執行,並與C2伺服器連線。

研究人員指出,這波攻擊行動的誘餌是精心打造,刻意利用與電工學會、能源基礎設施、民用航空、環境工程有關的文件作為誘餌,企圖以此引發香港、中國、巴基斯坦工程研究員、教授等專業人士的高度興趣,他們研判駭客在針對香港與巴基斯坦之餘,很可能也打算對印度下手。根據駭客使用的戰略、手段、程序(TTP),這波攻擊很有可能是從5月開始,目標是竊取研究成果及智慧財產。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06