今年8月、9月,資安業者Team Cymru及Sekoia針對殭屍網路Quad7的攻擊行動提出警告,指出駭客鎖定TP-Link、兆勤(Zyxel)、華碩、Ruckus等廠牌的網路設備而來,最近有新的調查結果出爐,發動攻擊的駭客可能與中國有關。

10月31日微軟發布調查報告指出,他們從2023年8月開始,發現有客戶遭到入侵的情況,而這些資安事故的共通點,在於駭客成功竊得帳密資料,而能夠在高度迴避偵測的情況下,進行密碼潑灑(password spray)攻擊,研究人員循線找到遭駭裝置組成的殭屍網路,並指出中國駭客Storm-0940使用該殭屍網路竊得的帳密資料。

殭屍網路Quad7也被稱為xlogin,微軟則是叫做CovertNetwork-1658,最早是由研究人員Gi7w0rm於去年10月揭露,當時他看到約有1萬個節點組成,被用於針對Azure環境進行暴力破解攻擊。該殭屍網路被稱為Quad7及xlogin的由來,是因為受害路由器會開啟TCP 7777埠,以及在通訊過程會回傳xlogin的標頭而得。

微軟的研究人員指出,這個殭屍網路由SOHO路由器組成,其中又以TP-Link的網路設備占大多數,根據他們的調查,經營該殭屍網路的人士很可能位於中國,並透過路由器的漏洞而能夠遠端執行程式碼進行相關攻擊,而且,有多組中國駭客使用該殭屍網路竊得的帳密資料,其中一組人馬就是自2021年開始活躍的Storm-0940。

這些駭客主要的攻擊範圍涵蓋北美及歐洲,智庫、政府機關、非政府組織、法律事務所、國防產業都是其目標。

而對於Quad7的攻擊行動,研究人員提到,駭客在成功入侵路由器後,很有可能遵循特定的模式進行密碼潑灑攻擊。

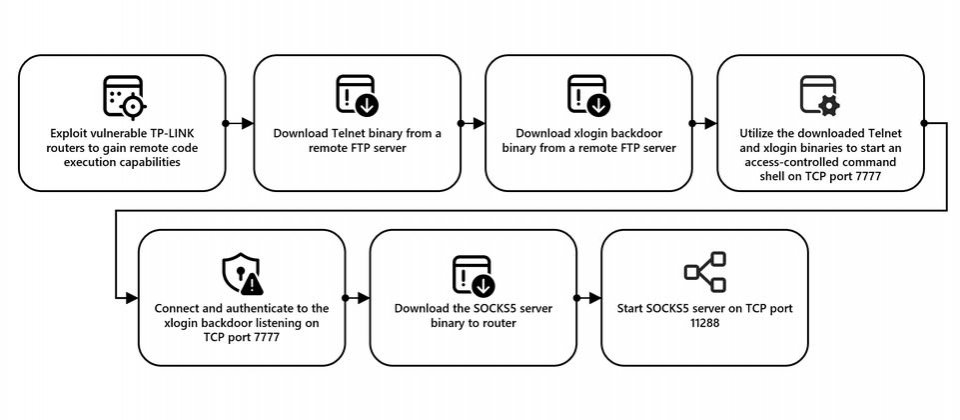

首先,對方會從FTP下載Telnet執行檔、xlogin後門程式,然後藉由這2支程式在TCP 7777埠啟動Command Shell,並以後門程式進行連線及身分驗證,監聽該連接埠。

接著,攻擊者會下載另一支程式,使用TCP 11288埠執行SOCKS5伺服器。

為何這波攻擊行動難以察覺?研究人員提及這個殭屍網路的活動頻率相當低,就大部分攻擊行為而言,他們發現該殭屍網路一天只會對每個帳號嘗試登入1次。

再者,這些駭客濫用遭駭的SOHO環境IP位址從事攻擊行動,而且還是使用多達數千個IP位址不定期進行更換,他們使用的節點平均運作週期約為90天。

值得留意的是,先前資安業者公開Quad7調查結果後,相關活動出現大幅下滑的現象,但該殭屍網路並未完全消聲匿跡,微軟表示,攻擊者很有可能根據調查報告的內容進行調整,因為,他們近期再度發現相關活動出現顯著增加的情形。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10