最近幾年,各家資安業者不斷警告中國駭客鎖定企業組織的邊界網路設備而來,利用其弱點植入惡意程式,從而監控網路通訊、竊取帳密資料,甚至是架設代理伺服器,濫用流量作為攻擊的跳板,如今有資安業者揭露他們長期的調查結果,指出這是大型的網路犯罪生態系統。

資安業者Sophos揭露大規模攻擊行動Pacific Rim,經過他們5年以上的深入調查,包含Volt Typhoon、APT31、APT41(Winnti)等中國駭客組織,鎖定多家知名廠牌網路設備發動攻擊的情況,這些攻擊行動包含殭屍網路、漏洞利用,植入惡意軟體。他們發現駭客在四川地區從事相關的漏洞研究利用及開發,找出的漏洞很可能後續提供給多個由中國政府資助的駭客組織運用。

這批攻擊者具有下列3種主要的特徵:

首先,駭客從最初針對不特定目標,廣泛從事攻擊行動,轉向印度與太平洋地區的高價值攻擊目標及關鍵基礎設施,受害組織涵蓋核能供應商與監管機構、軍隊、電信業者、國家安全機構、政府單位。研究人員認為,駭客初期採取廣泛攻擊的策略,目的很有可能是為了建置Operational Relay Box networks(ORB)非法代理伺服器服務,但並未成功。

再者,攻擊者行蹤越來越隱密,而且維持於受害設備活動的手法也不斷演進。其中包含寄生攻擊(LotL)運用的情況越來越廣泛,植入Java類別型態的後門程式,以及完全在記憶體內執行的木馬程式、尚未被發現的Rootkit程式,甚至使用UEFI bootkit的情況。研究人員指出,這是首度有人針對防火牆設備植入bootkit的情形。

此外,這些駭客還會對於企圖阻擾企業組織收集防火牆遙測資料、影響事件偵測與回應的能力,並嘗試減少數位足跡來干擾資安人員後續的調查。

針對這波長期調查的結果,研究人員認為,對於資源充沛的攻擊者而言,網路邊際設備已成為高價值的目標,而且,這些攻擊者有政府在背後撐腰,不光單純針對Sophos的防火牆設備,其他廠牌的網路設備也是這些駭客的目標,值得留意的是,駭客並非只針對高價值的標的而來,而是有可能控制這些網路設備,並在其他攻擊行動裡,將其用來混淆攻擊來源。

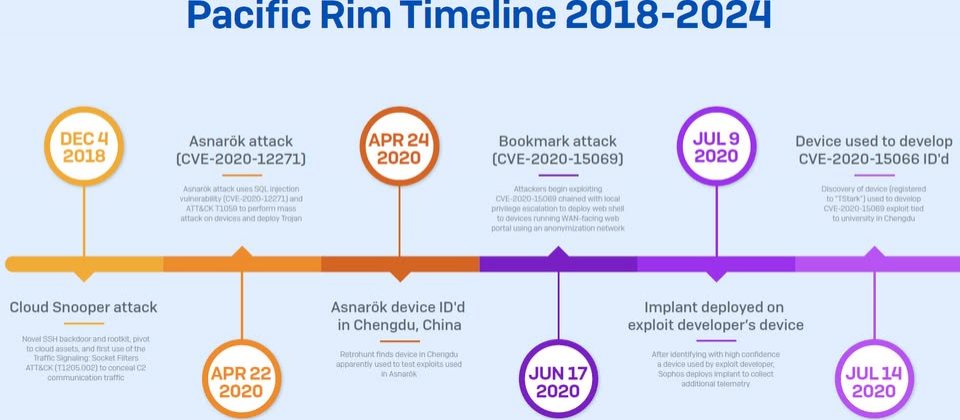

Sophos指出,他們首度察覺相關攻擊並非直接針對網路設備,而是旗下子公司Cyberoam的總部,因為這個單位曾在那時遭到對方入侵。2018年12月,Sophos的SecOps團隊察覺Cyberoam壁掛式顯示器的電腦上,出現RAT木馬程式。經過進一步的調查,攻擊者使用了大型且構造複雜的rootkit,研究人員將此惡意工具稱為Cloud Snooper,再者,他們也看到濫用AWS Systems Manager的代理程式,並藉由配置錯誤的情況進入雲端基礎設施的手法。

到了2020年初,駭客花費大量精力及資源,對能夠公開存取的網路設備發動攻擊,過程裡運用未曾公開的漏洞,從而於受害設備搜尋特定資訊,並在韌體植入有效酬載,甚至在部分情況下對區域網路其他設備進行感染。這波攻擊一直延續到2022年左右。

大約在2022年中期攻擊者改變策略,鎖定政府機關、關鍵基礎設施、研究及發展組織、醫療照護服務供應商、零售、金融、軍事、公共部門等領域,進行高度針對性攻擊,攻擊者多半以手動方式下達命令,並於受感染的裝置上執行惡意軟體。

在這些攻擊行動裡,駭客發展多種型態的作案工具及手法,包含功能齊全的Rootkit、記憶體內惡意程式載入工具Termite、將合法Java檔案與木馬化類型檔案打包在一起、掛勾韌體更新機制的處理程序,以及透過惡意軟體或AD同步機制DCSync竊取有效的VPN帳密資料。此外,研究人員也看到對方在測試UEFI bootkit的情況。

研究人員指出,雖然攻擊者利用特定漏洞是取得初始入侵管道最常見的做法,但他們也看到利用有效管理帳號資料存取的情況,這代表駭客很可能在成功入侵後藉由週邊裝置及遠端存取的方式,持續於受害組織的網路環境活動,而且,這些駭客似乎資源非常允裕,對於網路設備的韌體及內部架構相當了解,而能長時間從事如此規模的攻擊行動。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10