軟體供應鏈攻擊已在近年成為不可忽視的威脅,Checkmarx資安研究團隊最近發現了一種新類型,將區塊鏈技術用於軟體供應鏈的新形態攻擊方法。該攻擊使用以太坊(Ethereum)區塊鏈智慧合約作為指揮與控制(C2)伺服器的中介,透過NPM套件傳播跨平臺惡意軟體。這種使用區塊鏈的攻擊手段,不僅提升了攻擊的隱蔽性,也使攻擊架構更難被阻斷,成為軟體供應鏈的新威脅。

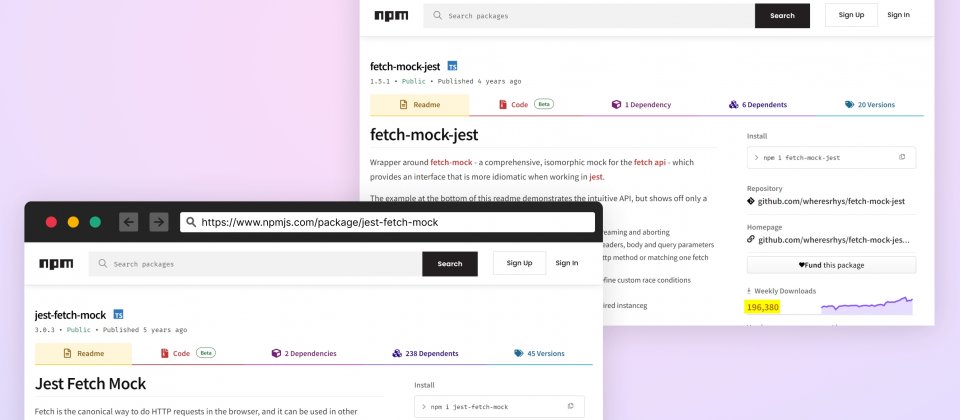

該攻擊行動透過NPM生態系中的仿冒套件jest-fet-mock啟動,該套件偽裝成為合法的JavaScript測試工具。攻擊者利用Typosquatting技術僅修改fetch單字拼法,在NPM中發布仿冒套件,而該套件在安裝過程會執行預安裝腳本以自動載入惡意程式碼,並進行下一步攻擊程序。

不僅針對Windows平臺,該攻擊同時也影響Linux與macOS開發環境。研究人員指出,這種跨平臺攻擊策略可對各種作業系統的開發基礎設施產生影響,而且因為開發人員通常擁有更高的系統權限,開發套件也會整合至CI/CD工作管線,因此對開發環境和建置系統帶來高安全性風險。

而之所以這個攻擊值得注意,其最大的特點在於智慧合約的使用方式,攻擊者在Ethereum上部署了一個智慧合約,儲存指揮與控制伺服器的地址,並透過公開交易查詢的形式,讓受感染的系統自動獲取最新的指揮與控制伺服器地址。

這樣的設計存在兩大優勢,第一是利用區塊鏈的不可更改特性,使攻擊架構更加穩定難以移除,第二則是透過更新智慧合約的方式,攻擊者便能夠更換伺服器地址,使攻擊能夠持續進行,並且繞過傳統的防護措施。

研究團隊認為這種攻擊方式,突破了傳統軟體供應鏈的框架。過去攻擊者通常直接將指揮與控制伺服器的地址嵌入到惡意軟體中,而只要伺服器遭到封鎖攻擊便會終止,但是透過智慧合約的分散式架構,攻擊者可即時更新攻擊指令,惡意軟體就可持續發揮作用,難以輕易移除。

其他資安公司Phylum與Socket也發現連結至同一個攻擊行動的其他NPM套件。Checkmarx研究人員判斷這是一個持續進行中的攻擊活動。要防止受到這類型的軟體供應鏈攻擊,研究人員建議開發者在引入外部套件時,應該仔細確認真實性與來源,並謹慎評估安全風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10