惡意軟體濫用WebDAV共用資料夾來隱匿行蹤的做法,今年已有數起,例如:4月出現的惡意軟體IcedID變種Latrodectus,攻擊者從網頁應用程式開發平臺Firebase下載JavaScript檔案,並於受害電腦執行,就會從WebDAV共享資料夾啟動MSI安裝檔,而能啟動該惡意軟體,如今類似的手法再度出現。

資安業者Cyble發現最新一波竊資軟體Strela Stealer攻擊行動,駭客鎖定中歐及歐洲西南部地區,假借發票通知的名義寄送釣魚郵件。這些信件挾帶ZIP附件檔案,該壓縮檔內含經重度混淆處理的JavaScript檔案,駭客在其中埋藏了經Base64處理的PowerShell命令,一旦執行,就會從WebDAV伺服器啟動惡意酬載,從而竊取電子郵件配置的相關資訊,以及詳細的系統資訊,使得攻擊者能對受害電腦進行下個階段的惡意行為。

為何攻擊者直接從WebDAV伺服器執行Strela Stealer?主要目的就是想避免在受害電腦留下惡意的DLL檔案,想要躲過資安系統的偵測。

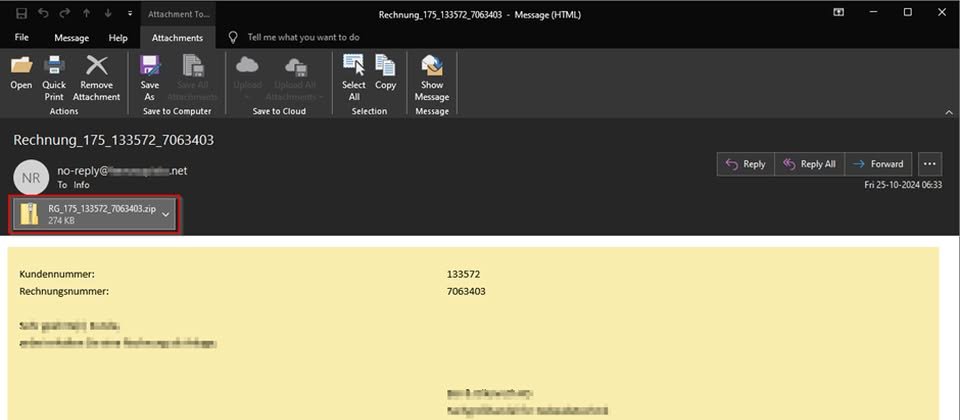

研究人員之所以察覺這起攻擊行動,起初是因為他們觀察到一些以德文書寫的釣魚郵件,內容看起來像是購買商品的發票,駭客假借要進一步驗證或是處理交易問題為由,引誘收信人開啟附件ZIP檔,當中包含經高度混淆處理的JavaScript檔案,若是收信人開啟,電腦會透過內建的wscript執行,並啟動內嵌的PowerShell命令,最終於受害電腦植入Strela Stealer。

特別的是,該竊資軟體不光會竊取Outlook的資料,開源收信軟體Thunderbird也是目標,並試圖從電腦上尋找使用者設定檔的logins.json和key4.db檔案,而這些檔案內含使用者名稱、密碼、電子郵件配置的詳細資訊。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09