近期新的竊資軟體(Infostealer)不斷出現,並採取多階段攻擊的手段,而能夠繞過視窗作業系統及端點防護軟體的偵測,並挖掘各式機敏資料,傳送給攻擊者。

例如,今年5月資安業者Trellix發現的Fickle Stealer,就是典型的例子。這款惡意程式以Rust打造而成,攻擊者透過多種媒介進行散布,從而在瀏覽器及多種應用程式收集帳密資料、上網記錄、信用卡資料等個資,特別的是,該惡意軟體透過PowerShell指令碼繞過使用者帳戶控制(UAC),並具備能迴避防毒軟體偵測的機制,甚至能在東窗事發後顯示錯誤訊息掩飾,並自我刪除。

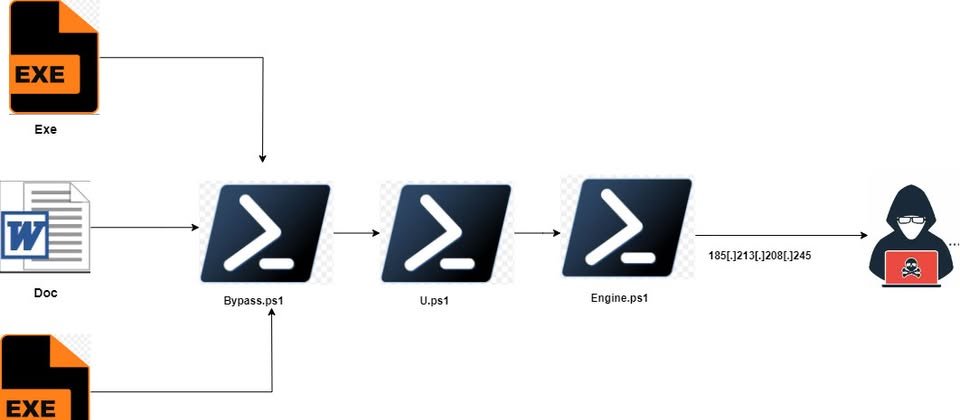

研究人員提及,攻擊者散布竊資軟體的管道,涵蓋釣魚郵件的惡意附件、偷渡式下載(Drive-by Download)、漏洞利用工具包、社交工程,而且,他們也看到對方利用多種檔案格式挾帶惡意酬載,包括Word文件、執行檔、Windows捷徑檔(LNK)。

值得一提的是,駭客將其偽裝成Windows版GitHub應用程式,並帶有無效簽章。他們使用GitHub, Inc的名義進行簽章,而第二簽章則是署名為Microsoft Public RSA Time Stamping Authority,攻擊者這麼做的目的,顯然是企圖讓此惡意程式的來源看起來合法。

而針對攻擊者執行Fickle Stealer的方式,研究人員提及是採用多階段攻擊鏈進行,過程中利用VBA打造的惡意程式載入工具(Dropper)與下載工具(Downloader),而這些工具運作的過程,都會利用作業系統的漏洞來達成目的。

研究人員提及其中一項Fickle Stealer的關鍵機制,是運用自製的打包工具混淆惡意程式碼,使得靜態分析工具及傳統偵測方法誤以為其正常。再者,攻擊者也導入反沙箱機制,使得惡意酬載能逃出沙箱環境之外,或以除錯工具運作,並且藉由產生誤導的錯誤訊息,以及檢查分析指標(indicators of analysis),使得Fickle Stealer在受害者電腦收集資料的當下,還能成功迴避資安偵測。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09