11月8日資安業者Palo Alto Networks針對防火牆用戶發布相當不尋常的公告,編號為PAN-SA-2024-0015,表示他們得知有人掌握一項防火牆漏洞,呼籲用戶應限縮管理介面的存取管道因應,如今該公司對此情況提出進一步說明。

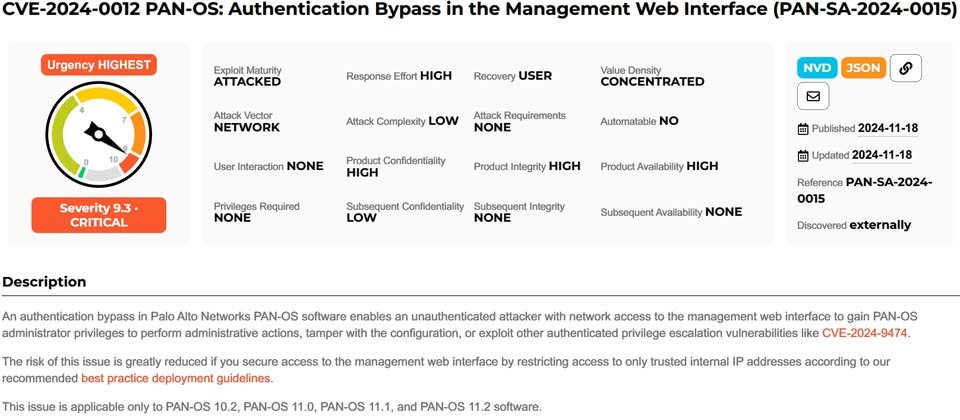

11月18日該公司更新PAN-SA-2024-0015公告,指出此為網頁管理介面的身分驗證旁路漏洞,登記的通用漏洞揭露編號為CVE-2024-0012,而且,已出現一定數量的漏洞利用情形。未經身分驗證的攻擊者存取網頁管理介面,就有機會得到防火牆作業系統PAN-OS的管理員權限,並執行管理行為,像是竄改防火牆組態,或是利用其他漏洞(如同日公布的CVE-2024-9474)進行權限提升。

這項漏洞影響10.2、11.0、11.1、11.2版PAN-OS作業系統,CVSS風險評為9.3分,該公司認為嚴重性為重大層級,並建議以最為緊急的優先程度進行處理。不過,10.1版PAN-OS,以及雲端版次世代防火牆(Cloud NGFW)、SASE系統Prisma Access不受影響。

值得一提的是,Palo Alto Networks也特別提及,限縮存取管理介面的管道能夠大幅降低這項漏洞帶來的危險,原因是攻擊必須透過特定IP位址進行。若是IT人員限制僅能透過受信任的內部IP位址來存取管理介面,CVSS風險大幅降至5.9分。

另一個也被用於攻擊行動的漏洞是CVE-2024-9474,此漏洞也同樣出現於PAN-OS網頁管理介面,屬於權限提升漏洞,攻擊者在已經取得管理員權限的情況下,就有機會藉此以root權限操作防火牆,CVSS風險為6.9分,影響搭配10.1、10.2、11.0、11.1、11.2版PAN-OS作業系統的防火牆設備。

雖然這項漏洞的危險程度僅評為中度,但由於惡意管理員能藉此竄改防火牆,進而影響系統的完整性,再加上已出現實際的利用行動,Palo Alto Networks還是認為,IT人員要以最高優先順序處理這項漏洞。

該公司也提及,若是能限縮能夠存取管理介面的來源IP位址,能夠降低該漏洞造成的資安風險,此時的CVSS風險評分將降為5.9。

而對於利用上述漏洞的攻擊行動,Palo Alto Networks將其命名為Operation Lunar Peek,並指出有一定數量的管理介面遭到駭客鎖定,相關攻擊來自已知的代理伺服器及隧道IP位址,研判對方利用匿名VPN服務從事相關活動。

一旦攻擊者成功利用漏洞,就有可能在防火牆執行命令,或是植入惡意程式及Web Shell。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27