今年10月Mozilla基金會修補Firefox零時差漏洞CVE-2024-9680(CVSS風險評分為9.8),並表明他們掌握實際利用的活動情資,通報此事的資安業者ESET本週公布這起事故的細節。

研究人員表示,他們在10月8日看到廣泛利用CVE-2024-9680的跡象,駭客運用這項當時尚未公開的零時差漏洞,對Mozilla開發的應用程式下手。

值得留意的是,攻擊者在活動當中,串連11月例行更新修補的Windows零時差漏洞CVE-2024-49039(CVSS風險評分為8.8),而有機會在使用者登入作業系統的狀態下,執行任意程式碼。研究人員提及,受害者若是正在瀏覽能觸發漏洞的網頁,無須與使用者互動,攻擊者就能執行任意程式碼。

對於發起這波攻擊行動的駭客身分,研究人員表示是代號為Storm-0978、Tropical Scorpius、UNC2596的俄羅斯駭客RomCom。一旦成功利用上述漏洞,這些駭客就會在受害電腦植入後門程式RomCom,以便進行後續的網路間諜活動。

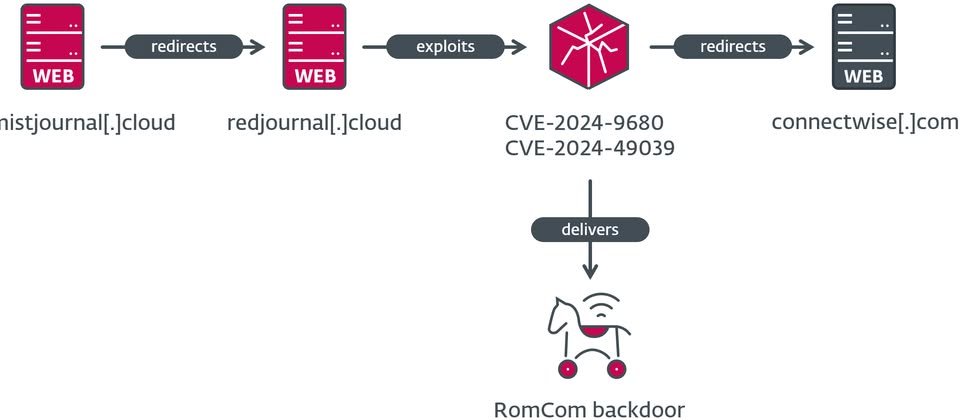

針對整個資安事故發生的流程,駭客先是利用假網站將受害者重新導向特定伺服器,並對使用者的瀏覽器進行漏洞利用攻擊,一旦得逞,電腦就會執行Shell Code,下載、執行後門程式RomCom。

究竟駭客如何散布假網站?研究人員表示不清楚。但他們強調,一旦攻擊者的網頁接觸到含有漏洞的瀏覽器,有效酬載就會投放到受害電腦並執行,過程完全不需使用者互動。

根據10月10日至11月4日的遙測資料顯示,大多受害者位於北美及歐洲,研究人員提及,其中部分國家的受害者數量多達250位。

對於RomCom利用的這些零時差漏洞,Mozilla基金會、微軟先後於10月9日、11月12日完成修補。他們特別提及,Mozilla在獲報的25小時內就完成修補,如此迅速的因應讓他們印象相當深刻。

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13