趨勢科技

駭客組織Earth Kasha近日以後門程式,攻擊包括Array Networks、Fortinet等多家品牌SSL VPN設備,已有臺灣、日本及印度等地企業受害。

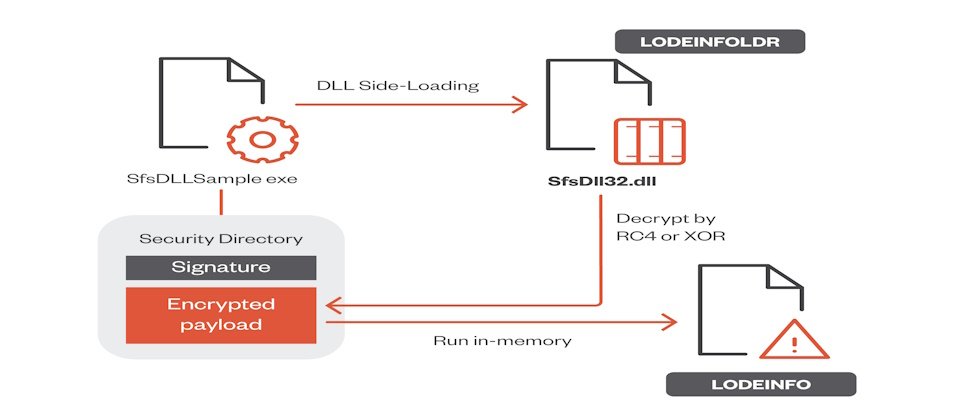

這波攻擊背後的駭客組織是中國駭客組織Earth Kasha,之前曾以精準釣魚信件攻擊公立機構和學術單位,主要活動地區在日本。趨勢科技今年初發現,Earth Kasha發展出新的攻擊策略和技倆,從2023年起開始運用企業防火牆軟體漏洞植入後門程式Lodeinfo。研究人員發現,遭到濫用的SSL VPN防火牆漏洞包括Array AG/vxAG(CVE-2023-28461)、Fortinet的FortiOS/FortiProxy(CVE-2023-27997),此外,駭客也濫用了FTP系統Proself漏洞CVE-2023-45727。

除了使用新手法,Earth Kasha的攻擊目標也更廣,從原本的日本擴大到臺灣和印度。趨勢科技兩地都有知名組織用戶,包括先進科技和政府單位受害。多數案例中,Earth Kasha成功駭入企業組織的網域管理員帳號,並在多臺網路機器內植入Cobalt Strike、Lodeinfo及Noopdoor,藉此建立長期滲透管道,並從事資料蒐集,其中他們使用自製惡意程式MirrorStealer取得儲存在郵件用戶端、瀏覽器、群組政策偏好,以及SQL Server Managemen Studio中的憑證。

Earth Kasha於2019年首先使用後門程式Lodeinfo作案,今年另一個中國駭客組織Volt Typhoon又攻擊FortiOS/FortiGate的零時差漏洞CVE-2023-27997。但有於其他廠商,趨勢科技認為從手法、工具等線索來看,兩者並非同一群人。因此從兩者都濫用FortiOS漏洞資訊及使用Lodeinfo,顯示駭客之間也會共享零時差漏洞及攻擊資源。

Fortinet已在今年6月修補CVE-2023-27997,而Array Networks也在今年3月發布最新版ArrayOS AG 9.4.0.484解決漏洞。

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13